攻击WordPress和其他程序

1、SAAS服务(Software as a Service )管理其他作为内容管理的一个人框架的软件,http://www.turnkeylinx.org 上发布了很多测试应用的程序。WordPress就是一个可用的漏洞软件。检查Worepress的漏洞使用WPScan,

wordpress下载地址:http://www.turnkeylinux.org

命令: --update 使用更新

--url |-u<target url>指定扫描WordPress 的URL或者域名,

--force|-f 如果远程站点正在运行Wordpress 强制WPScan不检查。

--enumerate| -eoptions

开始攻击wordpress wpscan -u 192.168.2.3 ## wordpress的地址

wpscan -u 192.168.2.3 -e u vp 列出wordpress的用户列表信息,进一步破解信息表中密码账户信息使用 字典攻击

wpscan -u 192.168.2.3 -e u --wordlist /root/wordlist.txt

信息经常是哦不过的工具 有Maltego CaseFile namp等 其实还是namp使用的频率高些。

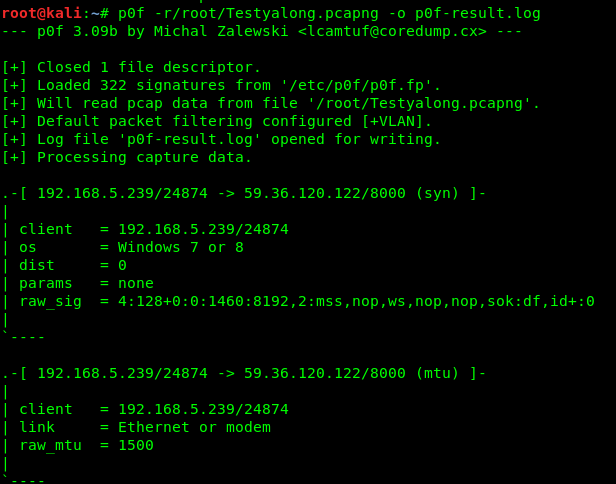

2、p0f工具被动的识别操作系统的服务

该工具主要是通过分析发现目标主机的发出的数据包,对主机上的操作系统进行分析。即便是操作系统上安装了防火墙也不会影响。

3、使用Nmap 扫描信息

查看追开放的端口信息 nmap -sV 192.168.2.1

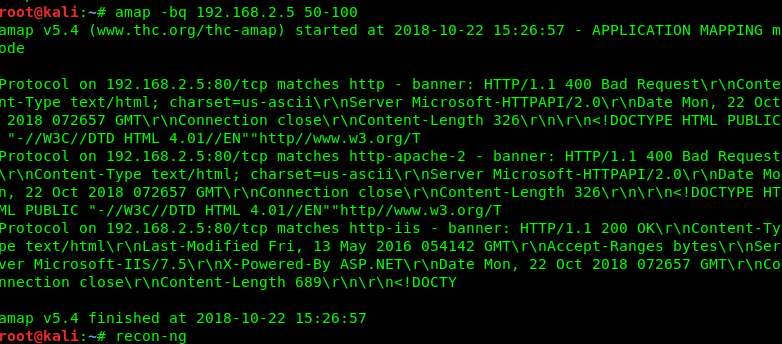

另一个使用的 Amap服务工具,可以很好地查询指定的端口上的服务信息。

4、Recon_ng框架的使用,

Recon_ng是一款由Python编写的开源的Web侦查的 信息收集工具,查看使用的模块,加载命令使用, show modules

使用的方式和metasploit的使用的语法格式是一样的。

5、ARP侦查工具使用NETdiscover,是一款主动、/被动的ZARP侦查工具,该工具在没有DHCP的武侠网络上非常有用,使用netDiscover可以在网络上扫描IP地址,检查在线主机或者搜索ARP请求,

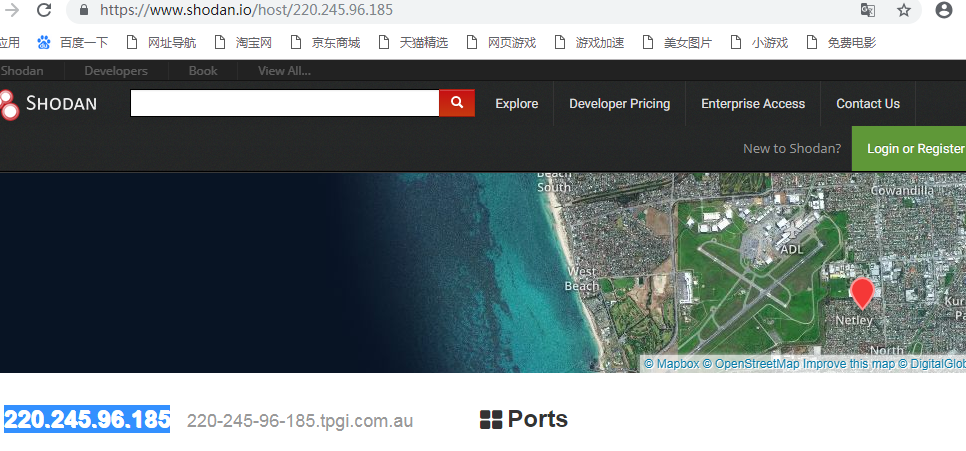

6、在线的网络信息手机工具 网址https://www.shodan.io/,,其实这款工跟国内的一款工具功能上是一样的,天眼Zoomeye.但是有一个好处就是他把搜索到的设备存在漏洞或者一些在线部署的设备的IP地址直接显示出来,而国内的天眼,是将 租后一位的IP地址给掩盖住了,并且可以看到IP地址的地理位置信息,和时时在线的的滴入信息,

5、枚举服务

DNS枚举 工具 使用dnsenum 还有fierce -dns 以及snmpwalk snmpcheck

smtp-user-enum 是对SMTP服务器上的25端口进行查询,进行用户名枚举的工具,用来探测服务器上一斤存在的邮账户

域名查询工具 DMitry netmask 路由跟踪工具 Scapy

使用Amap 扫描端口上的服务信息

6、绘制网络结构图