Kali linux Nessus &Cracking Password

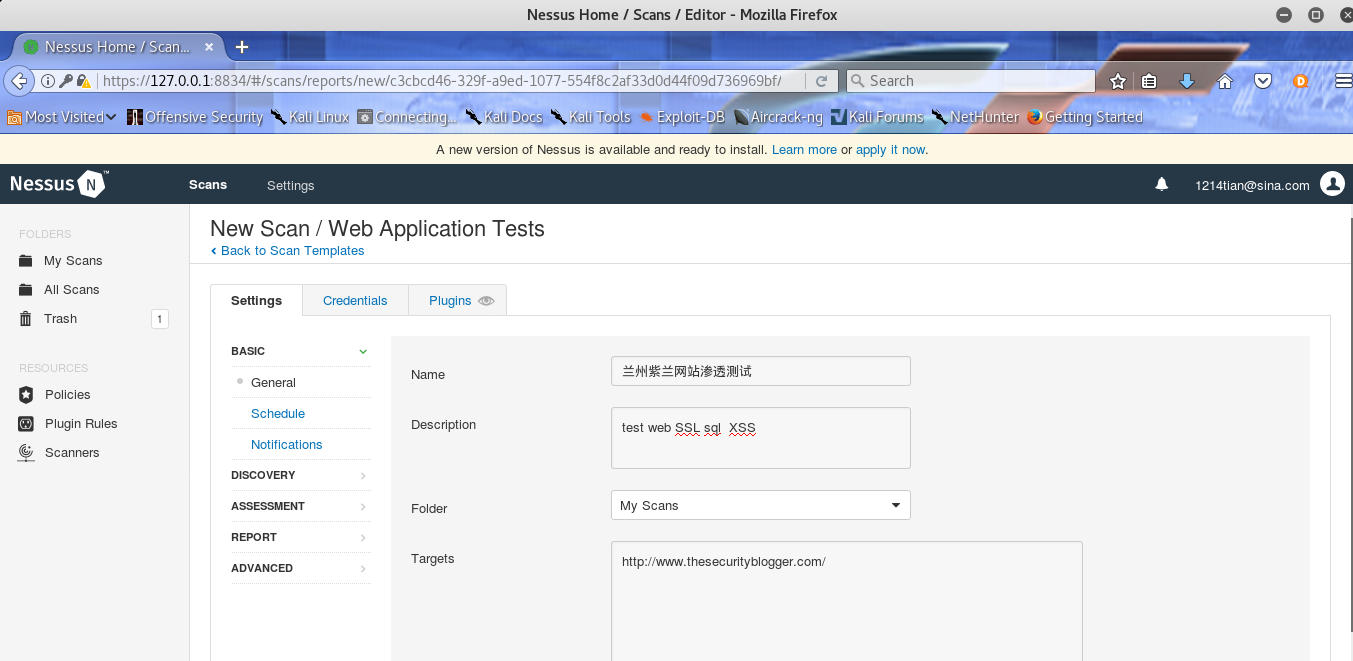

1 、Nessus漏洞网站测试(真正体会到什么是专业版和社区版的区别,要技术就不光要勤恳的态度,严谨的思维、还有矢志不渝的志气,还必须要求砸钱,所以狠狠的赚钱才是硬道理),我的半个社区版的很多扫描模块都不能使用,简直就是半个社区版,Nessus 不是一离线的工具,所以每一次使用都是在在线的一种操作,启动Nessus都是重新加载plugin。

附:nessus有默认的端口设置:8834

2、password crack

Windows :破解Windows操作系统的密码

Windows系统的密码保护存放在SAM文件当中,一般存储在系统盘 SYTEM32/cpnfig/SAM ,这个文件被hash两种的算法加密 LM和NTLM 不能够移动和复制,打开。如何得到该文件,从在三种方式,

第一:制作U启动盘,使用U启动盘的时候,原安装的操作系统不会运行,可以直接在系统盘下拷贝出来。

第二:类似于上一种方法,安装双操作系统,比如Linux操作系统,在Linux系统运行的情况下拷贝Windows系统下的文件。

附:上两种方法拷贝的SAM文件可能存在被压缩的情况,为此需要解压。在拷贝的时候直接使用命令 expand SAM uncompressedSAM 使用破解密码的工具 bkreg 或者 bkhive 或者johnny

如下图:我使用360系统急救盘操作系统,将原先硬件上的Windows7操作系统的SAM文件拷贝出来。(因为360急救盘没有截屏存储,不能使用截屏使用手机拍的照片)

将Windows操作系统的SAM文件拷贝出来之后就可以关闭360急救盘。重启Windows系统。

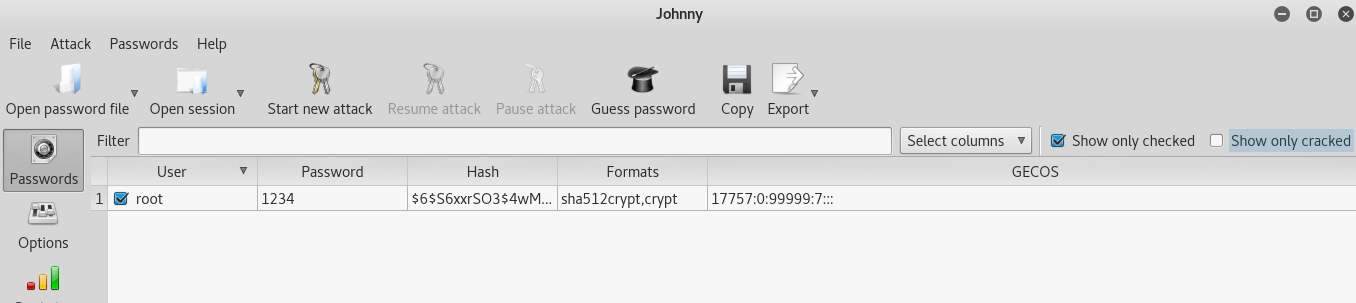

重启Windows系统 打开刚才拷贝的Windows7的SAM文件 ,在kali linux 中进行对SAM文件进行破解密码

使用工具hashcat破解的时候并没有破解,我的加密密码太复杂了 采用LC5暴力破解

chntpw 工具可以修改SAM文件,修改用户名和密码,添加额外的用户。

第三种:安装窗口,目的是让操作系统不能运行,可以使得拷贝的行为不受干扰。

识别分区标志 fdisk -1

创建一个目标文件 mkdir /nmt/windows

使用mount 命令 mount -t ntfs -3g /dev/hbdl/mnt/windows 之后可以拷贝SAM文件

但是我这里要强调一下,很多人的操作系统不是正版的,所以dos下的很多命令都是不全的,所以第三种方法一般不可行。

linux: 如何破解Linux的操作系统的密码。

我看《web Penetration Testing 》书上说获取 linux 操作系统上存储系统密码的文件比Windows的更加难。但是事实并非如此。我的版本是Linux kali 4.13.0-kali1-amd64 #1 SMP Debian 4.13.10-1kali2 (2017-11-08) x86_64 GNU/Linux 其中存储密码的文件在 etc/shadow

至于如何破解的与Windows破解的方式一样,此处不再赘述。