谈 电网建设高交互蜜罐的困境在哪里

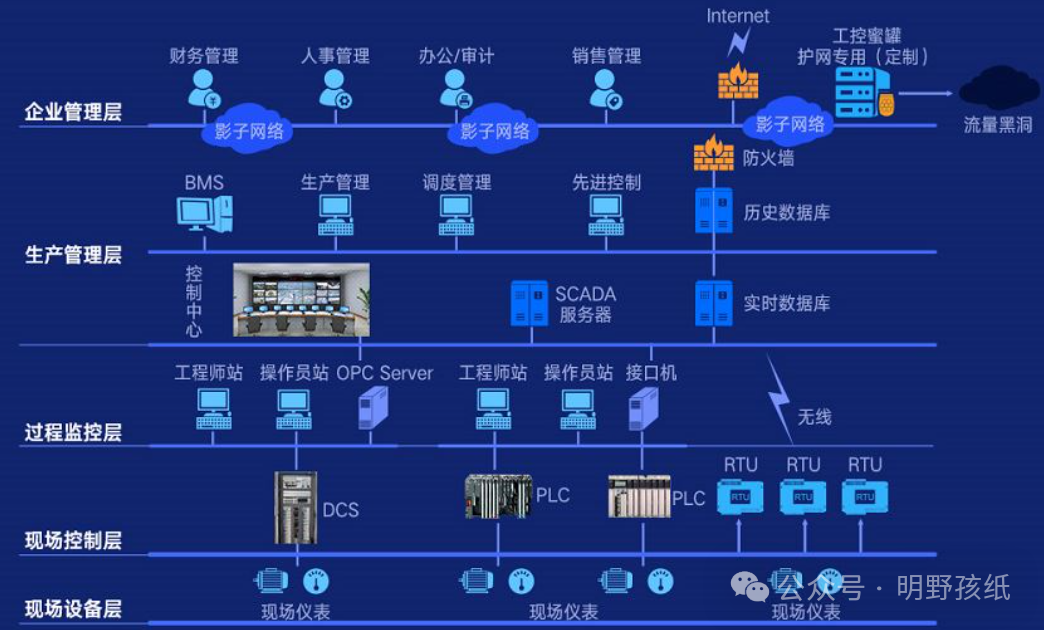

晚上改文字发现有些思路是不充分的,把论文中的一个点截取出现,顺便整理下自己的思路。工控蜜罐的定位应该算是比较清楚的,可以根据不同行业需求做定制化的蜜罐。高交互工控蜜罐耗费大量资源,维护成本较高。且这类蜜罐为了构建真实运行的仿真环境,往往需要引入实物系统或设备。工业控制系统及设备成本高且难以复用,即使同类的工控设备在功能、协议、指令等方面也是千差万别,维护工作量大。

目前在工控蜜罐研究投入较多且技术上比较成熟的有澳大利亚的蜜罐开源社区Adel Karimi、美国的501c3组织由美国一些大学组织、奥地利的MushMush组织以及我们国内的灯塔实验室。相关的研究论文我后面整理了部分。主要地参看下英文部分的文献写得比较有创意。

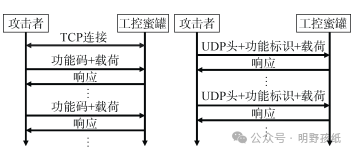

从建设蜜罐的属性和目的上讲工控蜜罐的作用是收集分析互联网上针对工业控制系统发起的恶意行为,在大规模攻击之前提前感知风险,判断攻击趋势;分散黑客注意力,诱导攻击者对蜜罐系统发动网络攻击,从而保护真实的工业控制系统健康运行,避免对工业生产造成破坏;高交互蜜罐可诱使攻击者发动真实攻击,挖掘分析工业控制系统零日漏洞。因为工控协议本身的安全属性缺陷问题,工控蜜罐是研究特定工控协议的实验平台。目前在Fofa、Zoomeye等搜索引擎上能够检测到的工控蜜罐大部分基于conpot蜜罐和仿真服务程序,这些蜜罐基都是低交互形式,蜜罐指纹特征通用、部署在云服务器上或者企业直接通过端口映射方式接入到互联网。

基于高交互蜜罐建设存在的问题,建设投入低势必达不到高交互需求,很容易被攻击者识别,建设投入高又会使得出现运维成本高等问题。且蜜罐一旦被攻击者攻陷,势必损失较大。考虑可以用小型化的树莓派搭建小型honeynet。

在未来的发展方向中工控系统欺骗技术应考虑与新技术相结合,提高模拟真实环境并与之交互的能力来增强防御技术。此外,欺骗技术捕获的攻击日志具有很高的价值,这些日志数据通过人工智能或大数据工具进行分析后有助于深入了解工控系统的现场情报。以及在混合蜜罐中投入减少高交互蜜罐建设的矛盾性, 混合蜜罐建设方案有Snort+honeybrid、Snort+SDN技术

参考资料:

[1]基于CNN-LSTM的工控协议同源攻击检测方法[J]

[2]不完全信息下自动化工控蜜罐攻防博弈模型[J]

[3]蜜罐技术在工控安全态势感知中的应用研究[J]

[4]高甜度高交互工控蜜罐装置及方法[J]

[5]基于工控蜜罐的安全诱骗技术研究[D]

[6]基于数据包分片的工控蜜罐识别方法[J]

[7]一种基于hpfeeds协议的工控蜜罐的系统及其工作方法[P]

[8]https://github.com/seccome/Ehoney

[9]一种基于特征识别和交互验证的蜜罐识别方法[P]

[10]基于工控业务的高交互PLC蜜罐的设计与实现[D]

[11]Honeypot-based Security Enhancements for Information Systems[D]

[12]A Survey of Honeypots and Honeynets for Internet of Things, Industrial Internet of Things, and Cyber-Physical Systems

[13]A Dynamic Honeypot Design for Intrusion Detection

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 10年+ .NET Coder 心语 ── 封装的思维:从隐藏、稳定开始理解其本质意义

· 地球OL攻略 —— 某应届生求职总结

· 提示词工程——AI应用必不可少的技术

· Open-Sora 2.0 重磅开源!

· 周边上新:园子的第一款马克杯温暖上架

2018-03-07 java-HTML&javaSkcript&CSS&jQuery&ajax