kali linux tools

1、HTTrack:网站复制机制

2、Google高级搜索命令

site:domain terms to search

site :dsu.edu pat engebreston

3、kali linux 上面上面的工具(下面的表中只是罗列了部分的工具,kali linux 上的很多工具在github 上都可以找到,当然也可以自己编写工具插件在kail 上使用)

注意:更新kali源的时候 文件的格式说明: deb-------指的是DEB包的目录 deb-src指的是源码的目录 ,所以说可以不指定deb-src ,但是当需要deb-src的时候 deb 必须是存在的。

设置服务开机自己启动的语法格式: update-rc.d -f <servicename>defaults 其中servername 表示服务的名字 example

设置ssh 服务开机自启动 update-rc.d -f ssh defaults

3、WpScan 对WordPress的扫描效果较好

4、信息枚举和收集

工具名称 DNSenum (域名信息收集工具) 使用方法: dnsenum --enum baidu.com

除此之外还可以添加的参数时 --therads[number]: 设置用户同时运行的的多个进程 -r 允许用户进行递归查询 -d 允许用户设置WHOIS请求之间对额时间延迟数

-o 允许用户指定输出位置 -w 允许用户启动WHOIS请求

另外使用 DNS枚举工具 fierce ,主要的作用是对子域名进行扫描和收集信息 使用 fierce 工具获取一个目标主机上的所有的IP地址主机信息 命令: fierce -dns baidu.com

5、SNMP枚举工具Snmpwalk

工作原理 是使用SNMP的GETnext请求,查询指定的所有的OID(SNMP协议中的对象标识)树信息 使用命令: snmpwalk -c public 192.168.2.11 -v 2c

输出的信息是查询的主机上的所有的信息 。

该工具还可以枚举使用的软件 : snmpwalk -c public [ip_adder] -v 1 |grep ftp

枚举打开的TCP端口号 : snmpwalk -c public [ip_addr] -v 1|grep tcpConnState | cut -d "." -f6 | sort -nu

另一个工具时 SNMPcheck ,枚举SNMP设备的同时将结果以万科独的方式输出,使用命令: snmpcheck -t 192.168.12.1

SNMP 枚举工具 smtp-user-enum 针对SMTP服务端口号25 端口号进行,进行用户枚举,探测服务器已经存在额邮箱账户信息, 使用命令: smtp-user-enum -M VRFV -U /tmp/users.txt -t 192.168.21.1

6、域名查询工具 Dmitry

可以用来查询 IP或者WHOIS信息 ,使用命令 dmitry -wnpb yalong.com.cn

域名转换成I子网掩码的格式 使用的工具 ; netmask -s yalong.com.cn 转换后的形式是---------> 120.133.19.99/255.255.255.255

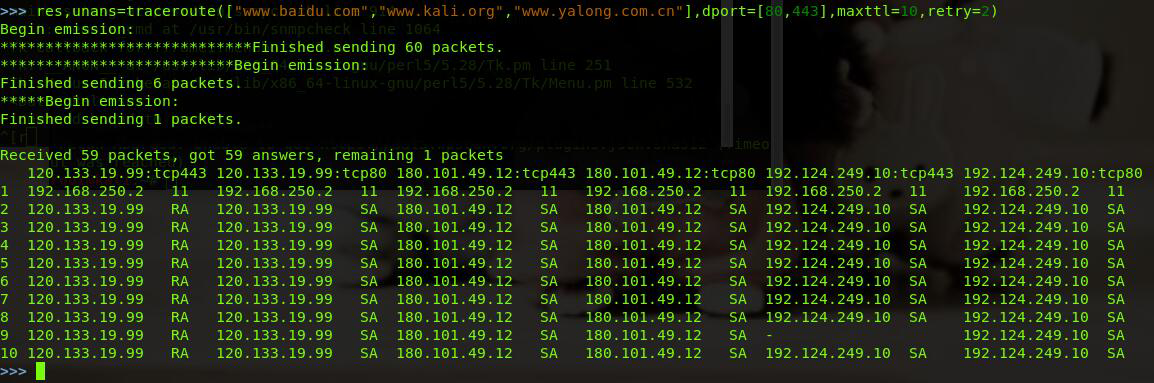

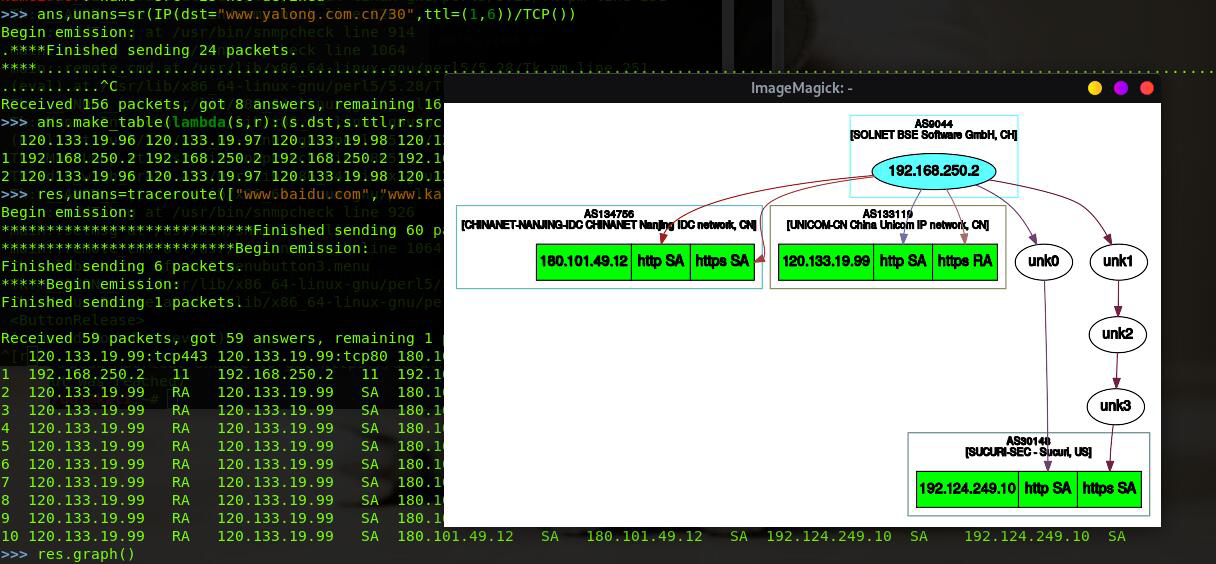

路由跟踪工具 Scapy

好下面我们使用命令说明一下具体的使用方法: 首先和 目标地址建立联系

启动 scapy

发送(建立联系): ans, unans=sr(IP(dst="www.yalong.com.cn/30",ttl(1/6))/TCP())

之后查看数据包发送情况 : ans.make_table(lambda(s,r):(s.dst,s.ttl,r.src))

之后跟踪路由 : res,unans=tracetoute(["www.google.com",www.kali.org","www.yalong.com.cn"],dport=[80,443],maxttl=20,retry=2)

输出信息中的RA 表示路由区,SA表示服务区 ,其中路由器是指当前系统中移动台当前的位置, SA表示服务区 ,服务区是指移动台可以获得服务的区域,可以调用graph以图像的形式显示路由跟踪的结果显示如下: 使用命令 : res.graph() 如果是想要保存该图可以使用 命令: res.graph(traget=">/tmp/graph.svg")

7、信息查询工具 Nmap

查看主机是否在线 nmap -sP IP

也可以使用 nping --echo-client "public" echo.nmap.org

nping -tcp -p 445 -data AF56A43D IP 输出的信息显示了 主机和目标系统之间的TCP传输过程,通过发送数据包到指定端口模拟出一些常见的网络层攻击,以验证目标系统对这些测试的防御情况

查看目标主机打开的端口号 nmap IP 如果是指定扫描的端口号 使用参数 -p

扫描内网的安全性能, 扫描内网指定的端口号 使用命令 : nmap -p 22 192.168.2.*

指定扫描输出的格式 nmap -p 22 IP -oG /tmp/nmap-targettext-tcp445.txt

8、系统指纹信息的收集

nmap -O IP 收集系统嘻嘻

另外系统专用的指纹识别工具 p0f 被动的指纹信息识别,通过该工具分析目标主机发出的数据包信息 ,对主机上的操作系统进行鉴别,即使在系统上有良好的性防火墙也效果很好

可以识别的信息 操作系统的类型 端口 是否运行在防火墙之后 是否运行 NAT模式 是否运行负载均衡模式 远程系统开启 系统的DSL 和ISP信息

除此之外p0f 还可以分析 Wireshark捕获的数据包 使用命令 : p0f -r /tmp/targethost.pcap -o p0f-result.log

nmap -sV IP

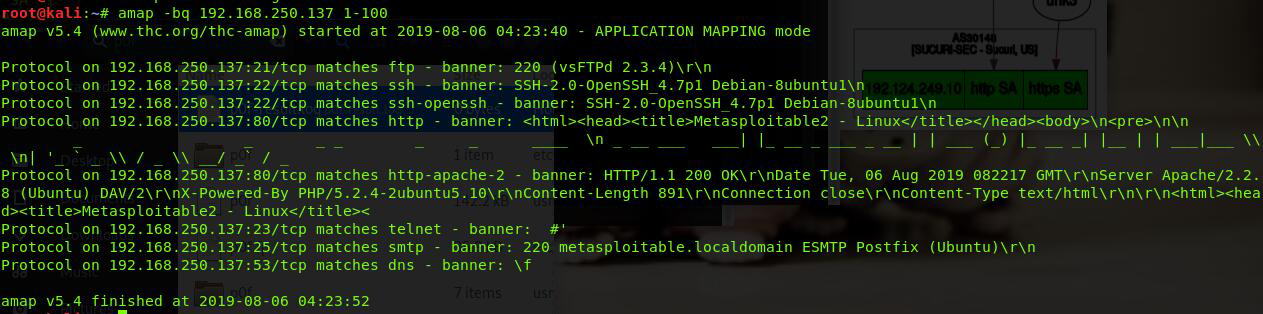

测试服务的攻击 Amap 可以识别该目标主机上指定的或者一定范围内的端口上的程序 使用命令: amap -bq IP 1-100 从下面的图重可以看出很多端口上的服务信息

其他的信息侦查 工具的使用

Recon-NG python 编写的一款开源的WEB侦查工具,自动收集信息和网侦查 使用的方法和MSF 是一样的

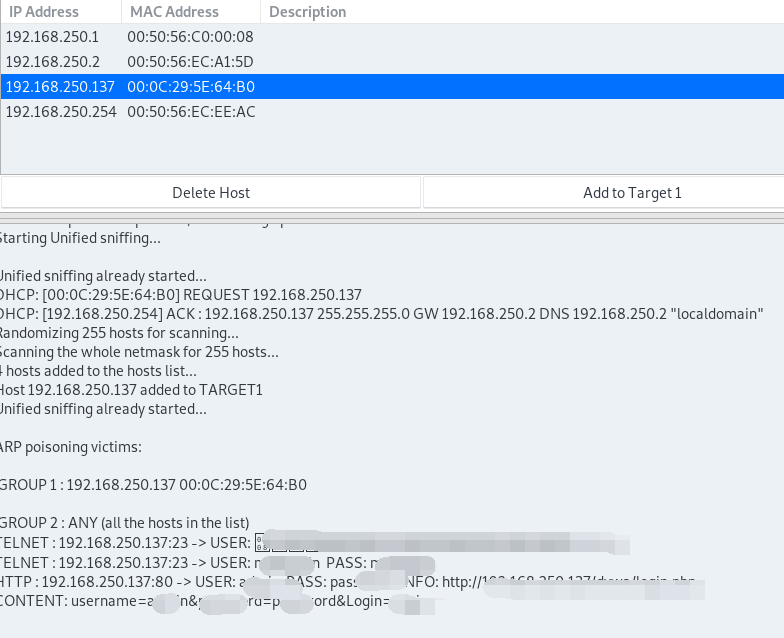

9、APR侦查工具 NetDiscover

netdiscover 是一个主动/被动的ARP侦查工具 ,该工具在不适用DHCP的无线网络上非常

10、Metasploit

在使用界面的软件Armitage连接后台

11、Veil是一款利用<etasploit框架生成想兼容的Payload工具