How hacker do IT: Tricks Tools and Techniques (翻译)

本资料是 Alex Noordergraaf 企业产品的说明书 现在整理如下:

第一部分:

How hackers Do It : Tricks Tools and Techniques

本文介绍了黑客用来获取的技巧,工具和技术未经授权访问Solaris™Operating Environment(Solaris OE)系统。具有讽刺意味的是,它通常是黑客成功获取的最基本方法访问您的系统。对于本文,我们使用Solaris OE系统的默认配置进行评估哪些漏洞对入侵者最具吸引力。 使用容易获得免费软件安全工具,我们演示了黑客用来攻击的技术系统。本文中描述的所有攻击都有预防性解决方案;但是,黑客每天都会使用这些攻击来破坏系统。 意识到如何执行这些攻击,你可以提高你的意识组织建立和维护安全系统的重要性。许多组织只在错误期间解决安全问题安装,然后再也不会重新访问它。 维护安全是一个持续的过程,它是必须定期审查和重新审视的事情。使用本文中的信息,您可以尝试入侵您的组织数据中心,高端服务器或其他系统,以确定基本攻击的位置成功。 然后,您可以解决安全漏洞,以防止未经授权的用户

从攻击系统。

下面 我将删减合理的技术文档资料整理:

端口扫描:

端口扫描程序可能是Internet上最常用的扫描工具。这些工具扫描大型IP空间并报告它们遇到的系统端口可用,以及其他信息,例如操作系统类型。 最受欢迎的端口扫描仪是网络映射器(Nmap)。Nmap是一种出色的安全工具,因为它允许您确定哪些服务正在由一个系统提供。 因为Nmap已经过优化,可以扫描大型IP范围,可以针对组织使用的所有IP地址或所有电缆调制解调器IP运行组织提供的地址。 使用Nmap查找机器后识别他们的服务,你可以运行Nessus漏洞扫描程序脆弱的机器。

漏洞扫描:

Nessus为管理员和黑客提供了一个扫描系统和工具的工具评估该系统提供的服务中存在的漏洞。 通过它命令行和基于GUI的客户端,Nessus提供的功能无价。 在GUI模式下运行Nessus更加方便。 更多有关Nessus的信息,请参阅他们的网站。

维持后门:

术语rootkit描述了一组打包在一起的脚本和可执行文件,允许入侵者隐藏他们获得对系统的root访问权限的任何证据

嗅探:

网络嗅探,或者只是“嗅探”,正在使用计算机来读取所有网络流量,其中一些可能不适用于该系统。 进行嗅探,网络必须将接口置于混杂模式,以便它转发到应用程序层,所有网络流量,而不仅仅是指向它的网络流量。一旦访问系统,入侵者通常会在网络上安装网络嗅探器系统获取额外的用户ID和密码信息,以收集信息关于如何构建网络,以及了解网络的用途。

技巧:

作为一个管理者,及时的发现后台上执行的恶意程序非常重要。使用命令: ps -ef | grep inted

接下来是使用此命令查看 某个程序是否处于侦听 netstart -a | grep ingres

接下来使用 telnet 建立,一个链接 命令: telnet nfs ingreslock

还有一种就是来自员工内部的攻击:

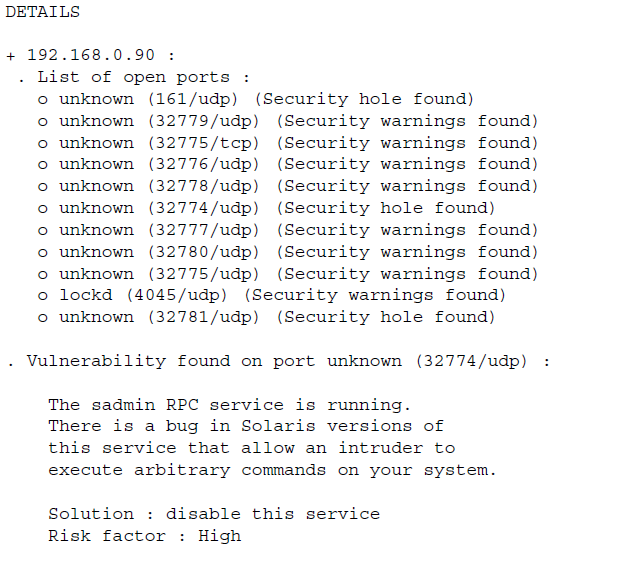

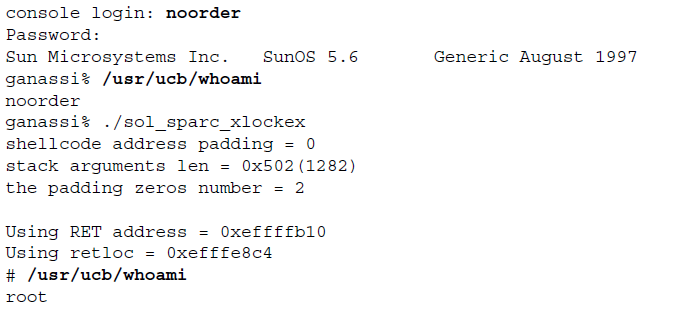

在这种情况下,员工具有系统的用户访问权限,但是,员工无权拥有root访问权限。 这种情况非常好共同。 它通常发生在帐户保持登录和系统时不安全,从而为入侵的员工提供了表演的机会未经授权的行

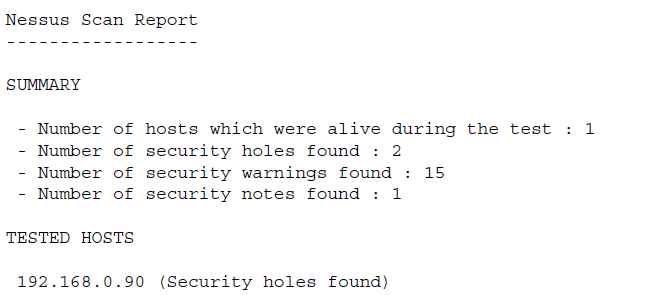

使用Nessus 对主机(写成hostfile)进行漏洞扫描 使用的命令: nessus -T text localhost 1241 moorder targetfile outfile 下面是Nessus 扫描输出的结果