Metasploit search

1、今天遇到了一个小问题,将U盘(原先是NTFS格式)将其格式化成FAT32 格式之后,因为需要再次格式化NTFS之后发现U盘的内存容量由原来的14G变成了2G, 解决办法,控制台输入 diskpart 之后选择自己的U盘 select +标志符 后 clean 。之后在磁盘管理中进行加载新卷就可以恢复。

2 、附带kali linux安装到物理机上,解决案例:

U盘烧录工具使用Win32DiskImager ,镜像文件 下载官网上的2018以上的的版本,很多人不能成功安装的原因可能就是版本问题。

另一个需要阐述清楚的就是 原先的物理机的磁盘格式是NTFS这个与安装Kali linux没有关系,因为安装的时候kali会自动的格式化磁盘。

U盘需要格式化成FAT 32格式,我的是这样的,NTFS格式没有,一旦使用Win32DiskImage,U盘之后就不能再拷贝其他文件了。

另外要注意的是 如果自己的台式机是机械硬盘,安装kali 之后还是会存在一些读取数据,磁盘磁针转速不匹配等问题。固态硬盘没有试过。

3、外部信息收集

通过DNS和IP地址挖掘目标网站的信息

whois 域名注册信息查询

whois testfire.net

nslookup

dig查询指定域名对应的IP地址

使用 dig 和nslookup 的前提是 域名配置管理器要配置正确,

示例; domain www.baidu.com # 域名解析地址

nameserver 61.153.177.186 #主机域名地址(一定要添加,一般 存在两个)。

示例: dig 指定DNS解析服务器对指定的域名进行查询

dig @baidu.com lut.cn

会返回显示两台主机服务器

国外IP地址位置查询网站 IP2Location http://www.maxmind.com

网站信息查询服务 http://searchdns.netcraft.com

网站域名地址进一步地理位置查询:https://toolbar.netcraft.com/site_report?url=http://www.testfire.net

国内信息查询网站 QQ纯真数据库 http://www.cz88.net

国内使用的皮弟子反查询的网站: http:/www.7c.com

web漏洞的靶机网站 : http://www.testfire.net

搜索网站目录结构 国外使用 google 的一些技术关键词 在百度上不是全部适用,基于百度的还需要积累

基于google 的网站目录结构的查询: parent directory site : testfire.net 会返回该网站的目录结构。

4、Metasploit的辅助模块

暴力猜解网站目录结构,虽然可能猜测的不是很全

brute_dirs dir_listing dir_scanner 等模块

使用辅助模块dir_scanner : (但是个人觉得这个工具的搜索引擎是适合外网的,国内的并不是很适用)

命令: use auxiliary /scanner/htttp/dir_scanner

show options

set (设置需要的参数) exploit执行

总结整个外部信息嗅探的流程:

确定渗透测试目标网站,搜索引擎中搜索网站网址----->域名查询,域名定位,路由跟踪------ >遍历网站目录----->邮件地址遍历------>漏洞查询------->执行Shell

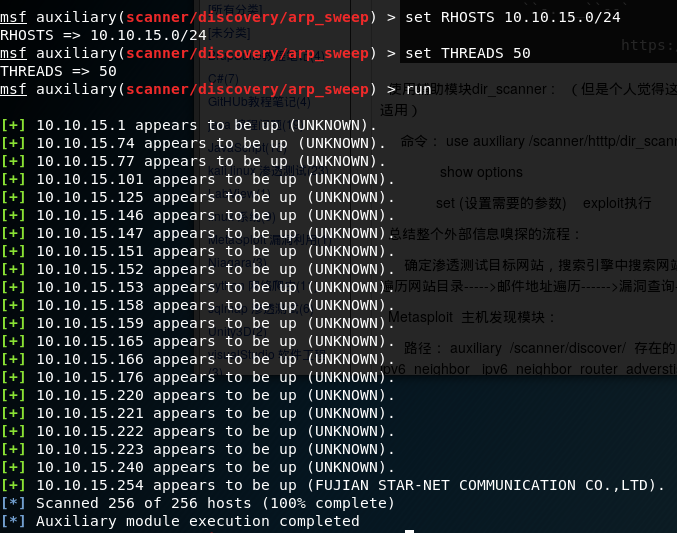

Metasploit 主机发现模块:

路径: auxiliary /scanner/discover/ 存在的几个模块字典 arp_sweep ipv6_multicast_ping ipv6_neighbor ipv6_neighbor_router_adverstisement udp_probe udp_prob udp_aweep

示例: use auxiliary/scanner/discovery/arp_aweep

一般使用nmap 扫描,如果只是单纯的发现局域网存活的主机,不进行深层次的探测,使用 nmap -ns ,如果是在Internet 环境中,建议使用-Pn

示例: nmap -PU -sn 10.10.15.0/24

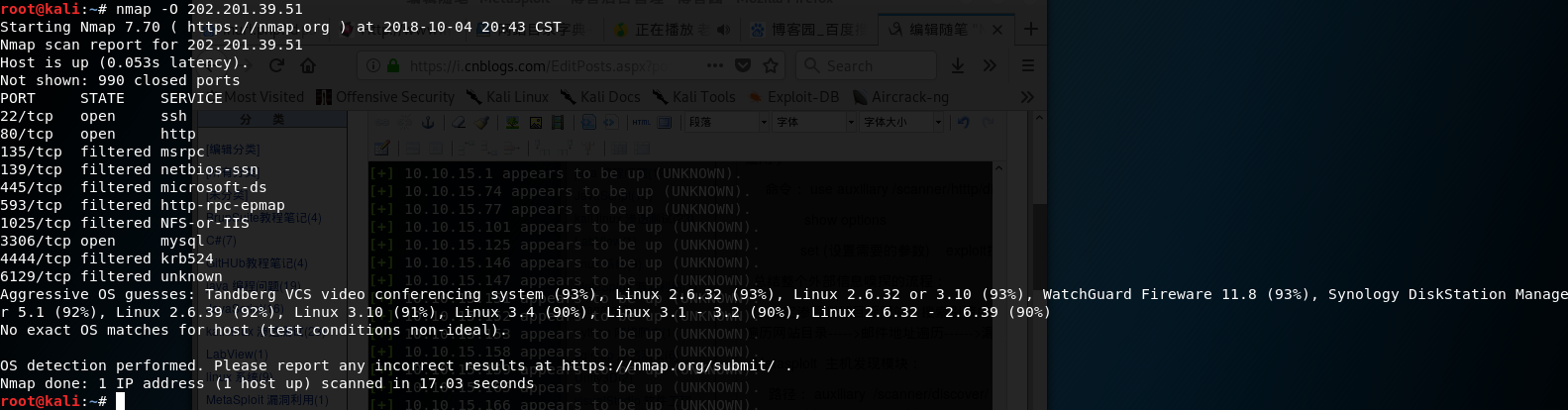

操作系统识别:

nmap -O 10.10.15.121 注:参数O 是大写的

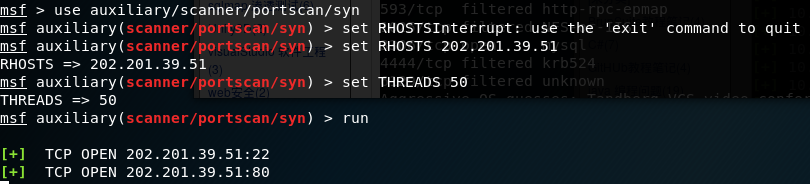

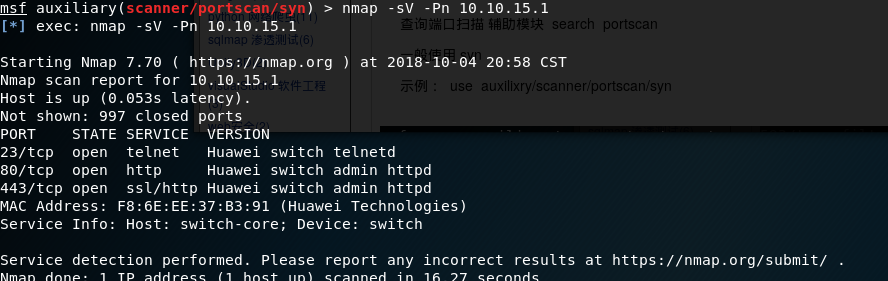

端口扫描 ;

查询端口扫描 辅助模块 search portscan

一般使用 syn

示例: use auxilixry/scanner/portscan/syn

进一步详细的扫描 使用 nmap -sV -Pn (但是我在检查安全狗记录时,发现存在扫描记录,所以觉得还是利用远程主机扫比较稳妥)

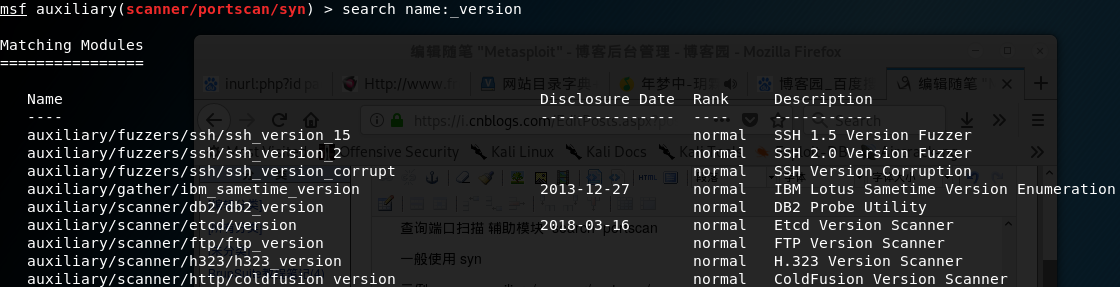

服务扫描和查点:

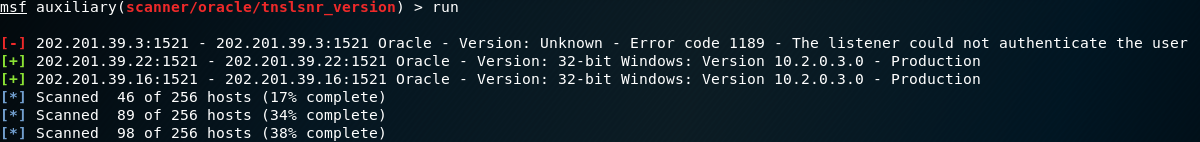

查询服务查点模块 search name:_version

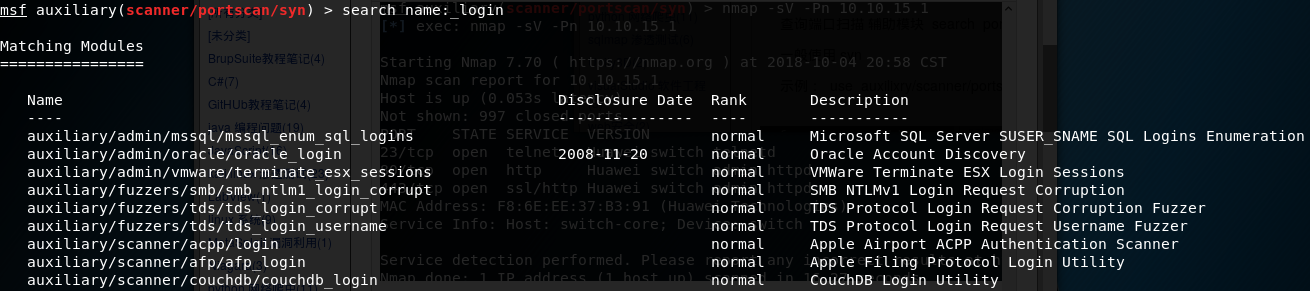

同样还可以查询 服务口令探测:

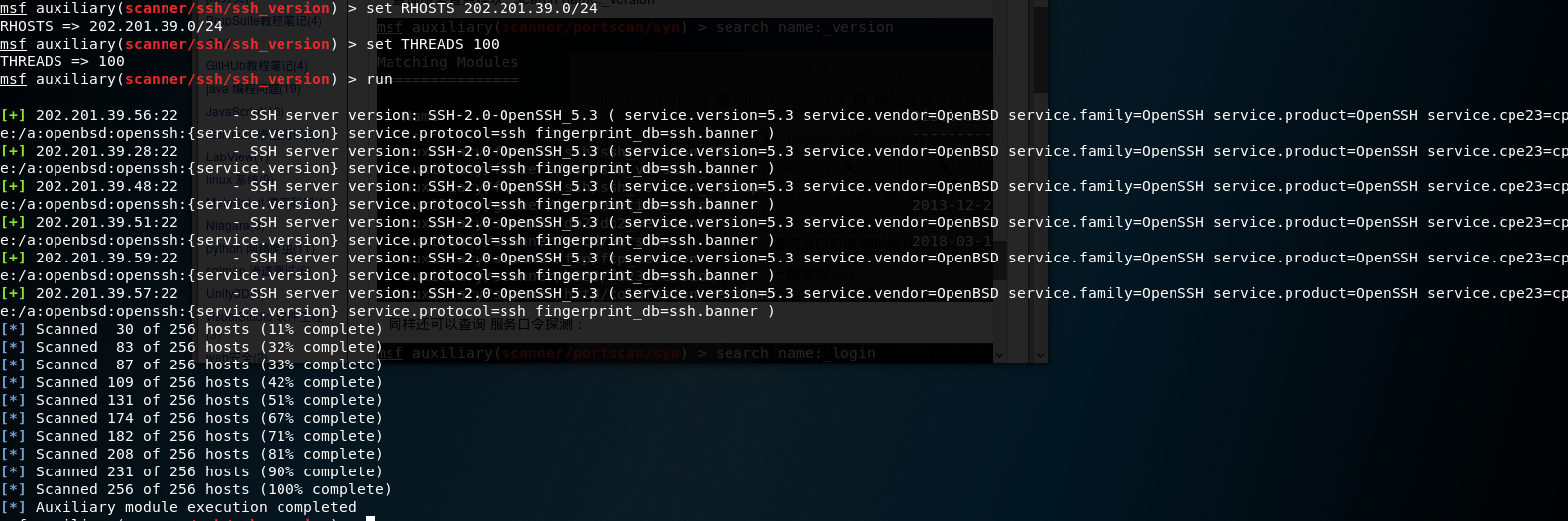

检查一个网段上开启的ssh服务:

oracle 数据库服务查询

开放代理查询:使用代理进行渗透检测可以避免入侵检测系统跟踪(但是很多公开的代理服务器安全性不靠谱,确保没有私密通过代理传递)(安全期间可以架设VPN)

示例: use auxiliary/scanner/http/open_proxy (kali 2之后,rapid 7公司要求从kali中移除metasploit community版本,所以之后的版本只有metasploit farework ,)要使用 metasploit 可以在rapid 7上下载安装到kali。功能较齐全。

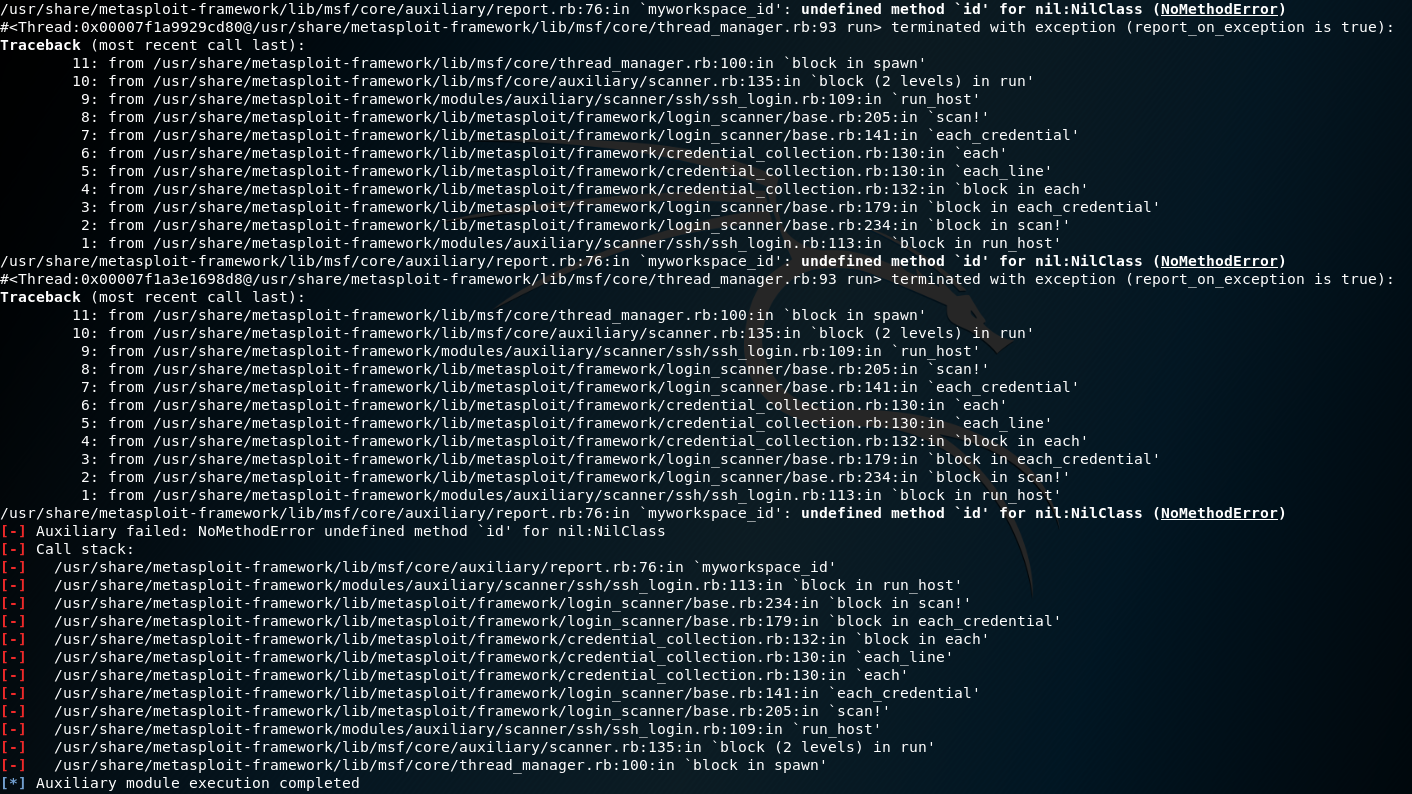

口令猜嗅探: use auxiliary/scanner/ssh/ssh_login(我没有更新字典,没有破解成功。可以多是几个多是几个)

浙公网安备 33010602011771号

浙公网安备 33010602011771号