靶机局域网无线网桥接(补充)

1、首先区分三种不同的虚拟网卡配置

1)Bridged方式

用这种方式,虚拟系统的IP可设置成与本机系统在同一网段,虚拟系统相当于网络内的一台.独立的机器,与本机共同插在一个Hub上,网络内其他机器可访问虚拟系统,虚拟系统也可访问网络内其他机器,当然与本机系统的双向访问也不成问题.

(2)NAT方式

这种方式也可以实现本机系统与虚拟系统的双向访问.(这里说的虚拟系统是在VMware中添加的虚拟机[1...2..3..])),但网络内其他机器不能访问虚拟系统(网络内其他机器是指VMware以外的同主机在一个局域网中的主机),虚拟系统可通过本机系统用NAT协议访问网络内其他机器. (注: 如果是我们在主机的VMWare上安装了靶机,使用主机以外的其他主机测试,NAT模式是不行的,必须设置成桥接模式)

NAT方式的IP地址配置方法:虚拟系统先用DHCP自动获得IP地址,本机系统里的ware services会为虚拟系统分配一个IP,之后如果想每次启动都用固定IP的话,在虚拟系统里直接设定这个IP即可.

(3)host-only方式

顾名思义这种方式只能进行虚拟机和主机之间的网络通信,既网络内其他机器不能访问虚拟系统,虚拟系统也不能访问其他机器.

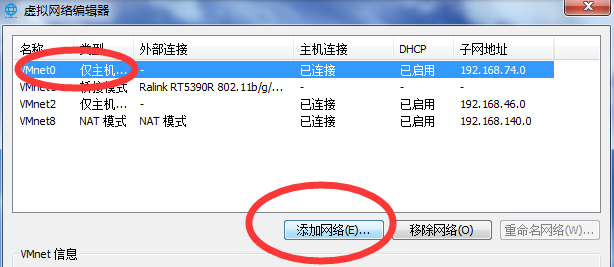

2、明白了这三种虚拟网卡工作原理,现在进行设置桥接模式,而且我们选择 使用 网卡选择无线网络的适配器,具体设置如下

有时候发现虚拟网卡的适配器 VMware Network Adapter VMnet0 不见了,这个使用 在VMware的跟目录下重新安装netadapter.inf, netbridge.inf, netuserif.inf 三个文件也无济于事,我们需要在虚拟编辑总重新添加VMnet0,如果之前有删除,再重新添加,这样就能成功安装VMnet0。

现在设置桥接模式。首先对VMnet0 选择无线网卡,这里选择主机的无线网卡 (注:可以使用USB无线网卡,但是连接的时候要两个网卡都连接Internet)

然后设置虚拟机设置桥接方式(不要复制物理网络连接状态)

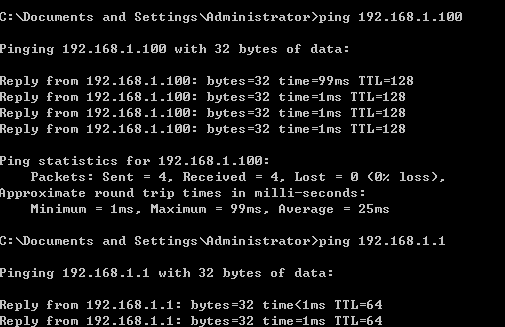

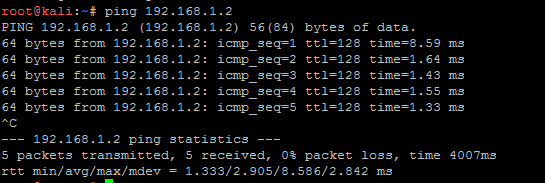

如果我们选择的是本主机的无线网卡适配器,桥接之后三个同局域网的主机互通。

主机的地址:192.168.1.100 (可以设定)

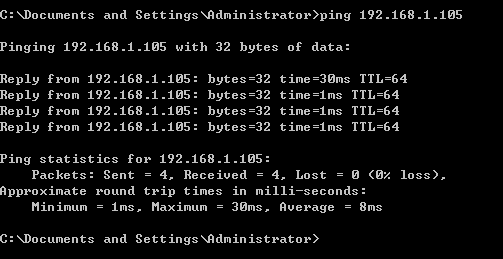

同局域网主机外的另一个主机IP地址:192.168.1.105

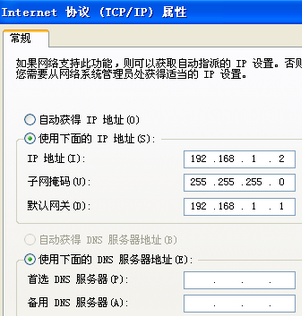

虚拟机的地址:192.168.1.2. (需要设定 )

注意这里不建议对 靶机指定域名服务器地址,如果指定局域网使用的域名,靶机可以连接Internet。容易被攻击。

主机外的局域网内的主机ping 虚拟机也可以ping通。

3、使用局域网上其他主机 192.168.1.105 对虚拟机进行信息收集,并进行后续的渗透测试

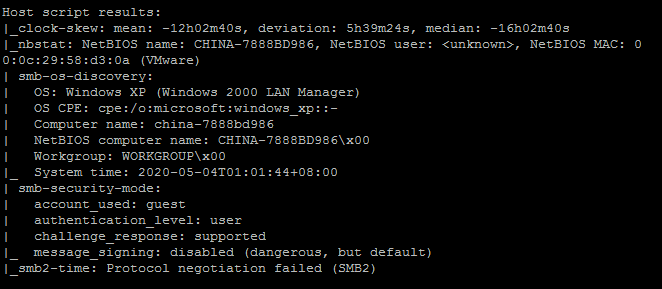

我们对该系统使用nmap Script检索存在的漏洞

我系统上的版本是 nmap 7.所有,因为NMAP 6.49beta6开始,smb-check-vulns.nse脚本被取消了。它被分为smb-vuln-conficker、•smb-vuln-cve2009-3103、smb-vuln-ms06-025、smb-vuln-ms07-029、smb-vuln-regsvc-dos、smb-vuln-ms08-067这六个脚本。用户根据需要选择对应的脚本。如果不确定执行哪一个,可以使用smb-vuln-*.nse来指定所有的脚本文件。

(如果要找Windows XP SP1 的测试系统,:下载链接:http://pan.baidu.com/s/1c1V6OY8 密码:0fdf)

开启msconsole 开始测试 靶机。输出测试结果(靶机使用的是打过补丁的 Windows XP SP3,所以检测的漏洞不一定测试成功,需要手动验证)

Nmap: Starting Nmap 7.80 ( https://nmap.org ) at 2020-05-04 10:20 EDT

[*] Nmap: Nmap scan report for 192.168.1.2

[*] Nmap: Host is up (0.0050s latency).

[*] Nmap: Not shown: 997 closed ports

[*] Nmap: PORT STATE SERVICE VERSION

[*] Nmap: 135/tcp open msrpc Microsoft Windows RPC

[*] Nmap: 139/tcp open netbios-ssn Microsoft Windows netbios-ssn

[*] Nmap: 2869/tcp open http Microsoft HTTPAPI httpd 1.0 (SSDP/UPnP)

[*] Nmap: |_http-server-header: Microsoft-HTTPAPI/1.0

[*] Nmap: MAC Address: 90:20:00:50:0C:4C (Kn Hai Precision Ind.)

[*] Nmap: Device type: general purpose

[*] Nmap: Running: Microsoft Windows 2000|XP|2003

[*] Nmap: OS CPE: cpe:/o:microsoft:windows_2000::sp2 cpe:/o:microsoft:windows_20 00::sp3 cpe:/o:microsoft:windows_2000::sp4 cpe:/o:microsoft:windows_xp::sp2 cpe: /o:microsoft:windows_xp::sp3 cpe:/o:microsoft:windows_server_2003::- cpe:/o:micr osoft:windows_server_2003::sp1 cpe:/o:microsoft:windows_server_2003::sp2

[*] Nmap: OS details: Microsoft Windows 2000 SP2 - SP4, Windows XP SP2 - SP3, or Windows Server 2003 SP0 - SP2

[*] Nmap: Network Distance: 1 hop

[*] Nmap: Service Info: OS: Windows; CPE: cpe:/o:microsoft:windows

下面显示的CVE

[*] Nmap: Host script results:

[*] Nmap: | smb-vuln-cve2009-3103:

[*] Nmap: | VULNERABLE:

[*] Nmap: | SMBv2 exploit (CVE-2009-3103, Microsoft Security Advisory 975497)

[*] Nmap: | State: VULNERABLE

[*] Nmap: | IDs: CVE:CVE-2009-3103

[*] Nmap: | Array index error in the SMBv2 protocol implementation in srv2.sys in Microsoft Windows Vista Gold, SP1, and SP2,

[*] Nmap: | Windows Server 2008 Gold and SP2, and Windows 7 RC allows remote attackers to execute arbitrary code or cause a

[*] Nmap: | denial of service (system crash) via an & (ampersand) char acter in a Process ID High header field in a NEGOTIATE

[*] Nmap: | PROTOCOL REQUEST packet, which triggers an attempted deref erence of an out-of-bounds memory location,

[*] Nmap: | aka "SMBv2 Negotiation Vulnerability."

[*] Nmap: |

[*] Nmap: | Disclosure date: 2009-09-08

[*] Nmap: | References:

[*] Nmap: | https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2009-3103

[*] Nmap: |_ http://www.cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2009-310 3

[*] Nmap: |_smb-vuln-ms10-054: false

[*] Nmap: |_smb-vuln-ms10-061: ERROR: Script execution failed (use -d to debug)

[*] Nmap: | smb-vuln-ms17-010:

[*] Nmap: | VULNERABLE:

[*] Nmap: | Remote Code Execution vulnerability in Microsoft SMBv1 servers (ms 17-010)

[*] Nmap: | State: VULNERABLE

[*] Nmap: | IDs: CVE:CVE-2017-0143

[*] Nmap: | Risk factor: HIGH

[*] Nmap: | A critical remote code execution vulnerability exists in Micro soft SMBv1

[*] Nmap: | servers (ms17-010).

[*] Nmap: |

[*] Nmap: | Disclosure date: 2017-03-14

[*] Nmap: | References:

[*] Nmap: | https://technet.microsoft.com/en-us/library/security/ms17-010. aspx

[*] Nmap: | https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-g uidance-for-wannacrypt-attacks/

[*] Nmap: |_ https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-0143

[*] Nmap: OS and Service detection performed. Please report any incorrect result s at https://nmap.org/submit/ .

[*] Nmap: Nmap done: 1 IP address (1 host up) scanned in 14.03 seconds

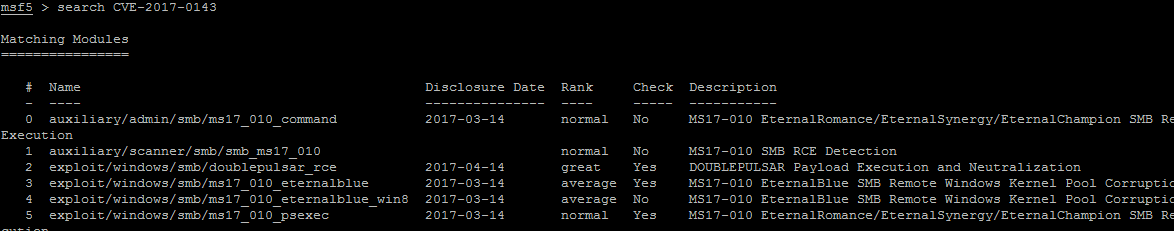

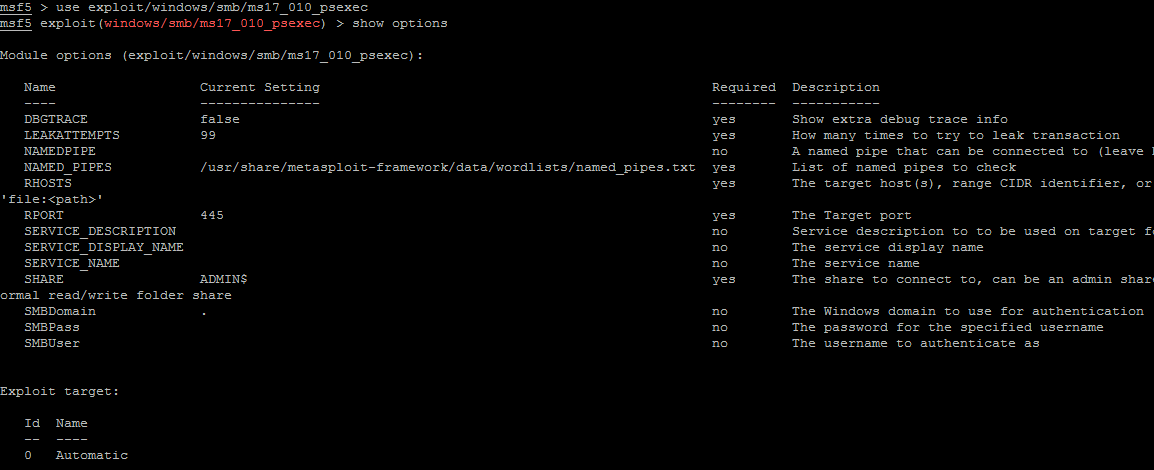

我们发现这个:CVE-2017-0143漏洞 ,检索