子域名收集

免责声明:由于传播、利用本文章所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,本篇文章作者不为此承担任何责任,一旦造成后果请自行承担!

简介

在安全测试或渗透测试过程中,收集的资产越多越容易找到入口点,同时一般主域的防护性比较高,子站或不常用的站点防护性偏弱或没有防护。

子域名收集大多分为两种方式,被动收集和主动收集。

被动收集:指在不与目标站点进行交互的情况下,通过第三方进行收集。这种方式有着明显的优势,因为不需要和目标系统进行交互,所以不会对目标系统造成任何影响,更不会触发任何安全产品的告警。

主动收集:指通过与目标系统进行交互,对子域名进行收集。因为需要和目标站点进行交互,有触犯安全产品告警的风险。

被动收集

搜索引擎

使用百度、谷歌等搜索引擎的高级语法进行查询如

site:*.baidu.com

网络资产搜索引擎

常见的空间测绘:

[fofa](http://fofa.info/ "fofa")

[shodan](https://www.shodan.io/ "shodan")

[zoomeye](https://www.zoomeye.org/ "zoomeye")

[quake](https://quake.360.cn/ "quake")

[hunter](https://hunter.qianxin.com/ "hunter")

直接使用搜索语法进行查询,以fofa为例

domain="baidu.com"

第三方DNS服务

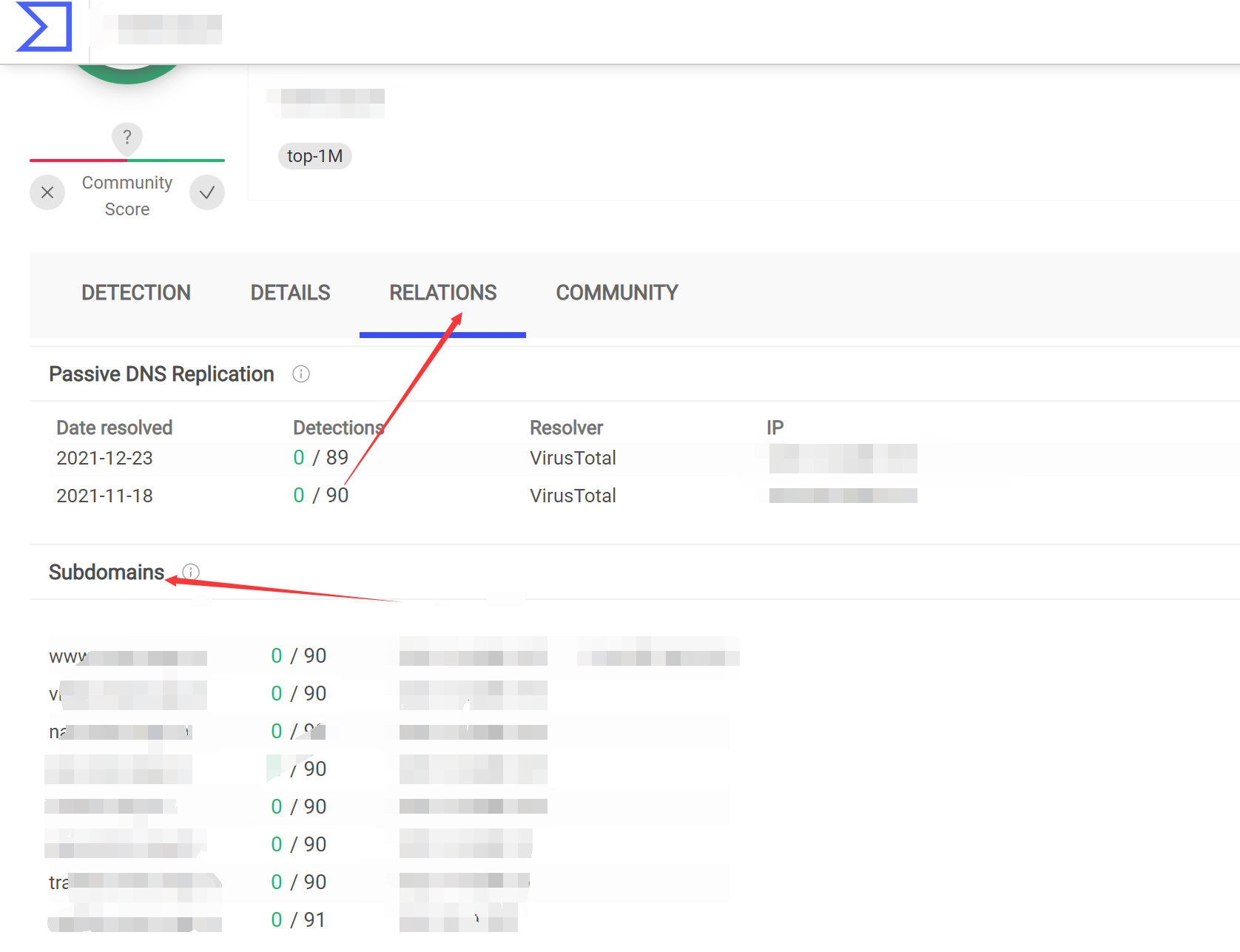

virustotal

直接选择search 然后输入要搜索的域名

查询结果点击relations

微步

在首页中输入要查询的域名

查询结果中点击子域名进行查看

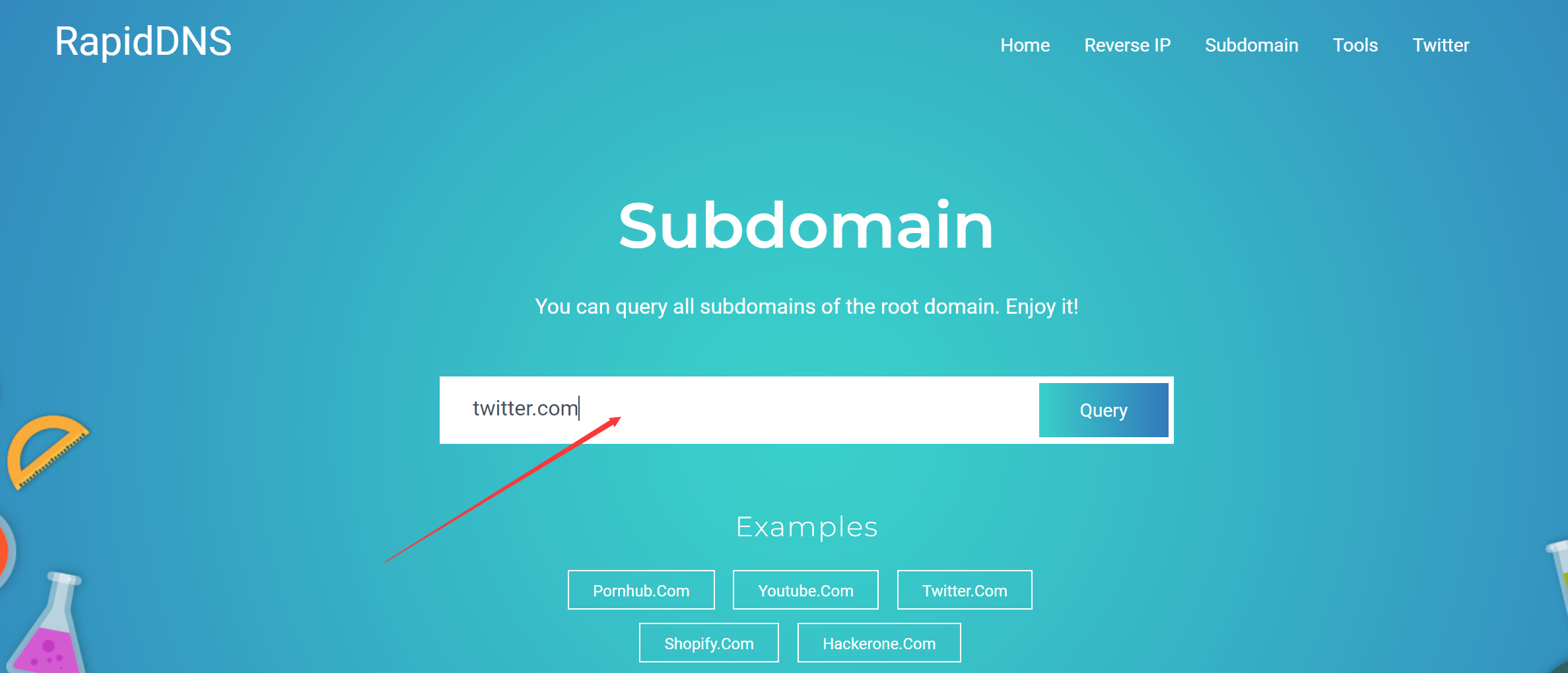

rapiddns

首页输入域名点击搜索

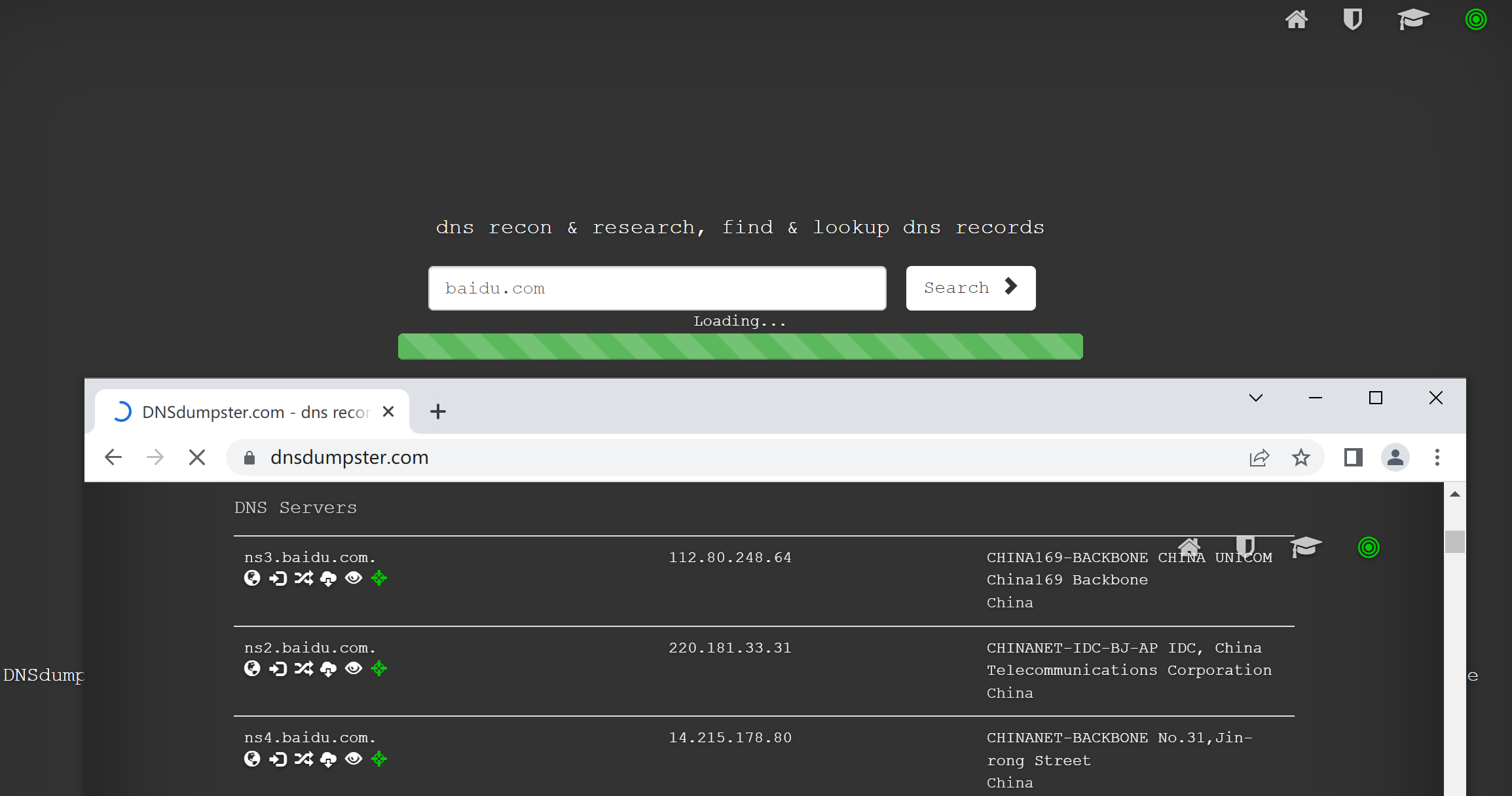

dnsdumpster

其他

https://decoder.link/

https://searchdns.netcraft.com/

https://pentest-tools.com/information-gathering/find-subdomains-of-domain

https://www.pkey.in/tools-i/search-subdomains

https://hackertarget.com/find-dns-host-records/

https://findsubdomains.com/

https://spyse.com/

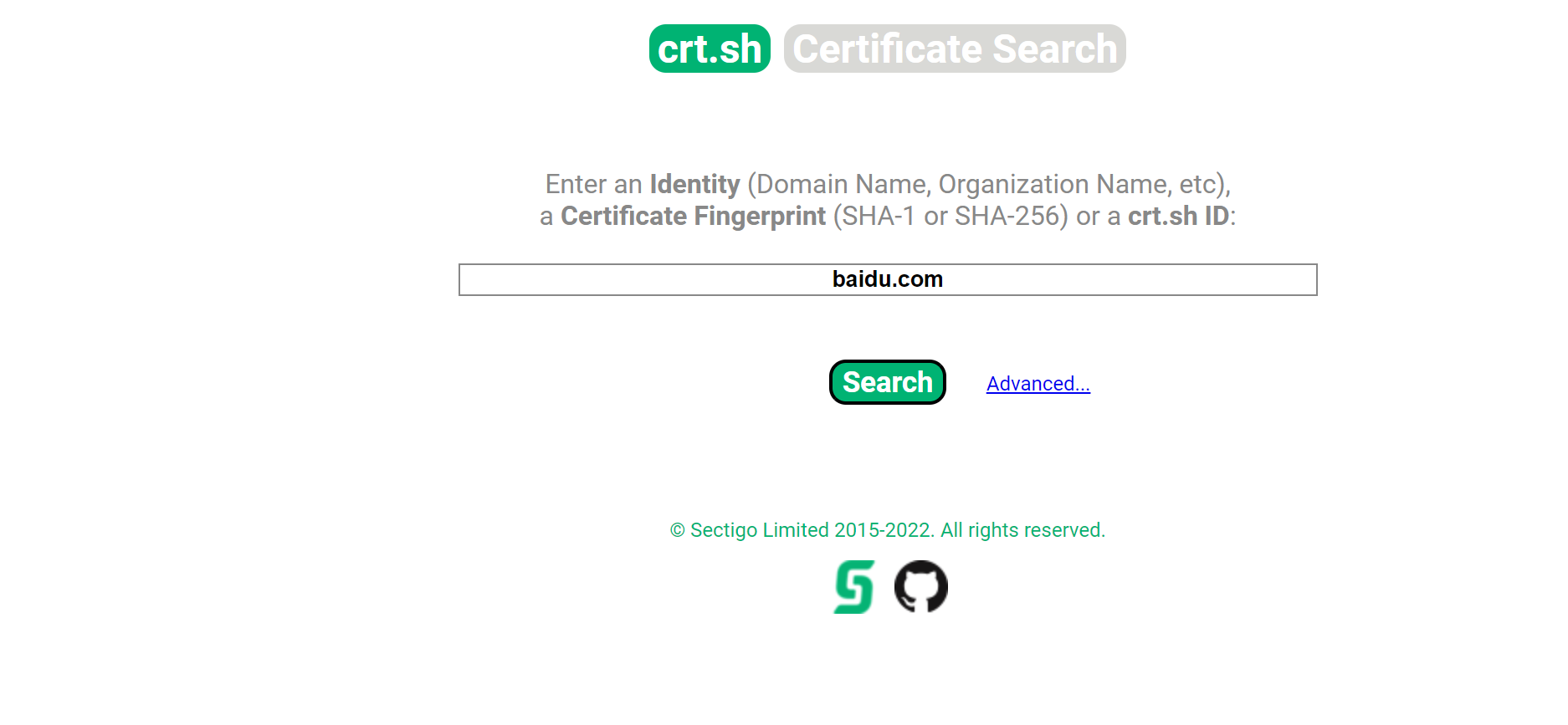

证书

证书:当通过HTTPS访问web时,网站向浏览器提供数字证书,此证书用于识别网站的主机名,由证书颁发机构(CA,Certificate Authority)颁发。

证书透明: 证书透明(CT)是证书颁发机构(CA)必须将其发布的每个SSL/TLS证书发布到公共日志的项目。SSL/TLS证书通常包含域名,子域名和电子邮件地址等信息。

当目标网站访问是通过https时可以通过这种方法收集子域名,直接搜索主域名即可。因为这种方法的原理是根据日志信息收集,只增不减,所以可能会出现一些失效的子域名。

cst.sh

其他

censys:https://censys.io/certificates

myssl:https://myssl.com/

spyse:https://spyse.com/search/certificate

certspotter:https://sslmate.com/certspotter/api/

entrust:https://www.entrust.com/ct-search/

facebook:https://developers.facebook.com/tools/ct

google:https://developers.facebook.com/tools/ct

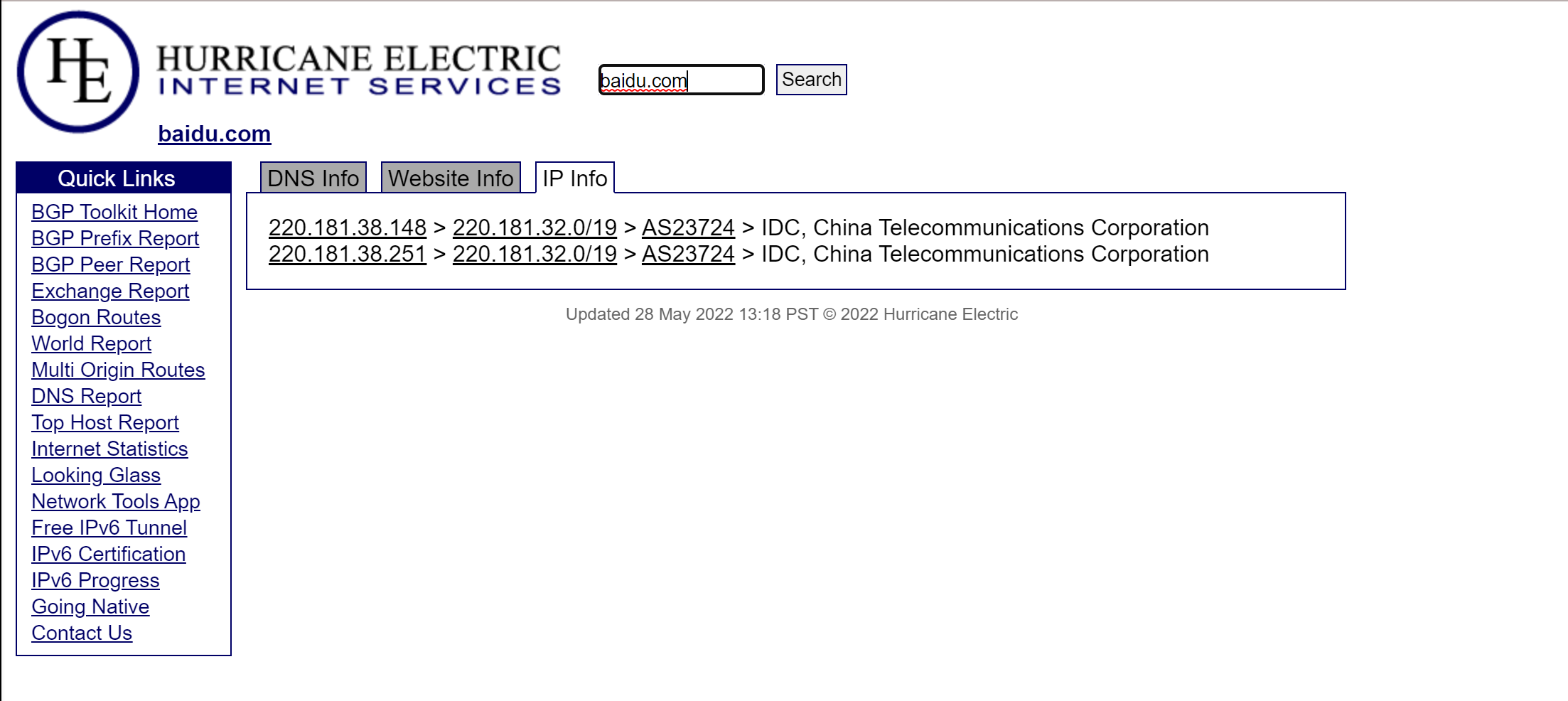

ASN

AS 号码帮助识别属于组织的网络块,而该网络快又可能具有有效域

ip 查询:https://asn.cymru.com/cgi-bin/whois.cgi

域名搜索:https://bgp.he.net/

把搜索结果使用搜索引擎进行查询

也可以把asn结果使用nmap进行查询

https://nmap.org/nsedoc/scripts/targets-asn.html

nmap --script targets-asn --script-args targets-asn.asn=23724 > aa.txt

主动子域名收集

字典枚举

字典枚举即利用常见的子域名字典,进行暴力破击,最终获得有效的子域名。

常用工具

https://github.com/shmilylty/OneForAll

https://github.com/aboul3la/Sublist3r

https://github.com/knownsec/ksubdomain

https://github.com/yunxu1/dnsub

https://github.com/euphrat1ca/LayerDomainFinde

https://github.com/infosec-au/altdns

https://github.com/blechschmidt/massdn

https://github.com/projectdiscovery/subfinder

https://github.com/gwen001/github-subdomains

公开数据集

利用已有公开的扫描数据集,对子域名信息进行收集。推荐常用的两个:

https://scans.io/study/sonar.rdns_v2

https://opendata.rapid7.com/

这些数据过大,不推荐

域传送漏洞

DNS区域传输是将DNS数据库或DNS记录从主名称服务器复制到辅助名称服务器的过程。如果DNS服务器没有进行严格的配置,只要收到AXFR请求就进行域传送,便造成了该漏洞。域传送过程中,传递的信息除了子域外,还有电子邮件地址、电子邮件服务器等信息,可用于钓鱼攻击。其实,域传送漏洞本身就是一个高危漏洞。

域传送漏洞的即常见验证方式:

nslookup

输入nslookup进入交互式shell

$ nslookup

2.server命令 参数设定查询将要使用的DNS服务器

$ server xxx.com

如果漏洞存在的话,可以使用ls命令列出所有域名

$ ls

$ exit

综合工具

ARL

https://github.com/TophantTechnology/ARL

fofohub

https://hub.fofa.info/

浙公网安备 33010602011771号

浙公网安备 33010602011771号