溯源手册

一、技巧篇#

1、溯源任务#

| 溯源任务 |

|---|

| 攻击时间 |

| 攻击IP |

| 预警平台 |

| 攻击类型 |

| 恶意文件 |

| 受攻击域名/IP |

其中 攻击IP、攻击类型、恶意文件、攻击详情 是溯源入手的点。

通过攻击类型分析攻击详情的请求包,看有没有攻击者特征,通过获取到的IP地址进行威胁情报查询来判断所用的IP具体是代理IP还是真实IP地址。

- 如端口扫描大概率为个人vps或空间搜索引擎,在接到大量溯源任务时可优先溯源。

- 如命令执行大概率为未经任何隐匿的网络、移动网络、接到脚本扫描任务的肉鸡,在接到大量溯源任务时可优先溯源。

- 如爬虫大概率为空间搜索引擎,可放到最后溯源。

- 如恶意文件可获得c2地址、未删除的带有敏感信息的代码(如常用ID、组织信息)、持续化控制代码(C2地址指在APT攻击里的命令与控制,若获取到C2地址可以使我们的溯源目标更有针对性)

- 持续化控制代码需要详细分析,如采用DGA域名上线的方法,分析出域名算法,预测之后的域名可有效减少损失,增加溯源面。

2、溯源结果#

在受到攻击、扫描之后,进行一系列溯源操作后,理想情况下想要获得如下数据,来刻画攻击者画像。

| 溯源结果框架 |

|---|

| 姓名/ID |

| 攻击IP |

| 地理位置 |

| 微信 |

| 邮箱 |

| 手机号 |

| 支付宝 |

| P地址所属公司 |

| P地址关联域名 |

| 其他社交账号信息(如微博/src/id证明) |

| 人物照片 |

| 跳板机 |

在写溯源报告时,应避免单一面石锤,需要反复验证,避免中途溯源错人,各个溯源线索可以串起来,要具有逻辑性。

3、威胁情报平台(无太大作用)#

https://x.threatbook.cn/

https://ti.qianxin.com/

https://ti.360.cn/

https://www.venuseye.com.cn/

不要过于依赖威胁情报,仅供参考平台大多为社区维护,存在误报以及时效性问题,可能最后跟真正攻击者毫无关系。

通过威胁情报平台

我们可以获取域名解析记录、历史whois、子域名、SSL证书等如图:

4、已知域名获取信息#

4.1、历史whois#

https://whois.chinaz.com/reverse?ddlSearchMode=4

可获得

- ID

- 姓名

- 邮箱

4.2、解析记录#

通过解析记录可以获得域名A记录从而获取到域名后的IP地址。

A记录 —— 映射域bai名到一个或多个IP

CNAME—— 映射域名到另一个域名(子域名)

域名解析记录:http://www.jsons.cn/nslookup/

全球ping,查看现绑定ip,看是否域名使用了CDN技术。

5、已知IP获取信息#

5.1、反查域名#

o 威胁情报平台

o https://www.ipip.net/ip.html

5.2、IP信息#

o 威胁情报平台

o http://ipwhois.cnnic.net.cn/index.jsp

o 可获得

§ 是否为移动网络、IDC等

§ IP段所属公司

5.3、IP定位#

o https://www.opengps.cn/Data/IP/ipplus.aspx

6、已知ID/姓名/手机号/邮箱获取信息#

手机号/邮箱

sgk

查支付宝转账,验证姓名。

通过部分平台账号找回密码,可猜手机号。

QQ添加好友搜索

微信添加好友搜索

社交平台查找(抖音、脉脉搜索等)

ID/姓名

sgk

谷歌/百度

src搜索

微博搜索

贴吧搜索

社交平台查找(抖音、脉脉搜索等)

7、恶意文件#

恶意文件通常会从邮件的路径获得,可以将邮件全格式保存,用十六进制编辑器查看,可以获得发送邮件IP地址。

7.1、需要准备的工具#

7.1.1、逆向类#

Ida

JEB

文件编辑类

010 editor

Winhex

7.1.2、网络、进程监控类#

processmonitor

Wireshark

科来网络分析系统

SRsniffer

7.1.3、固件分析类#

Binwalk

BIN2BMP

PIXD

7.1.4、在线沙箱#

微步云沙箱 https://s.threatbook.cn/

奇安信云沙箱 https://sandbox.ti.qianxin.com/sandbox/page

腾讯哈勃 https://habo.qq.com/

Joe Sandbox:https://www.joesandbox.com/

8、跳板机#

一些影响范围广泛、利用简单的漏洞 如:Phpstudy后门、Weblogic漏洞、Struts2漏洞、路由器监控摄像器等终端漏洞。

遇到CS server可通过csbruter工具爆破密码。

常见的日志分析工具:

windows:logparser

linux:主要为一些命令的使用例:split sed cat sort uniq awk等

跳板机的溯源过程,可以主要从端口、进程、定时任务、日志来入手

8.1、Linux#

8.1.1、端口查询#

使用 netstat 网络连接命令,分析可疑端口、IP、PID

部分系统可使用lsof -i

查看下 pid 所对应的进程文件路径,

运行 ls -l /proc/PID/exe($PID 为对应的 pid 号)

8.1.2、进程查询#

使用 ps 命令,分析进程

ps aux | grep pid

8.1.3、定时任务#

1、利用 crontab 查询创建的定时任务

基本命令

crontab -l 列出某个用户cron服务的详细内容

Tips:默认编写的crontab文件会保存在 (/var/spool/cron/用户名 例如: /var/spool/cron/root

8.1.4、Webshell查找#

河马 webshell:http://www.shellpub.com

8.1.5、Windows#

8.1.5.1、检查系统账号安全

1、查看服务器是否存在可疑账号、新增账号。

检查方法:打开 cmd 窗口,输入 lusrmgr.msc 命令,查看是否有新增/可疑的账号,如有管理员群组的(Administrators)里的新增账户,如有,请立即禁用或删除掉。

2、查看服务器是否存在隐藏账号、克隆账号。

检查方法:

a、打开注册表 ,查看管理员对应键值。

b、使用D盾_web查杀工具,集成了对克隆账号检测的功能。

3、结合日志,查看管理员登录时间、用户名是否存在异常。

检查方法:

a、Win+R 打开运行,输入"eventvwr.msc",回车运行,打开“事件查看器”。

b、导出 Windows 日志 -- 安全,利用微软官方工具 Log Parser 进行分析。

8.1.5.2、端口查询

1、检查端口连接情况,是否有远程连接、可疑连接。

检查方法:

a、使用netstat -ano 命令查看目前的网络连接,定位可疑的 ESTABLISHED

b、根据 netstat 命令定位出的 PID 编号,再通过 tasklist 命令进行进程定位 tasklist | findstr "PID"

8.1.5.3、进程查询

检查方法:

a、开始 -- 运行 -- 输入 msinfo32 命令,依次点击 "软件环境 -- 正在运行任务" 就可以查看到进程的详细信息,比如进程路径、进程ID、文件创建日期以及启动时间等。

b、打开D盾_web查杀工具,进程查看,关注没有签名信息的进程。

c、通过微软官方提供的 Process Explorer 等工具进行排查 。

d、查看可疑的进程及其子进程。可以通过观察以下内容:

- 没有签名验证信息的进程

- 没有描述信息的进程

- 进程的宿主

- 进程的路径是否合法

- CPU 或内存资源占用长时间过高的进程

小技巧:

a、查看端口对应的 PID:netstat -ano | findstr "port"

b、查看进程对应的 PID:任务管理器 -- 查看 -- 选择列 -- PID 或者 tasklist | findstr "PID"

c、查看进程对应的程序位置:

任务管理器 -- 选择对应进程 -- 右键打开文件位置

运行输入 wmic,cmd 界面输入 process

d、tasklist /svc 进程 -- PID -- 服务

e、查看Windows服务所对应的端口:

%systemroot%/system32/drivers/etc/services(一般 %systemroot% 就是 C:\Windows 路径)

8.1.5.4、检查启动项、计划任务、服务

检查服务器是否有异常的启动项。

检查方法:

a、登录服务器,单击【开始】>【所有程序】>【启动】,默认情况下此目录在是一个空目录,确认是否有非业务程序在该目录下。 b、单击开始菜单 >【运行】,输入 msconfig,查看是否存在命名异常的启动项目,是则取消勾选命名异常的启动项目,并到命令中显示的路径删除文件。 c、单击【开始】>【运行】,输入 regedit,打开注册表,查看开机启动项是否正常,特别注意如下三个注册表项:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\run

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Runonce

8.1.5.5、Webshell

使用D盾进行全盘扫描,对脚本文件进行人工判断。

二、实战篇#

本篇内容主要以"2020HW"行动发生的真实攻击事件为主,目的是用实战案列给大家最直观的感受,部分内容已脱敏。

1.web攻击溯源篇#

1、9.13日,18:10:43分蜜罐设备告警,发现攻击者对自定义蜜罐界面进行端口扫描,在研判时发现该攻击者IP地址为总部统一下发的高危预警IP,随立即对其展开攻击溯源工作。

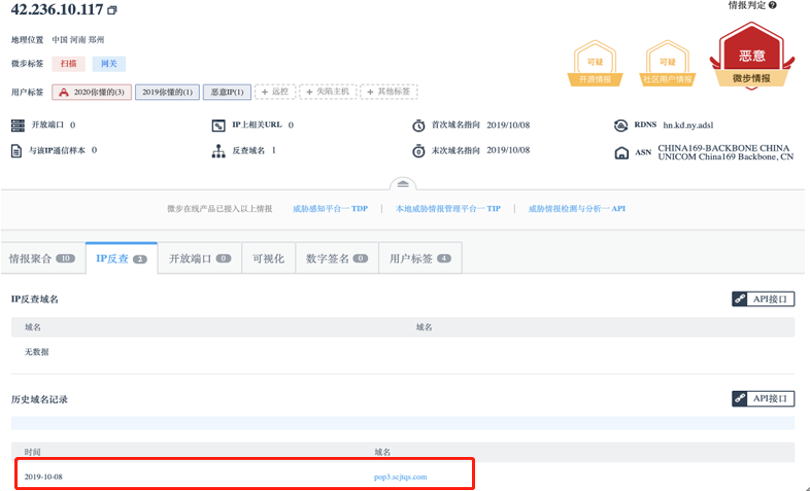

我们获取到IP后,首先对其进行威胁情报收集,推荐使用微步在线威胁情报社区。如图:

2、通过ping该域名来获取其使用的真实地址,得到地61.188.254.133

3、通过该地址反查域名得到xxooxxoo.xyz,再查询该域名的whois信息,我们得到了攻击者的初步信息。

4、在实战过程中,往往我们反查IP地址获取到的域名是获取不到有效的利用信息的,此时我们需要更加耐心,查询其历史注册域名,通过不断的IP反查,域名反查来获取更多信息,渗透的本质是信息收集,溯源的本身也是信息收集的一种体现。

5、通过前两步的分析,我们得到了攻击者的手机号与姓名,我们可以通过社交平台及APP来验证攻击者的真实性,也可以通过社工库来获取攻击者的更多信息,社工库源自Telegram

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 开发者必知的日志记录最佳实践

· SQL Server 2025 AI相关能力初探

· Linux系列:如何用 C#调用 C方法造成内存泄露

· AI与.NET技术实操系列(二):开始使用ML.NET

· 记一次.NET内存居高不下排查解决与启示

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· 没有Manus邀请码?试试免邀请码的MGX或者开源的OpenManus吧

· 【自荐】一款简洁、开源的在线白板工具 Drawnix

· 园子的第一款AI主题卫衣上架——"HELLO! HOW CAN I ASSIST YOU TODAY

· Docker 太简单,K8s 太复杂?w7panel 让容器管理更轻松!