Weblogic CVE-2018-2894 漏洞复现

0x01 前言

Oracle官方发布了7月份的关键补丁更新CPU(Critical Patch Update),其中针对可造成远程代码执行的高危漏洞 CVE-2018-2894 进行修复:http://www.oracle.com/technetwork/security-advisory/cpujul2018-4258247.html

0x02 环境搭建

1、首先到Oracle官网下载安装包:

下载地址:http://download.oracle.com/otn/nt/middleware/12c/12213/fmw_12.2.1.3.0_wls_quick_Disk1_1of1.zip

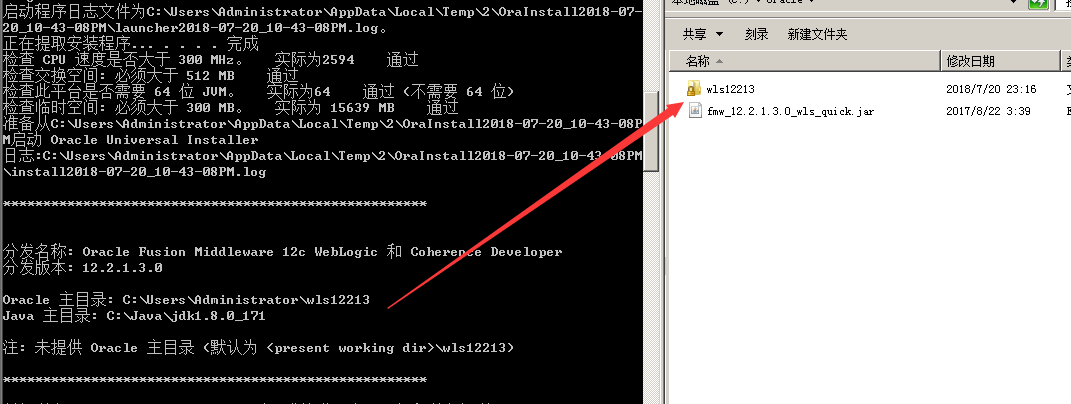

下载本地解压:

2、安装设置

安装JDK,设置JAVA_HOME环境变量,JDK1.8版本以上;

将fmw_12.2.1.3.0_wls_quick.jar拷贝到需要安装的目录下(称为<ORACLE_HOME>);

以管理员身份运行CMD,然后命令行进入该<ORACLE_HOME>目录并运行:java -jar fmw_12.2.1.2.0_wls_quick.jar;

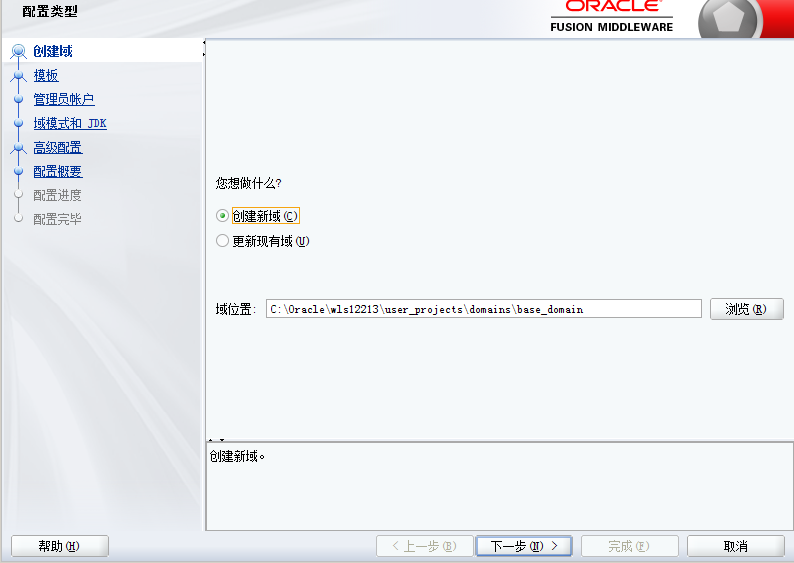

3、上面步骤完后,进入<ORACLE_HOME>运行文件\oracle_common\common\bin\config.cmd进行domain的相关配置,其会启动一个Java界面做相关设置,一直下一步即可(注意记住服务器后台管理的账号密码,URL:http://localhost:7001/console/ 账户:weblogic/abc123!!!);

4、进入已经配置好的domain目录启动服务器,即<ORACLE_HOME>\user_projects\domains\base_domain\startWebLogic.cmd,双击运行

0x03 漏洞复现

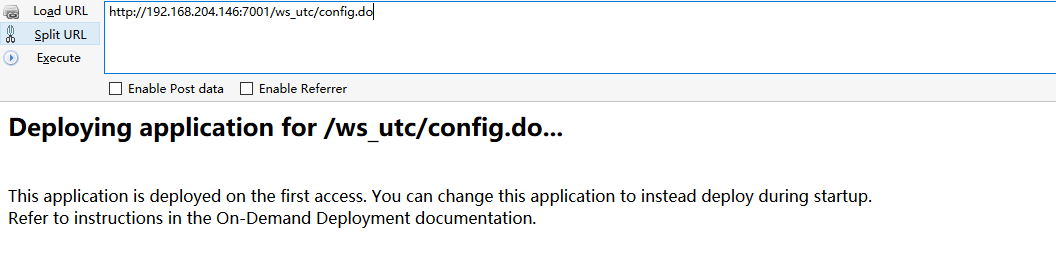

1、访问http://your-ip:7001/ws_utc/config.do,第一次访问部署

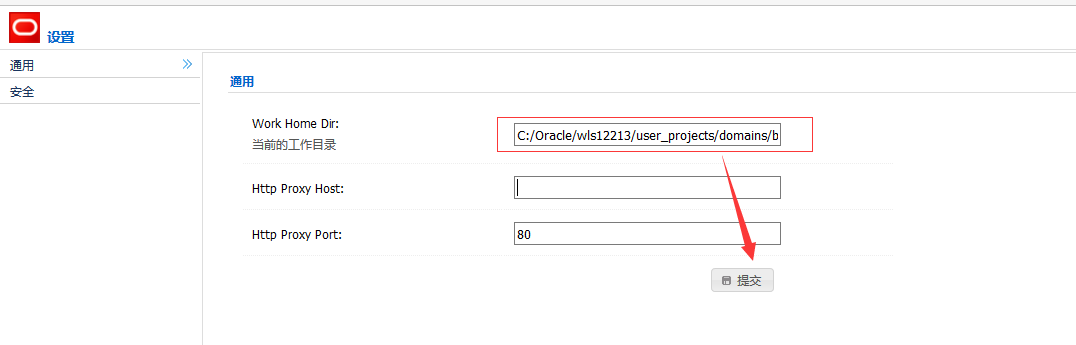

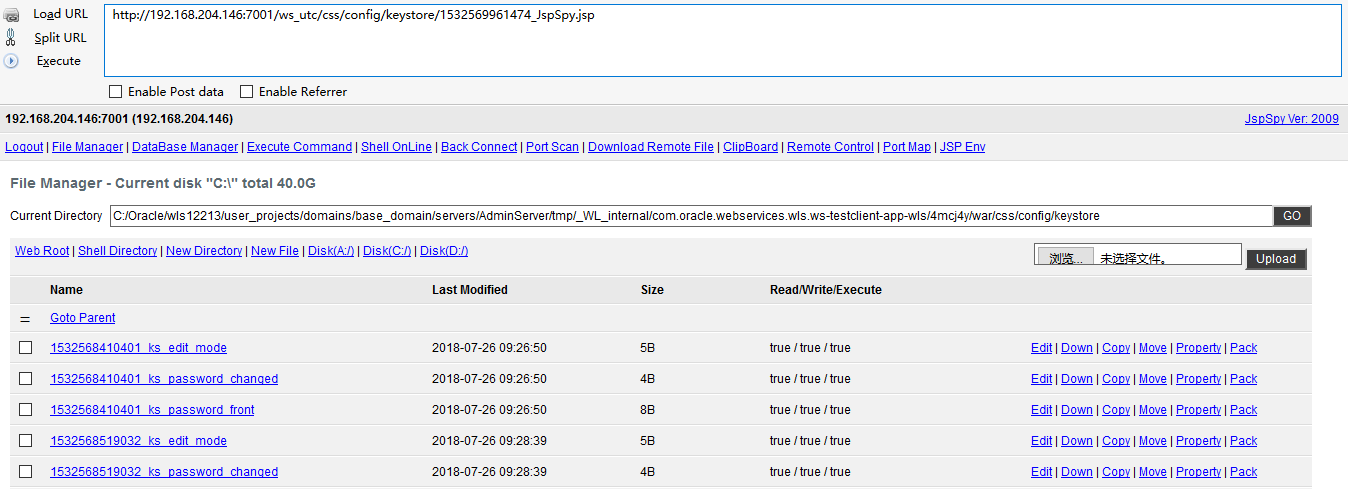

2、设置Work Home Dir为C:/Oracle/wls12213/user_projects/domains/base_domain/servers/AdminServer/tmp/_WL_internal/com.oracle.webservices.wls.ws-testclient-app-wls/4mcj4y/war/css

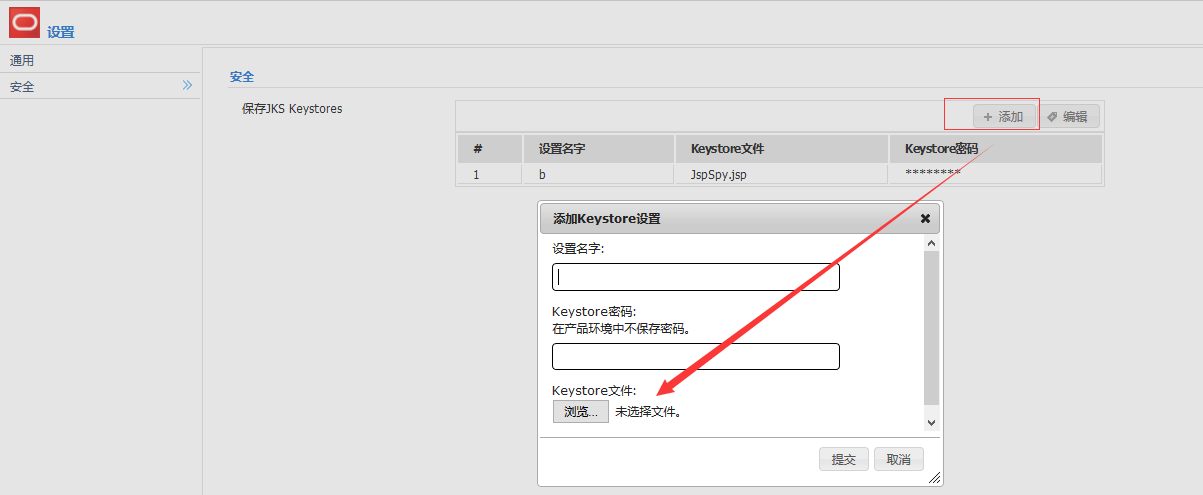

3、安全--添加,然后上传webshell:

4、上传后,查看返回的数据包,其中有时间戳:

5、访问http://192.168.204.146:7001/ws_utc/css/config/keystore/[时间戳]_[文件名] 即 http://192.168.204.146:7001/ws_utc/css/config/keystore/1532569961474_JspSpy.jsp ,获取webshell:

推荐阅读:

最后

欢迎关注个人微信公众号:Bypass--,每周原创一篇技术干货。

浙公网安备 33010602011771号

浙公网安备 33010602011771号