【CISSP备考笔记】第2章:资产安全

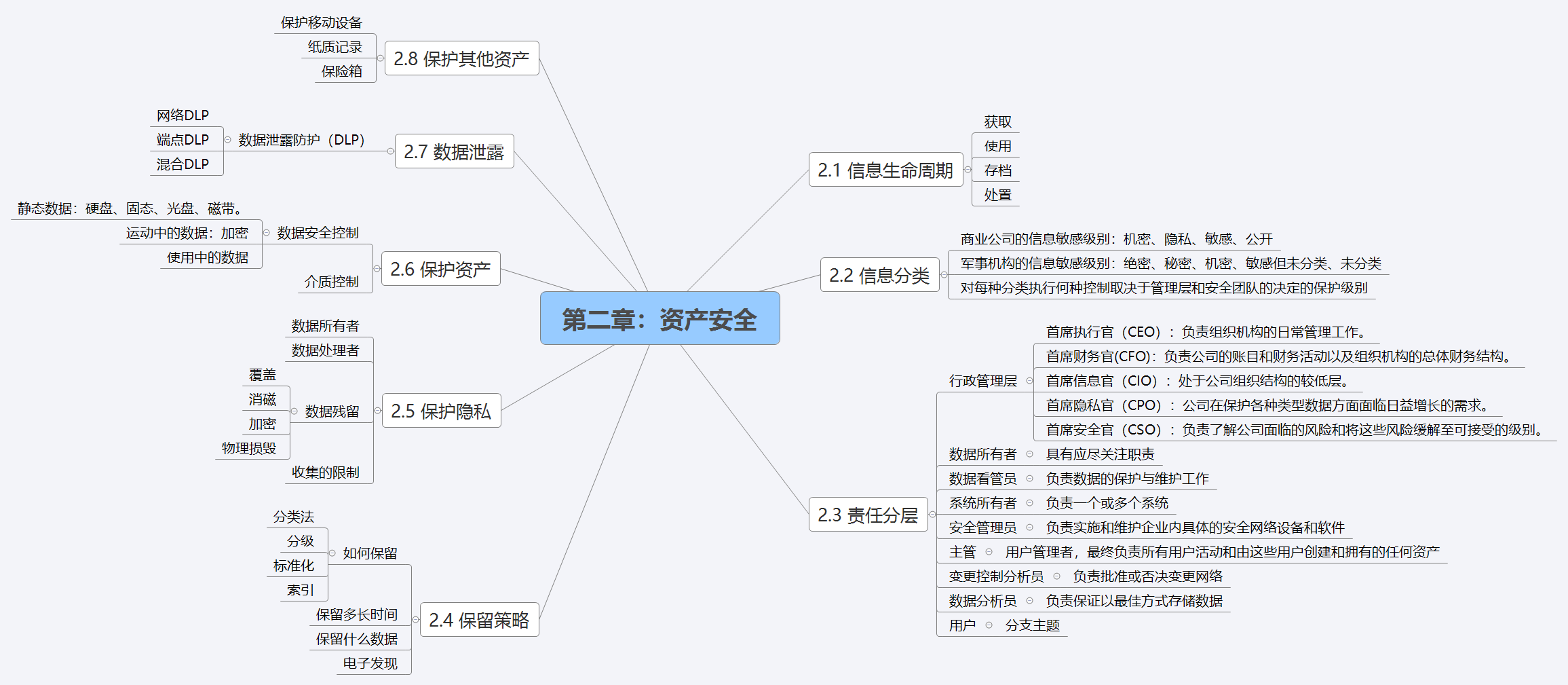

第二章:资产安全

2.1 任何对组织有价值的东西都可成为资产,包括人员、合作伙伴、设备、设施、声誉和信息。

2.2 信息生命周期:获取、使用、存档、处置。

2.3 信息分类:

商业公司的信息敏感级别:机密、隐私、敏感、公开

军事机构的信息敏感级别:绝密、秘密、机密、敏感但未分类、未分类

机密:Conifidential 秘密: Secret 绝密:Top secret

对每种分类执行何种控制取决于管理层和安全团队的决定的保护级别

数据聚合可能导致分类级别的增加,低分类数据项的组合可创建更高分类集合。

分类的目的都是量化一个组织丢失了信息后可能承受多少损失。

2.4 责任分层

行政管理层:对组织中发生的一切负责。

首席执行官(CEO):负责组织机构的日常管理工作。

首席财务官(CFO):负责公司的账目和财务活动以及组织机构的总体财务结构。

首席信息官(CIO):处于公司组织结构的较低层。

首席隐私官(CPO):公司在保护各种类型数据方面面临日益增长的需求。

首席安全官(CSO):负责了解公司面临的风险和将这些风险缓解至可接受的级别。

数据所有者:具有应尽关注职责,对特定信息子集的保护和应用负最终责任。

数据看管员:负责数据的保护与维护工作

系统所有者:负责一个或多个系统,确保系统的脆弱性得到正确评估

安全管理员:负责实施和维护企业内具体的安全网络设备和软件

主管:用户管理者,最终负责所有用户活动和由这些用户创建和拥有的任何资产

变更控制分析员:负责批准或否决变更网络

数据分析员:负责保证以最佳方式存储数据

用户:拥有必要的数据访问级别,才能完成职权范围内的本职工作。

审计员:定期巡查,确保维护正确的控制措施。

2.4 保留策略

法律和监管要求。

如何保留?分类法、分级、标准化、索引。

保留多长时间?数据类型和一般保留期限,参考最佳做法和案例。

保留什么数据?保留我们有意决定保留的数据,确保能够执行保留。

电子发现(ESI):识别、收集、保存、处理、检查、分析。

2.5 保护隐私

消除数据残留的四种方法:覆盖、消磁、加密、物理损毁。

最好方法是简单地损毁物理介质,将其粉碎或使其暴露于腐蚀性化学品,甚至焚化。

隐私政策与用户协议,只收集所需的最少量个人数据,明确用户策略。

2.6 保护资产

数据安全控制

静态数据:硬盘、固态、光盘、磁带。—-加密静态数据

运动中的数据:传输层安全TLS或IPSec提供的加密,vpn建立安全连接。

使用中的数据:侧信道攻击,目前方法是对软件进行测试。

介质控制:擦除、消磁、重写、破坏。

2.7 数据泄露

数据泄露防护(DLP)

网络DLP(NDLP):对运动中的数据应用保护策略。

端点DLP(EDLP):对静态数据和使用中的数据应用保护策略。

混合DLP

2.8 保护其他资产

保护移动设备

纸质记录

保险箱

思维导图:

题目要点:

1、信息分级:与信息的价值有关。

2、数据分类:最重要的标准,如果数据被泄露,可能造成的损害程度。

3、数据聚集:低级别数据的项目相结合,创建一个更高级别的数据集。

4、保护资源的最终责任,高级管理者

5、静态数据,比如磁盘;动态数据,如网络传输;使用中的数据,如寄存器。