Firefox+BurpSuite绕过HSTS抓包

在网站渗透过程中,我们往往需要对HTTP协议抓包分析,然后对每一个参数进行观察和测试。在使用Burpsuite抓包过程中,部分网站可能会遇到HSTS错误。

HSTS,即HTTP严格传输安全协议,它是一个互联网安全策略机制。网站可以选择使用HSTS策略,来让浏览器强制使用HTTPS与网站进行通信,以减少会话劫持风险。

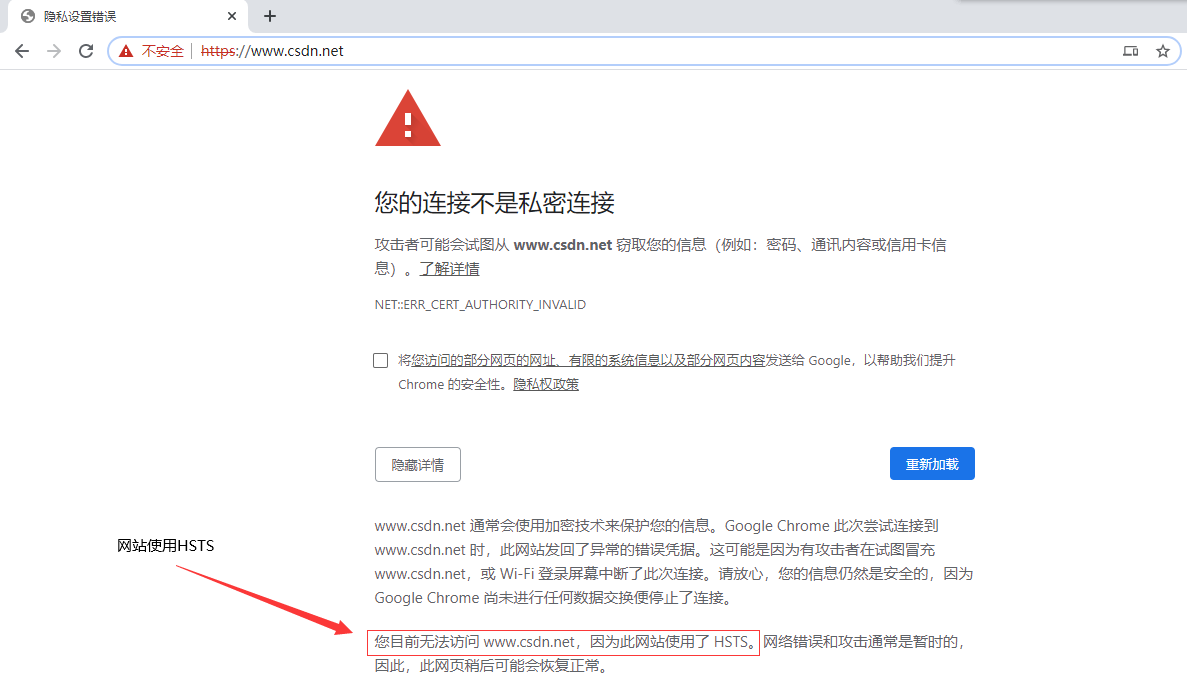

问题:

使用Burpsuite作为代理,以CSDN抓包分析为例,抓包失败:

解决方法:

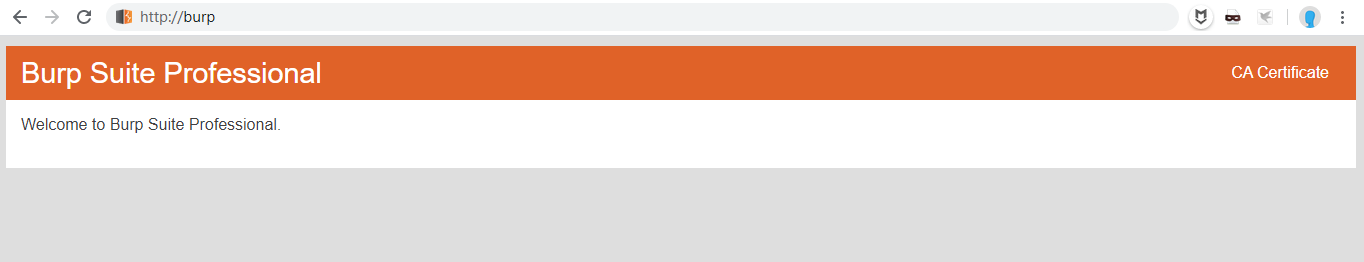

1、firefox的证书设置 在firefox的url栏输入 浏览器地址栏中输入下述地址 http://burp

点击 CA Certificate 下载证书

然后在导入证书

选项 ---> 高级 --->证书 --->查看证书

2、点击导入,然后找到刚刚下载的证书 打开 勾选第一个 ,信任使用该CA标志的网站 然后点击确定 就导入成功了

本文由Bypass整理发布,转载请保留出处。

欢迎关注我的个人微信公众号:Bypass--,浏览更多精彩文章。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· .NET Core 中如何实现缓存的预热?

· 从 HTTP 原因短语缺失研究 HTTP/2 和 HTTP/3 的设计差异

· AI与.NET技术实操系列:向量存储与相似性搜索在 .NET 中的实现

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· 阿里巴巴 QwQ-32B真的超越了 DeepSeek R-1吗?

· 【译】Visual Studio 中新的强大生产力特性

· 2025年我用 Compose 写了一个 Todo App

· 张高兴的大模型开发实战:(一)使用 Selenium 进行网页爬虫