Web应急:网站被植入Webshell

网站被植入webshell,意味着网站存在可利用的高危漏洞,攻击者通过利用漏洞入侵网站,写入webshell接管网站的控制权。为了得到权限 ,常规的手段如:前后台任意文件上传,远程命令执行,Sql注入写入文件等。

现象描述

网站管理员在站点目录下发现存在webshell,于是开始了对入侵过程展开了分析。

Webshell查杀工具:

D盾_Web查杀 Window下webshell查杀:http://www.d99net.net/index.asp

河马:支持多平台,但是需要联网环境。

使用方法: wget http://down.shellpub.com/hm/latest/hm-linux-amd64.tgz tar xvf hm-linux-amd64.tgz hm scan /www

事件分析

1、 定位时间范围

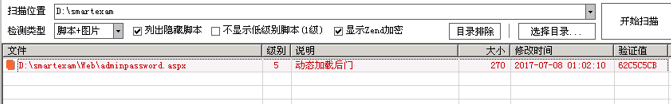

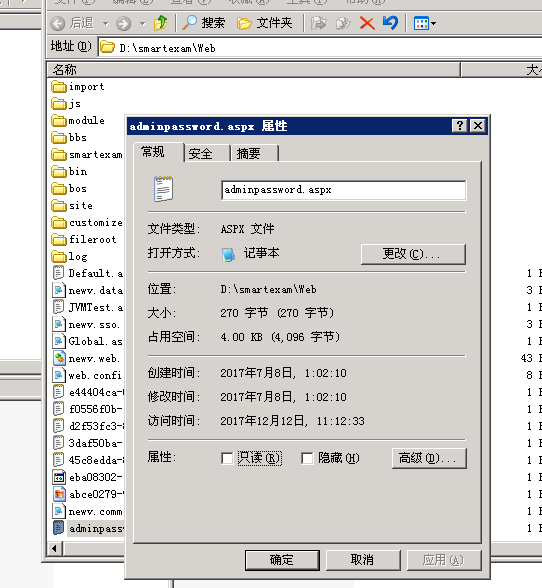

通过发现的webshell文件创建时间点,去翻看相关日期的访问日志。

2、Web 日志分析

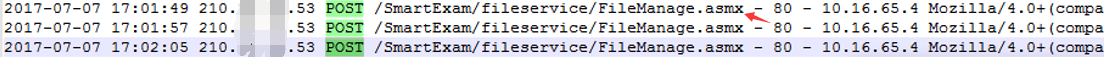

经过日志分析,在文件创建的时间节点并未发现可疑的上传,但发现存在可疑的webservice接口

3、漏洞分析

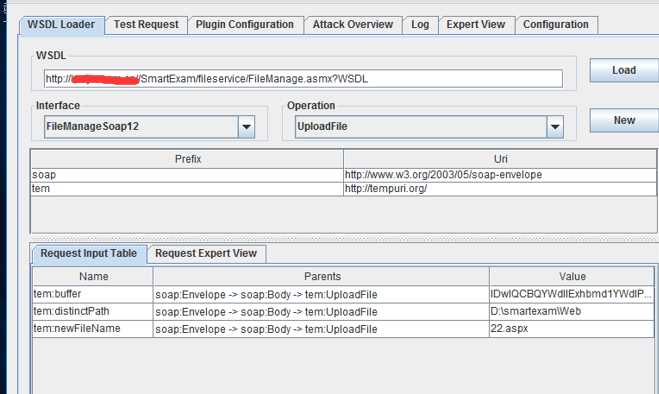

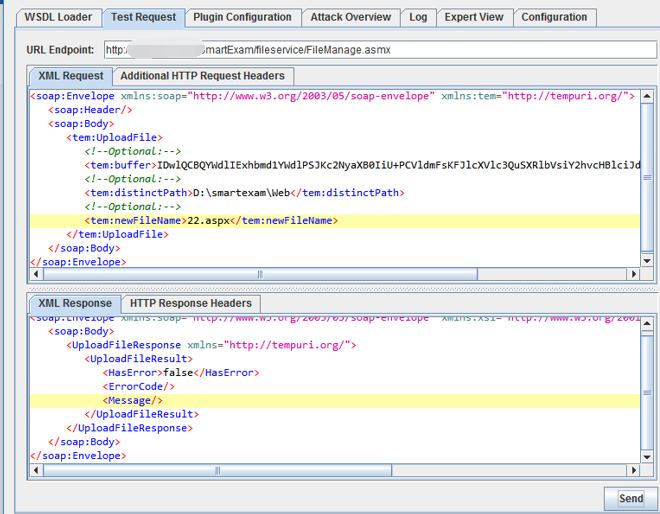

访问webservice接口,发现变量:buffer、distinctpach、newfilename可以在客户端自定义

4、漏洞复现

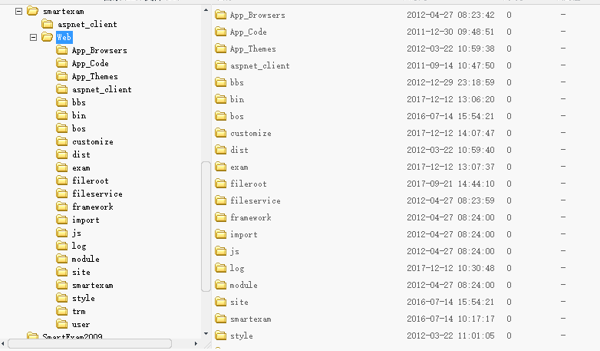

尝试对漏洞进行复现,可成功上传webshell,控制网站服务器

5、漏洞修复

清除webshell并对webservice接口进行代码修复。

从发现webshell到日志分析,再到漏洞复现和修复,本文暂不涉及溯源取证方面。

本文由Bypass整理发布,转载请保留出处。

欢迎关注我的个人微信公众号:Bypass--,浏览更多精彩文章。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· .NET Core 中如何实现缓存的预热?

· 从 HTTP 原因短语缺失研究 HTTP/2 和 HTTP/3 的设计差异

· AI与.NET技术实操系列:向量存储与相似性搜索在 .NET 中的实现

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· 阿里巴巴 QwQ-32B真的超越了 DeepSeek R-1吗?

· 【译】Visual Studio 中新的强大生产力特性

· 2025年我用 Compose 写了一个 Todo App

· 张高兴的大模型开发实战:(一)使用 Selenium 进行网页爬虫

2018-06-10 我的WAF Bypass实战系列