渗透测试实验二

实验过程

1、A主机上外网,B运行sinffer(Wireshark)选定只抓源为A的数据)。

1.1 写出以上过滤语句。

Ip.src +A的ip地址

1.2 B是否能看到A和外网的通信(A刚输入的帐户和口令)?为什么?

不能, 数据是被加密的,为了保护隐私。

2.1 为了捕获A到外网的数据,B实施ARP欺骗攻击,B将冒充该子网的什么实体?

网关(但Mac地址是B的)

2.2 写出arpspoof命令格式。

arpspoof -i eth0 -t + 攻击目标ip + 主机网关ip

2.3 B是否能看到A和外网的通信(A刚输入的帐户和口令)?

不能,信息是被加密的。

2.4 在互联网上找到任意一个以明文方式传递用户帐号、密码的网站,截图Wireshark中显示的明文信息。

先任找一个以明文方式传递用户账号,密码的网站,进行注册,先别登入,然后打开wireshark的捕获一栏,点击开始,在进行登入,当显示登入成功,停止捕获,用过滤器过滤被post方式传送的数据包。截取的如下信息:

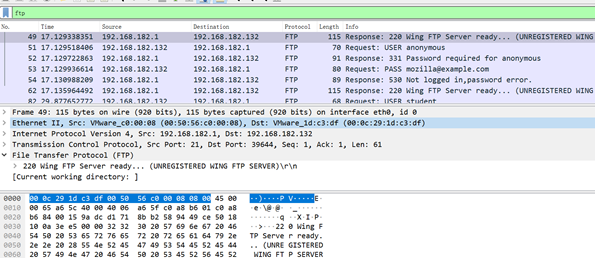

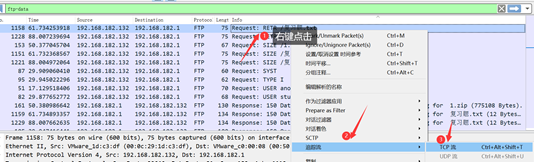

3. FTP数据还原部分:利用WireShark打开实验,实验数据data.pcapng。

3.1 FTP服务器的IP地址是多少?你是如何发现其为FTP服务器的?

答:打开后,过滤搜索ftp协议,就可得到ip地址为:

192.168.182.1 192.168.182.132

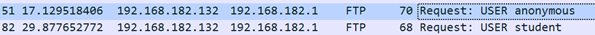

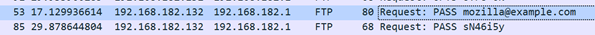

3.2客户端登录FTP服务器的账号和密码分别是什么?

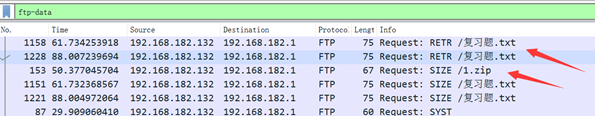

3.3 客户端从FTP下载或查看了2个文件,一个为ZIP文件,一个为TXT文件,文件名分别是什么?(提示:文件名有可能是中文。)

过滤搜索口令"ftp-data"到如下文件名:

复习题.txt和1.zip文件

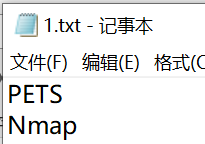

3.4TXT文件的内容是什么?

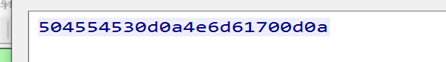

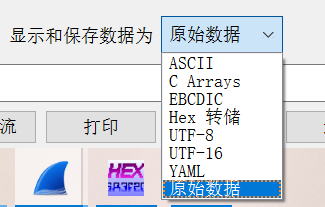

首先右键点击TXT文件,在点击追踪流,TCP流,在选择原始数据,保存为TXT文件,

再打开得到

3.4 还原ZIP文件并打开(ZIP有解压密码,试图破解,提示:密码全为数字,并为6位)。截图破解过程。

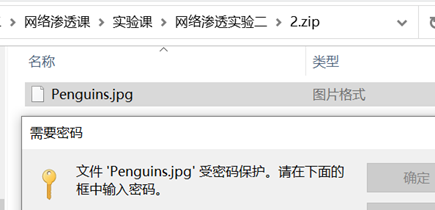

答:对zip文件,相同操作,保存为zip文件,打开,一张图片,但是打开需要密码

所以暴力破解得到密码:123456。

4、MD5破解

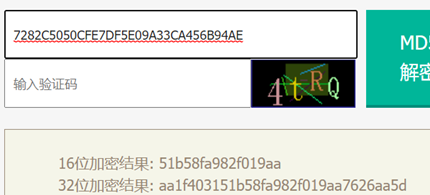

SqlMap得到某数据库用户表信息,用户口令的MD5值为7282C5050CFE7DF5E09A33CA456B94AE

那么,口令的明文是什么?(提示:MD5值破解)

MD5在线解码链接(MD5在线解密)

5、John the Ripper的作用是什么?

答:是一个快速的密码破解工具,用于在已知密文的情况下尝试破解出明文的破解密码软件,支持大多数的加密算法,如DES、MD4、MD5等包括,Unix、Linux、Windows、DOS模式、BeOS和OpenVMS,主要目的是破解不够牢固的Unix/Linux系统密码。

思考问题:

-

谈谈如何防止ARP攻击。

-

安装杀毒软件,定时更新杀毒

-

不浏览不安全网站,避免中毒

-

-

安全的密码(口令)应遵循的原则。

不要选择可以在任何字典或语言中找到的口令;

不要选择简单字母或简单数字组成的口令;

不要选择任何和个人信息(如QQ,生日等)有关的口令;

多用数字,字母(大小写),特殊符号等混合并且易于记忆

-

谈谈字典攻击中字典的重要性。

字典攻击是在破解密码或密钥时,逐一尝试用户自定义词典中的可能密码的攻击方式,其核心便是字典中的口令集,口令集越全面,破解成功的可能性就越大。

posted on 2021-12-06 10:12 xiaoyuyuan~ 阅读(138) 评论(0) 编辑 收藏 举报