网络渗透实验一

实验过程

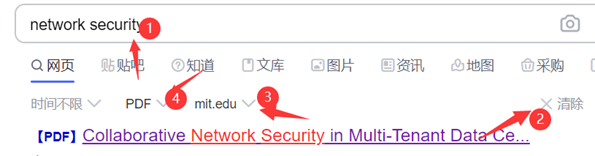

1、用搜索引擎Google或百度搜索麻省理工学院网站中文件名包含"network security"的pdf文档,截图搜索得到的页面。

根据搜索公式

百度搜索: filetype:pdf network security site:mit.edu

或者在搜索工具中查找,如下

搜索结果得到如下:

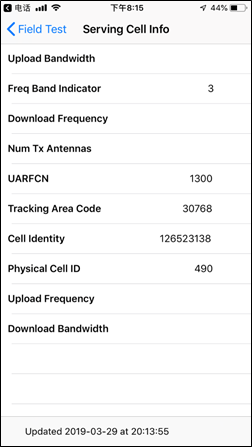

2、手机位置定位。通过LAC(Location Area Code,位置区域码)和CID(Cell Identity,基站编号,是个16位的数据(范围是0到65535)可以查询手机接入的基站的位置,从而初步确定手机用户的位置。

2、手机位置定位。通过LAC(Location Area Code,位置区域码)和CID(Cell Identity,基站编号,是个16位的数据(范围是0到65535)可以查询手机接入的基站的位置,从而初步确定手机用户的位置。

获取自己手机的LAC和CID:

Android 获取方法:Android: 拨号*#*#4636#*#*进入手机信息工程模式后查看

iphone获取方法:iPhone:拨号*3001#12345#*进入FieldTest

Serving Cell info–>LAC=Tracking Area Code -->cellid = Cell identity

若不能获取,用右图信息。

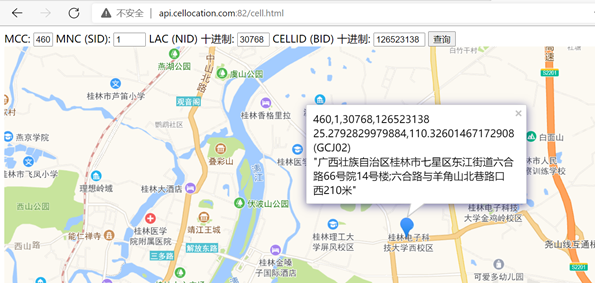

截图你查询到的位置信息。

答:在线基站位置查询,输入十进制和十六进制编码的区域码和编码,就可以直接得到所在地。

3、编码解码

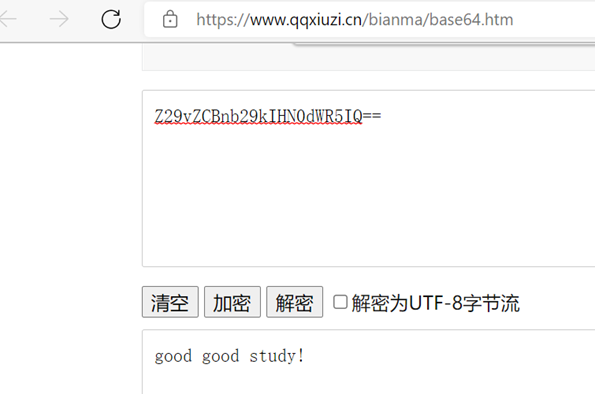

将Z29vZCBnb29kIHN0dWR5IQ==解码。截图。

直接base64编码在线解码可到到答案(Base64编码转换工具,Base64加密解密 (qqxiuzi.cn))。

4、地址信息

4.1内网中捕获到一个以太帧,源MAC地址为:98-CA-33-02-27-B5;目的IP地址为:202.193.64.34,回答问题:该用户使用的什么品牌的设备,访问的是什么网站?并附截图。

MAC地址查询(98-CA-33-02-27-B5 - 网卡MAC地址查询厂商信息 (bmcx.com)

),得到如下:

使用设备是苹果品牌的,访问的网站是

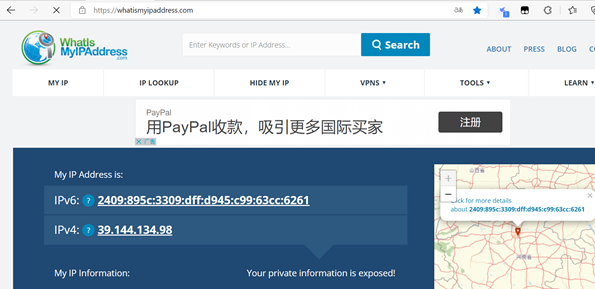

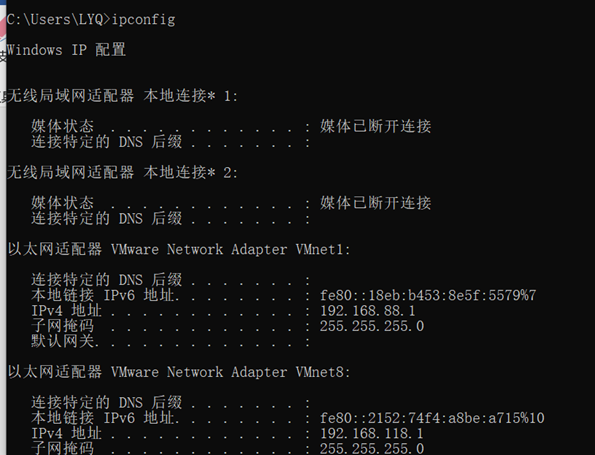

4.2 访问https://whatismyipaddress.com得到MyIP信息,利用ipconfig(Windows)或ifconfig(Linux)查看本机IP地址,两者值相同吗?如果不相同的话,说明原因。

答:两者的值不同,因为两者访问的不是同一个网络下进行的,本机ip是我的内网网址;访问 https://whatismyipaddress.com 的时候,由于该⽹址的主机是在外⽹的,所以这个⽹⻚中获取的是我的外⽹地址。

5、NMAP使用(两位同学配合完成)

5.1利用NMAP(攻击方)扫描发现Metasploitable2(靶机,需下载虚拟机镜像)IP地址,同时Wireshark捕获报文,分析NMAP扫描发现该主机的工作原理,即报文交互情况;

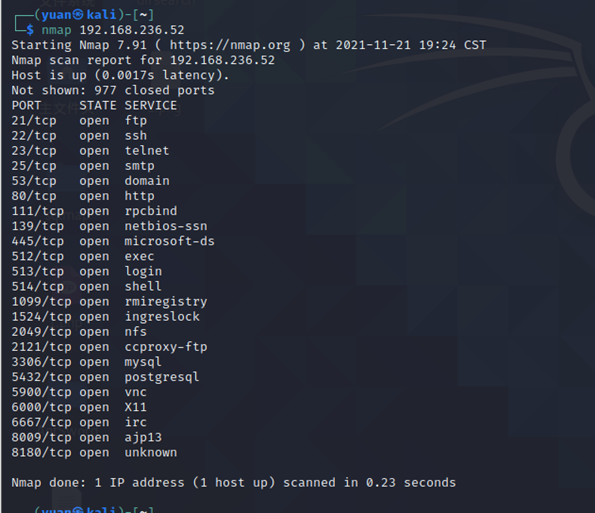

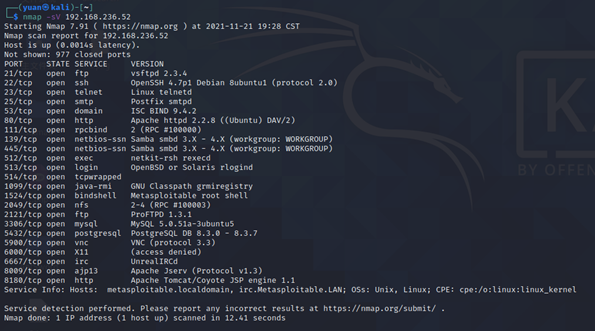

扫描靶机端口开放情况。并附截图。说明其中四个端口(知名端口)提供的服务,查阅资料,简要说明该服务的功能。

答:应先查看本机ip,在扫描开放的靶机

nmap + ip 0/24

nmap + ip--- 查看开放端口及服务

nmap -sV +ip----查看开放端口对应版本

1、20端口开放的ftp服务:在互联网上提供文件储存和访问服务的计算器,可以让两台计算机跨平台进行文件传输。

2、22端口开放的ssh服务:ftp,pop,Telnet在网络上是使用明文传送口令和数据的,所以攻击者很容易获取这些明文信息。这时ssh协议给这几个协议提供了一个安全的通道,它为远程登入会话和其他网络服务提供安全性的协议,保护了信息不被泄露。

3、80端口开放的http服务:可以认为是设备与外界通讯交流的出口,为http即超文本传输协议开放的,主要用于万维网传输信息的协议。端口可分为虚拟端口和物理端口,其中虚拟端口指计算机内部或交换机路由器内的端口,不可见。

例如:平时我们经常输入http:123.34.13.23,但其实是在访问80端口。

4、513端口开放的login服务:远程登录

5、514端口开放的shell服务:unix特有的端口,是用来监听内核日志和系统守护进程日志的

6、3306端口开放的mysql服务:MySQL 数据库服务

5.2利用NMAP扫描Metasploitable2的操作系统类型,并附截图。

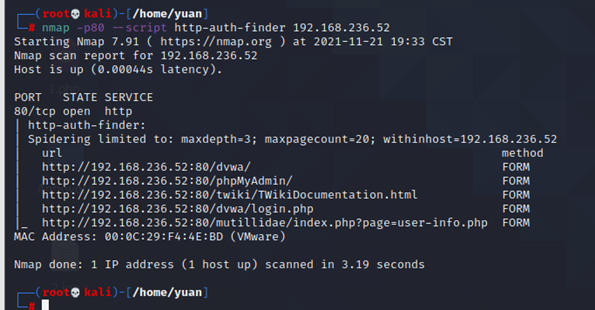

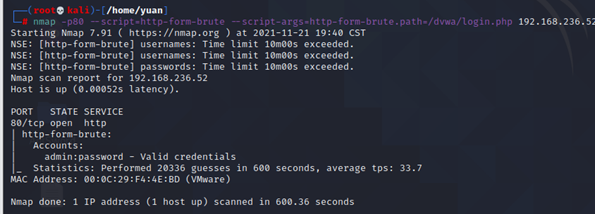

5.3 利用NMAP穷举 Metasploitable2上dvwa的登录账号和密码。

5.4 查阅资料,永恒之蓝-WannaCry蠕虫利用漏洞的相关信息。

蠕虫病毒会通过远程服务器和自身爬虫功能收集局域网内的ip列表,对其中的多个服务器端口发起攻击,包括RPC服务(135端口),SQLServer服务(1433端口),FTP服务(21端口),Microsoft-ds服务(445端口)。

如果病毒成功入侵或供给端口,就会从远程服务器下载病毒代码,进而横向传播给局域网内其他电脑,同时,该病毒还会在被感染电脑中留下后门病毒,以进行后续的恶意攻击,未来也许还会给用户电脑带来更具威胁性的病毒,列如勒索病毒等。

6、6.1 利用ZoomEye搜索一个西门子公司工控设备,并描述其可能存在的安全问题。

存在很多漏洞,如文件上传,多个路径穿越和命令执行,任意读取文件等漏洞,如果被攻击者利用,将会利用这些漏洞,任意读取网站信息,获取信息,造成不利影响。

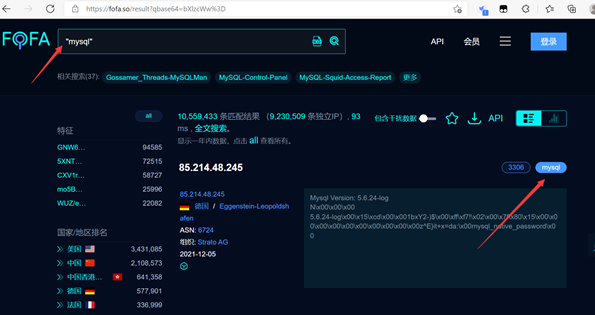

6.2 利用FOFA查找MySQL服务器。

7、Winhex简单数据恢复与取证

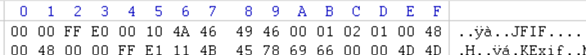

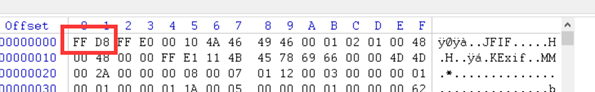

7.1 elephant.jpg不能打开了,利用WinHex修复,说明修复过程。(分析jpg文件格式)

答:把无法打开的图片文件头给出真的jpg文件头:FFD8,重新保存就可以打开了,得到桂林象鼻山景图。

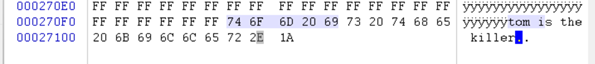

7.2 笑脸背后的阴霾:图片smile有什么隐藏信息。

用winhex打开,滑到最底下,看到文本栏上写有如下:

Tom is the killer.的信息。

posted on 2021-12-05 21:25 xiaoyuyuan~ 阅读(293) 评论(0) 编辑 收藏 举报