信息收集二级域名或ip收集

一 DNS域传送漏洞

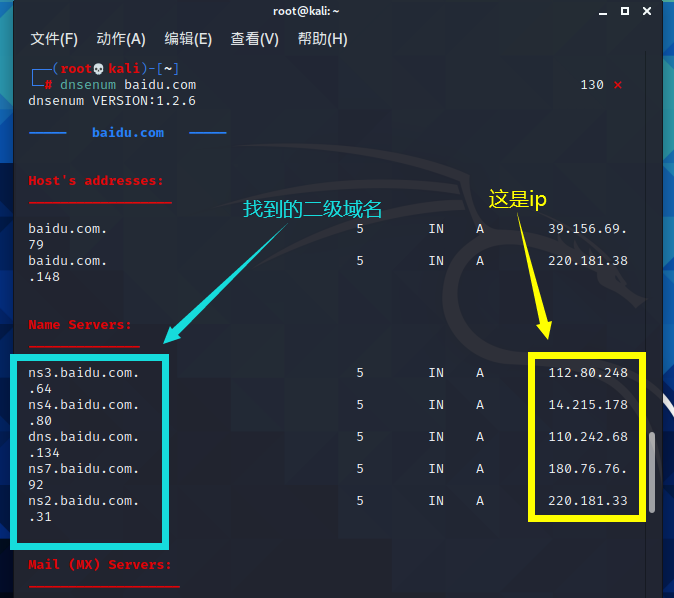

通过 kail 的dnsenum工具获取dns域中域名,如dnsenum baidu.com

如图下:

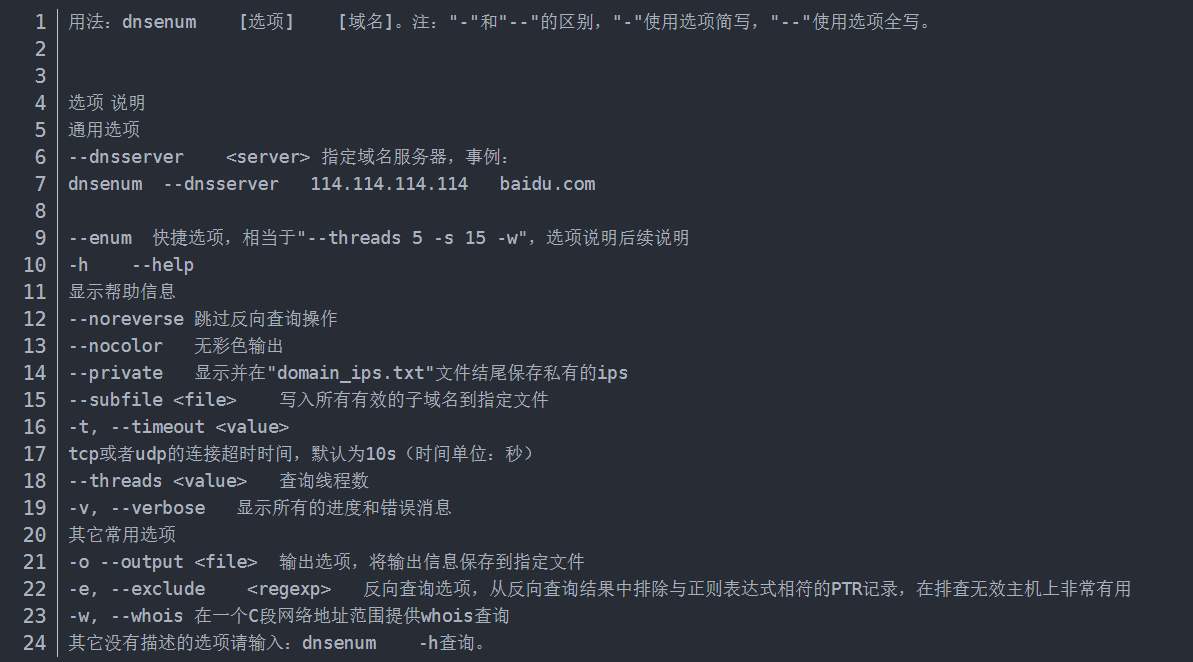

dnsenum 命令解析:

dnsenum是一款非常强大的域名信息收集工具,它是由参与Backtack开发项目的程序员所设计,设计者叫Fillp(barbsie) Waeythens ,该名开发者是一个精通web渗透测试的安全人员,并对DNS信息收集有着非常丰富的经验

dnsenum的目的是尽一切可能收集一个域的信息,它能够通过Google或者字典文件猜测可能存在的域名,以及对一个网段进行反查询。

它可以查询网站主机的主机地址信息、域名服务器、MX record(函数交换记录),在域名服务器上执行axfr请求,并通过Google脚本得到扩展域名信息,提取子域名并且查询,计算C类地址并执行Whois查询,执行反向查询,把地址段写入文件

dnsenum 参数:

二 备案号查询

通过这个网址 http://www.beianbeian.com 或者 http://icp.bugscaner.com/ 查询企业域名就可以获取相关公司域名

到这个页面后就可以查看自己想要查找的备案号

三 ssl查询

可以通过 https://myssl.com/ssl.html 和 https://www.chinassl.net/ssltools/ssl-checker.html 这些网站查询他们的证书还有存活率

四 google搜索c段

1.可以参考参考GoogleHack用法

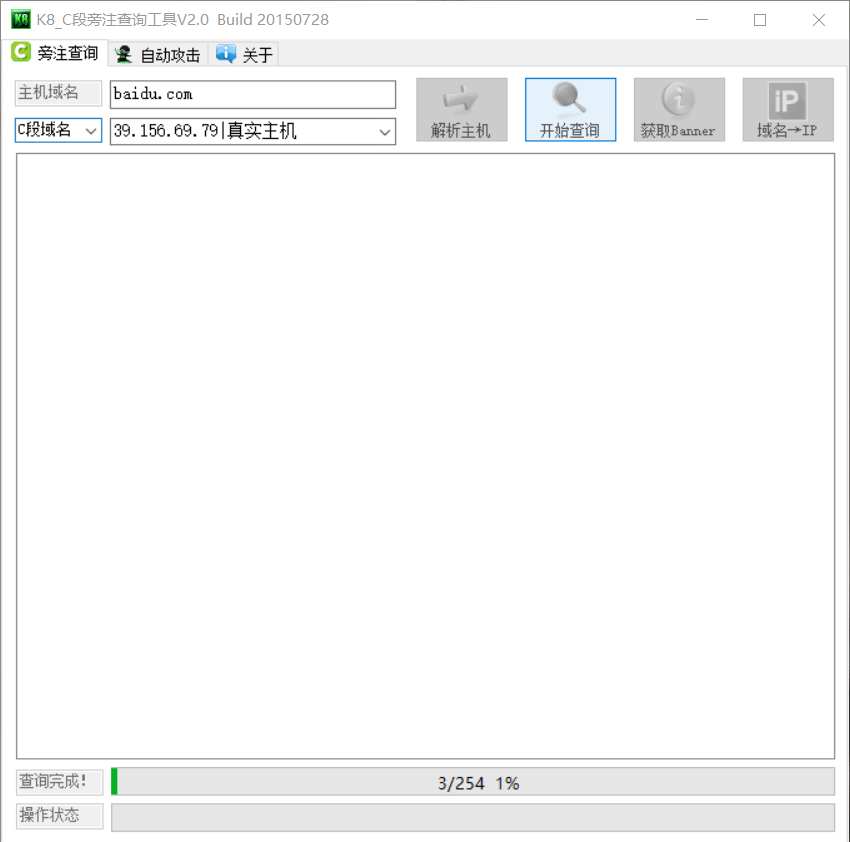

2.用k8工具,前提条件记得注册bing接口

什么是C段?C段是和目标服务器ip处在同一个C段的其它服务器。

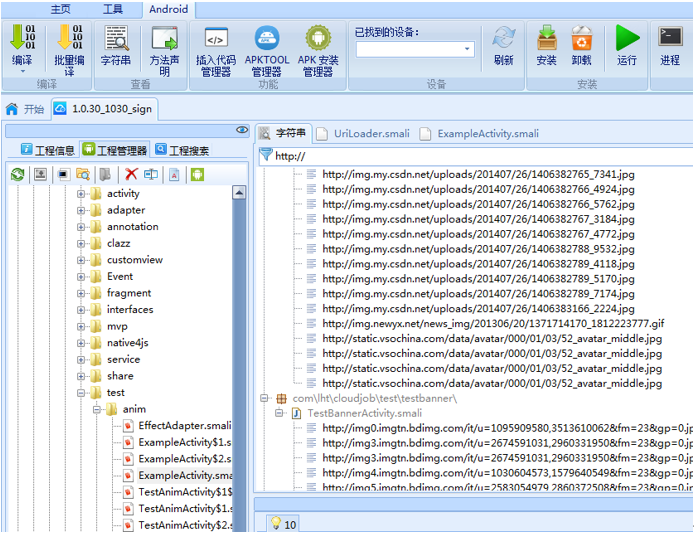

五 app提取

反编译APP进行提取相关IP地址,此外在APP上挖洞的时候,可以发现前面招式找不到的域名,在APP里面有大量的接口IP和内网 IP,同时可获取不少安全漏洞。

在网站搜索出没有加密的是可以直接反编译的

六 字典枚举法

字典枚举法是一种传统查找子域名的技术,这类工具有 DNSReconcile、Layer子域名挖掘机、DirBuster等。

七 公开dns源

Rapid7下Sonar项目发布的: https://www.rapid7.com/research/project-sonar/

nds历史解析: https://dnsdb.io/zh-cn/

八 情报威胁查询

华为安全情报: https://isecurity.huawei.com

九 GoogleHack

1: 功能介绍

使用Google等搜索引擎对某些特定的网络主机漏洞(通常是服务器上的脚本漏洞)进行搜索,以达到快速找到漏洞主机或特定主机的漏洞的目的。Google毫无疑问是当今世界上最强大的搜索引擎。然而,在黑客手中,它也是一个秘密武器,它能搜索到一些你意想不到的信息。

2: 部署指南

a) 一台可以正常访问互联网的设备(通常为PC)

b) 一个常用浏览器(IE、Chrome等等)

c) 掌握强大的搜索关键词

3:实战

Google搜索引擎之所以强大,关键在于它详细的搜索关键词,以下是几个常用的搜索关键词:(更多详细教程,参见http://user.qzone.qq.com/568311803/main)

inurl: 用于搜索网页上包含的URL. 这个语法对寻找网页上的搜索,帮助之类的很有用.

intext: 只搜索网页部分中包含的文字(也就是忽略了标题,URL等的文字).

site: 可以限制你搜索范围的域名.

filetype: 搜索文件的后缀或者扩展名

intitle: 限制你搜索的网页标题.

allintitle: 搜索所有关键字构成标题的网页. 但是推荐不要使用

link: 可以得到一个所有包含了某个指定URL的页面列表. 例如:link:www.google.com 就可以得到所有连接到Google的页面。

一般常见用法有:

site:ooxx.com filetype:xls

site:xxx.xxxadmin

site:xxx.xxxlogin

site:xxx.xxxsystem

site:xxx.xxx管理

site:xxx.xxx登录

site:xxx.xxx内部

site:xxx.xxx系统

site:xxx.xxx邮件

site:xxx.xxxemail

site:xxx.xxxqq

site:xxx.xxx群

site:xxx.xxx企鹅

site:xxx.xxx腾讯

site:ooxx.com

inurl:jmx-console

4:举例

1.site: baidu.com filetype:txt 查找TXT文件 其他的依次类推

2. site:baidu.com intext:管理

3.site:baidu.com inurl:login

4. site:baidu.com intitle:后台

5. site:baidu.com inurl:file

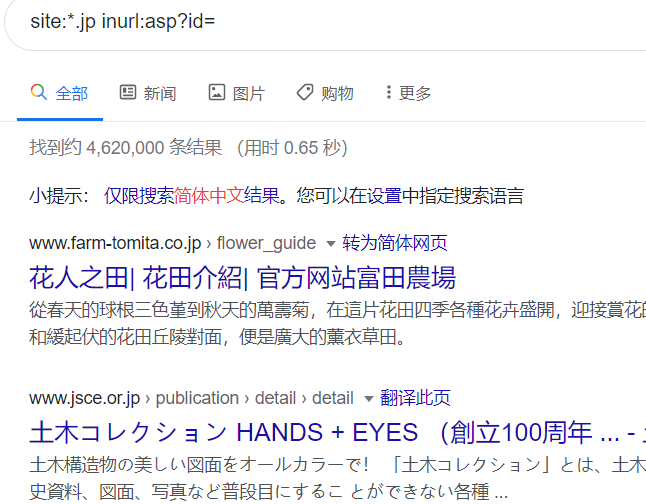

6. site:tw inurl:asp?id= (这个是找台湾的)

7. site:*.jp inurl:asp?id=(找日本的)

十 fofa hack

domain=""||ip=""||host=""||title=""||header=""protocol="https",搜索指定协议类型

app="phpinfo"搜索某些组件相关系统

host="oldboyedu.com/"搜索包含有特定字符的URL

title="powered by" && os==windows搜索网页标题中包含有特定字符并且系统是windows的网页

详细请看官方详细文档; https://fofa.so/help

https://github.com/Threezh1/JSFinder

浙公网安备 33010602011771号

浙公网安备 33010602011771号