漏洞复现——ngnix文件解析漏洞

漏洞描述:

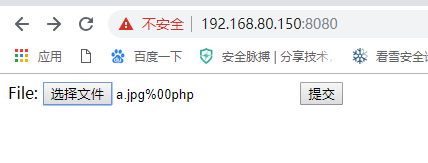

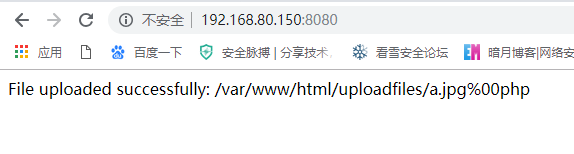

上传文件时,在文件名后加%00php,就可以绕过检测成功上传而已文件

影响版本:

nginx 0.8.41 – 1.5.6

漏洞分析:

该漏洞原理是非法字符空格和截止符(\0)会导致Nginx解析URI时的有限状态机混乱,危害是允许攻击者通过一个非编码空格绕过后缀名限制,比如我们上传a.php(一句话),直接上传肯定会报错,但是我们可以加上%00:a.jpg%00php,这样就可以上传成功了

修复方案:

更新nginx

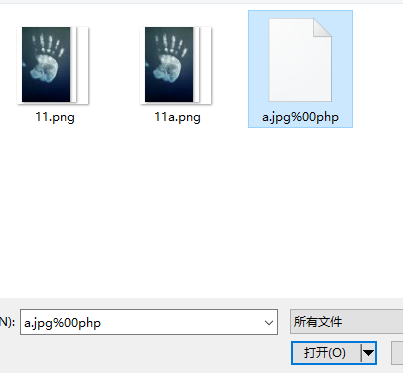

实验步骤:

这样就成功上传了恶意文件