这么多数据包

首先我们来熟悉wireshark的基本使用:

源ip筛选,输入命令:ip.src == 地址

目的ip筛选,输入命令:ip.dst == 地址

eth.dst ==XX:XX:XX:XX:XX:XX 筛选目标mac地址

eth.addr==XX:XX:XX:XX:XX:XX 筛选MAC地址

tcp.dstport == 80 筛选tcp协议的目标端口为80 的流量包

tcp.srcport == 80 筛选tcp协议的源端口为80 的流量包

udp.srcport == 80 筛选udp协议的源端口为80 的流量包

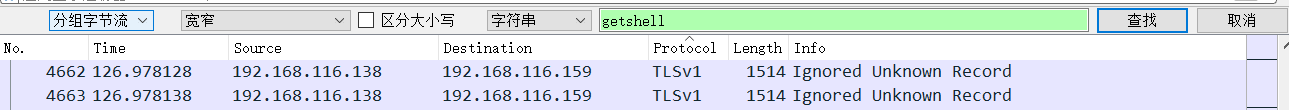

在wireshark界面按“Ctrl+F”,可以进行关键字搜索:

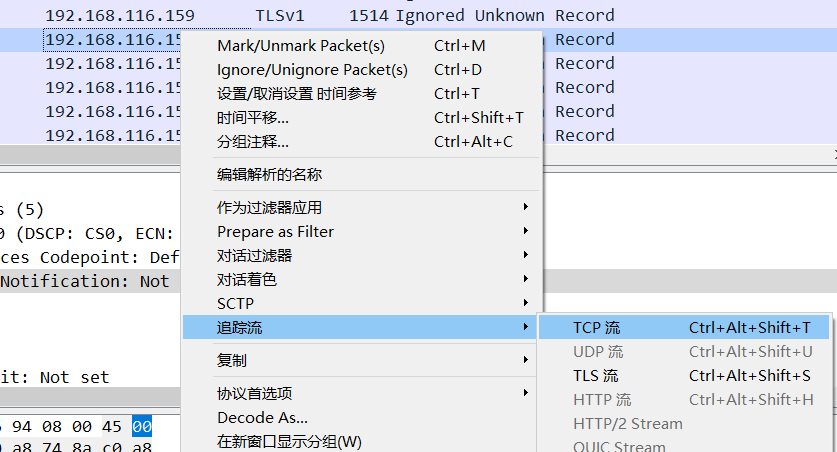

追踪数据包流量:

以上方法有时候会用到

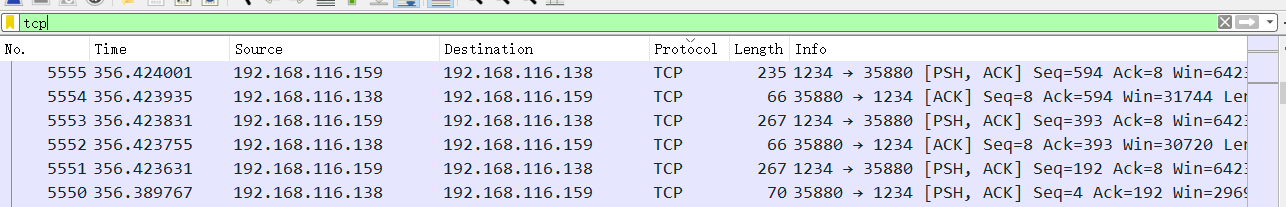

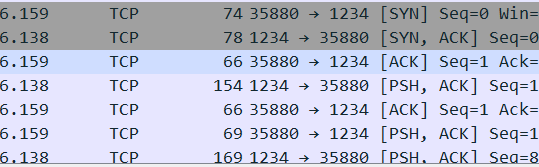

首先我们要知道,shell流走的几乎大多都是tcp的

协议很多,如果一条一条找,我们不知道找到扫描时候。

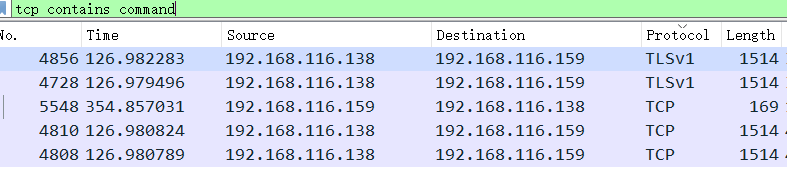

有的人说getshell很可能包含command这个字符串。

看到TCP只有几条流,第一条TCP的流就包含了我们要的信息。右键追踪流就见了。

但是如果不知道怎么办呢?

还是那句话,从TCP协议开始排查。

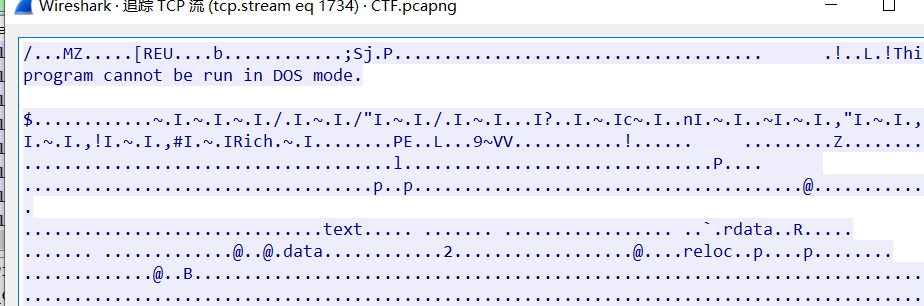

我们先追踪第一条TCP的流

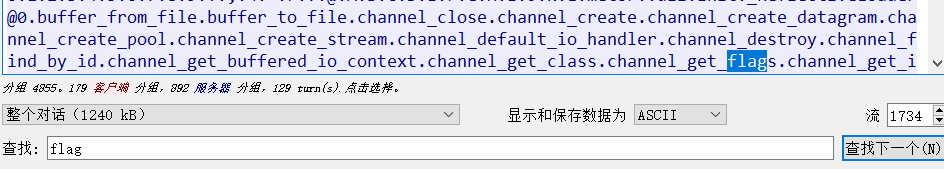

使用字符串进行搜索,搜索flag,ctf,txt之类的都一遍,之后就再大概看了一下,基本没有我们需要的信息。

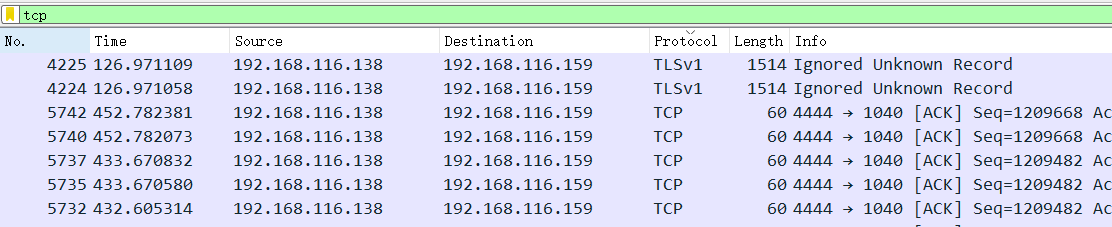

这个时候我们不能盲目的去找下一条,因为下一条基本信息流也是差不多的,我们要找不同的TCP流,根据info属性不同来判断

稍微往下拉我们就看到服务器的回包。追踪试试。结果还是啥信息没有。继续找,大多相同的

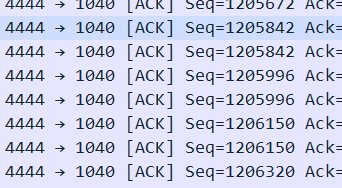

ACK回包基本可以不用看了。

ACK回包基本可以不用看了。

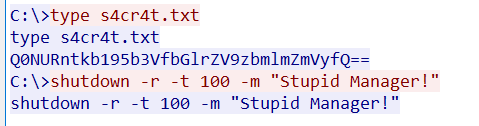

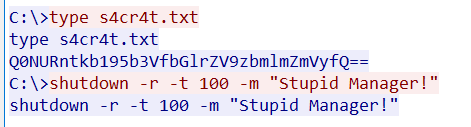

大概拉了几分钟,看到几个不同的包流,我们追踪TCP,就能看到base64加密的flag了

下次遇到shell,我们可以记得找一下command命令,我记得shell有好多字符串可以搜索,比如cd,dir之类的命令,但是在这题没有。