楚颖i solar应急响应 wp

一、 个人信息

楚颖i

三、解题情况

日志流量-1

题目文件:tomcat-wireshark.zip/web

新手运维小王的Geoserver遭到了攻击:

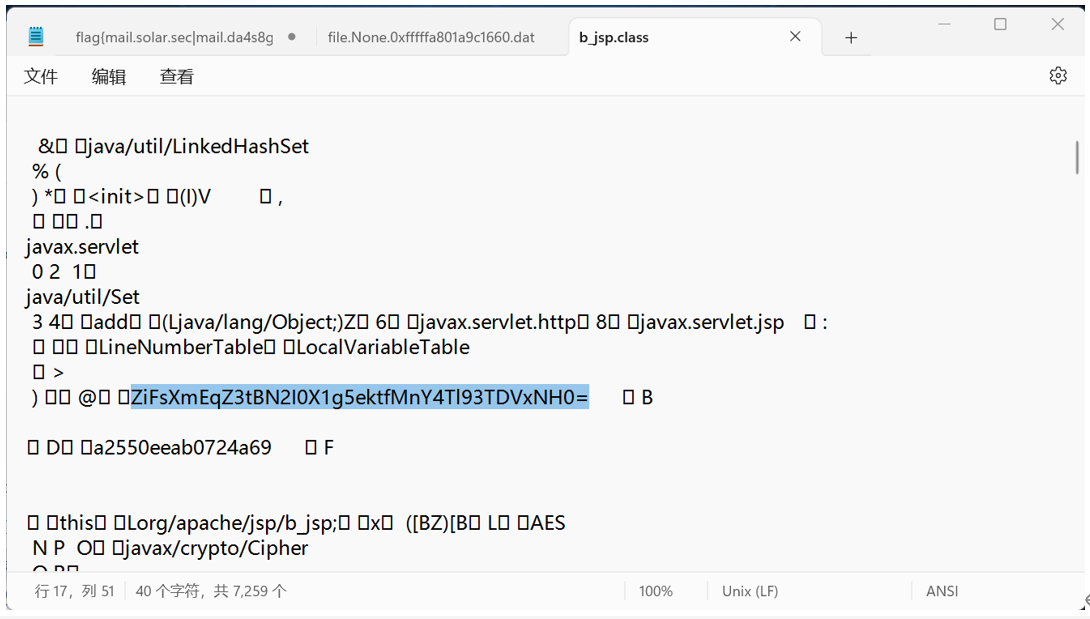

黑客疑似删除了webshell后门,小王找到了可能是攻击痕迹的文件但不一定是正确的,请帮他排查一下。

flag格式 flag{xxxx}

Base64解码:f!l^a*g{A7b4_X9zK_2v8N_wL5q4}

flag{A7b4_X9zK_2v8N_wL5q4}

内存取证

签到题

flag{mail.solar.sec|mail.da4s8gag.com|newxmmxszc6-1.qq.com}

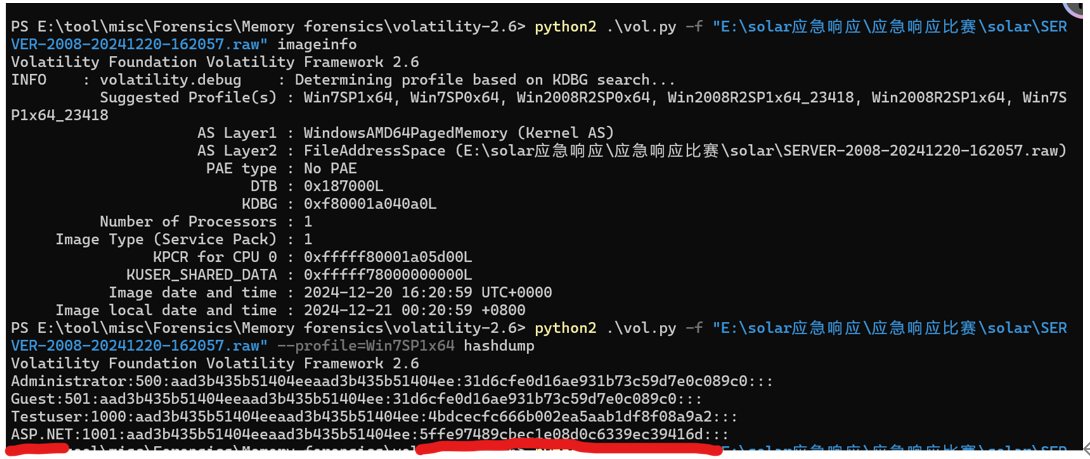

题目文件:SERVER-2008-20241220-162057

请找到rdp连接的跳板地址

内存取证-1

Netscan,查看网络连接,rdp,3389

flag{192.168.60.220}

内存取证-2

请找到攻击者下载黑客工具的IP地址

Cmdscan,命令行历史记录

flag{155.94.204.67}

内存取证-3

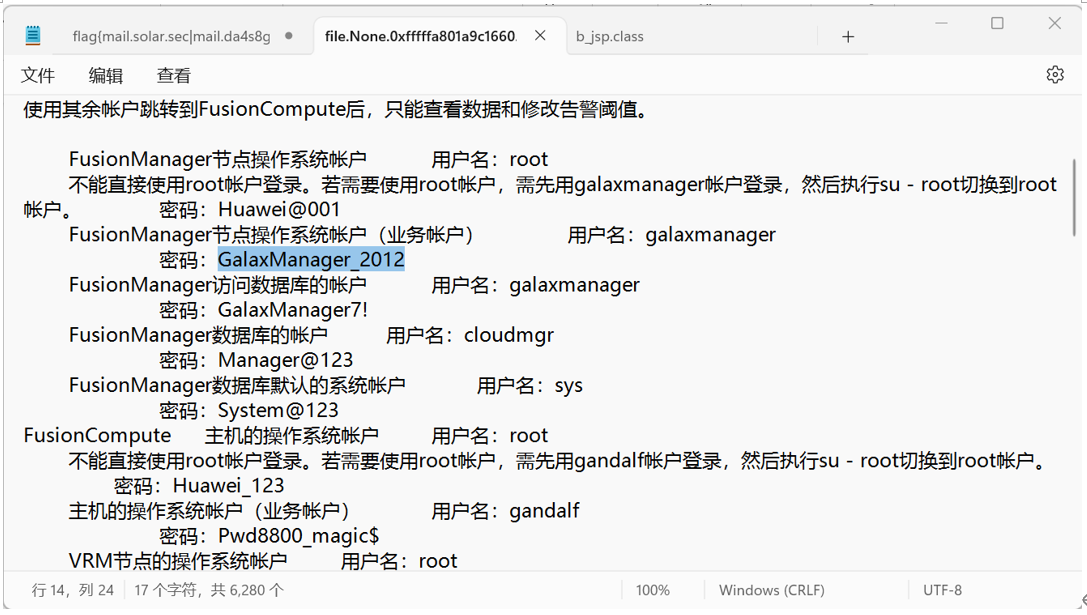

攻击者获取的“FusionManager节点操作系统帐户(业务帐户)”的密码是什么

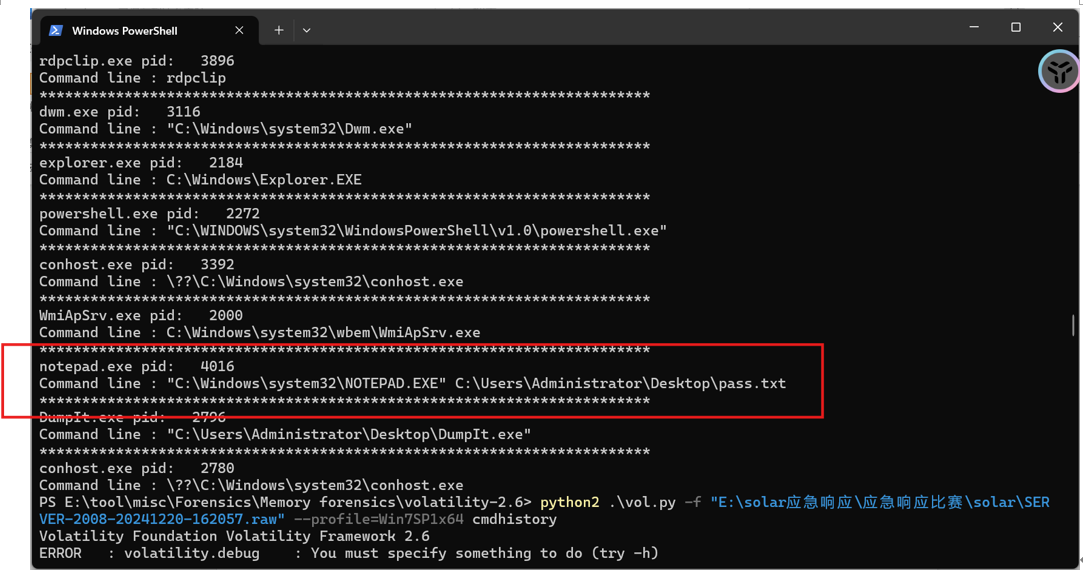

前面cmdline看到过有个pass.txt

Filescan,在桌面有个pass.txt

Dumpfiles

flag{GalaxManager_2012}

内存取证-4

请找到攻击者创建的用户

先交的第六题

flag{ASP.NET}

内存取证-5

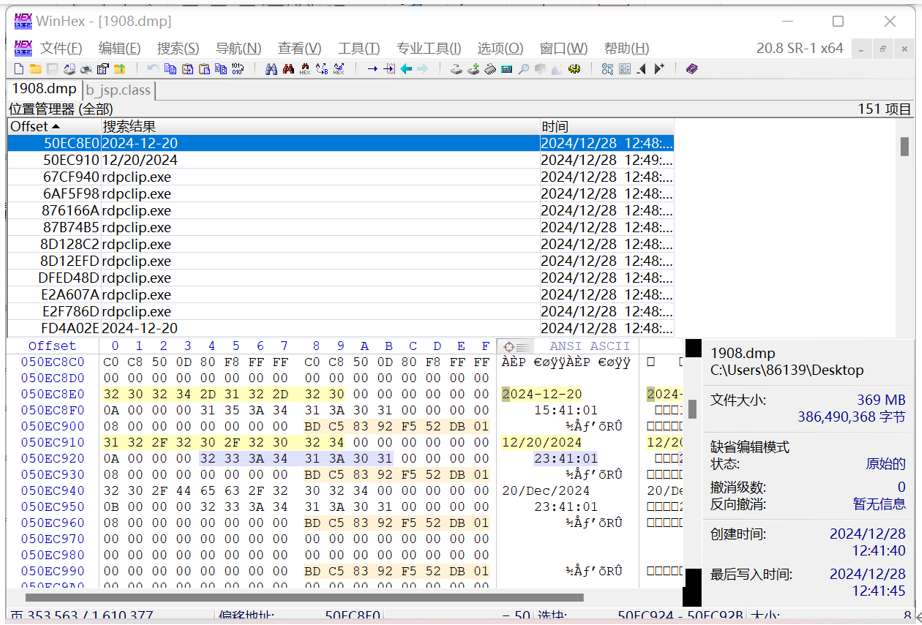

请找到攻击者利用跳板rdp登录的时间

找rdp进程

一直试不对,以为是对应的父进程,试了父进程的时间也不对,在父进程发现有时间的不同,回去看了一下发现时间utc+0,中国时间utc+8

flag{2024/12/21 00:15:34}

内存取证-6

请找到攻击者创建的用户的密码哈希值

hashdump直接拿

flag{5ffe97489cbec1e08d0c6339ec39416d}

题目附件:mssql、mssql题-备份数据库

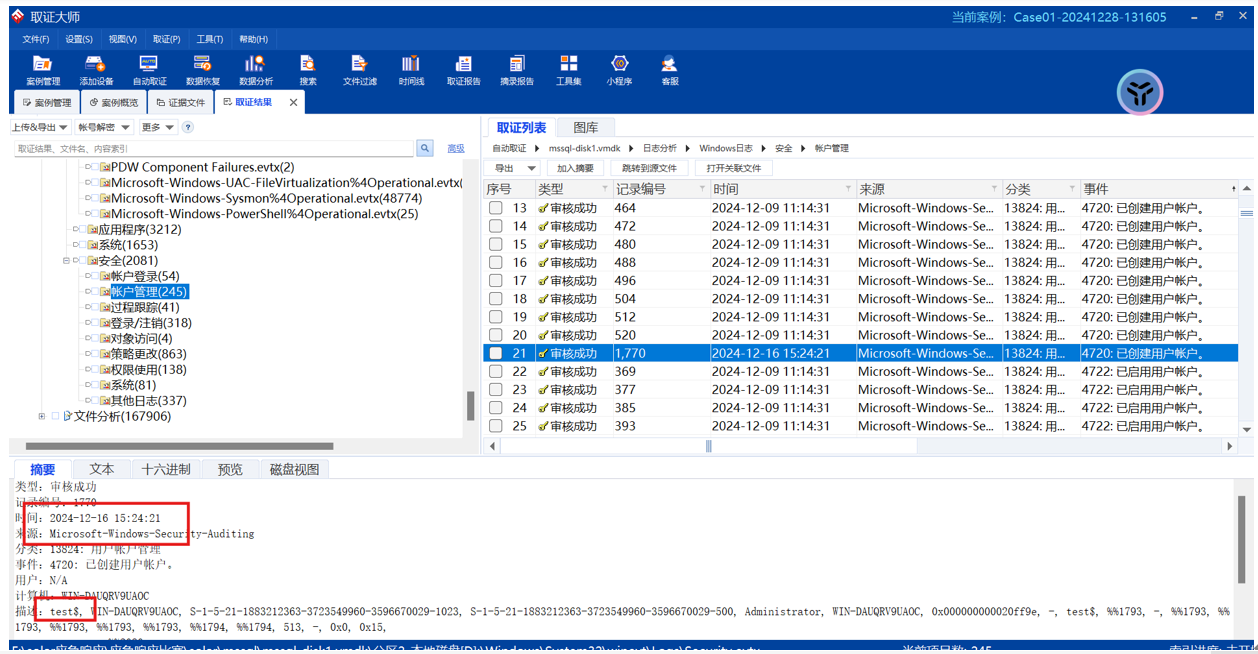

数据库-1

请找到攻击者创建隐藏账户的时间

取证大师启动

flag{2024/12/16 15:24:21}

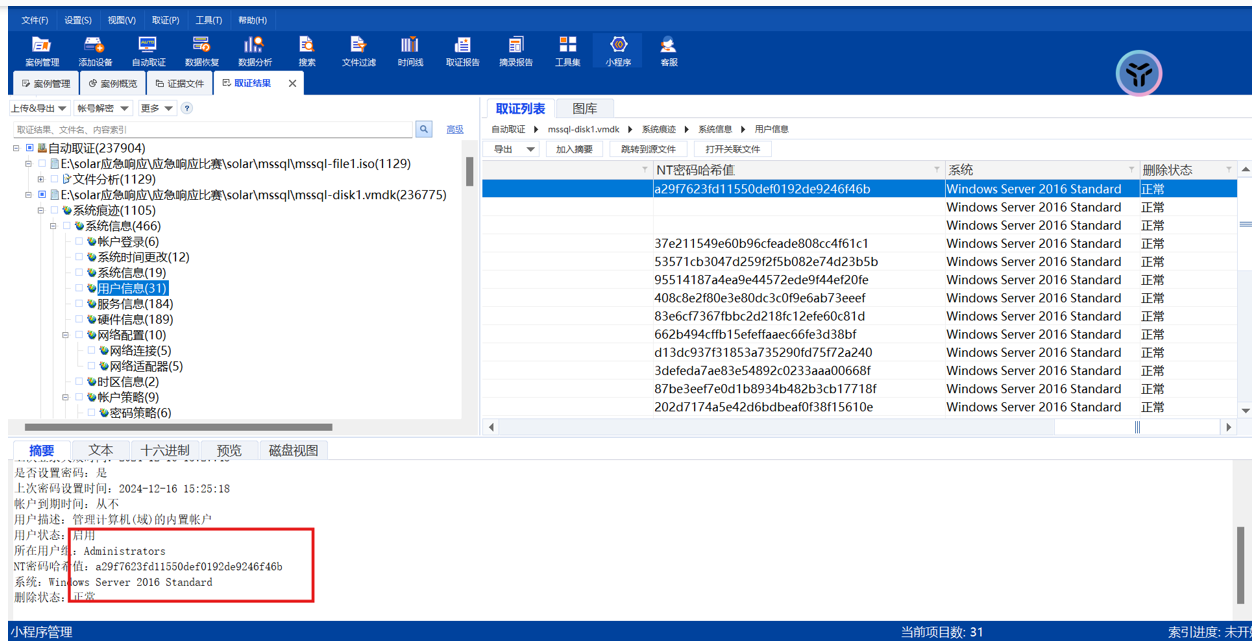

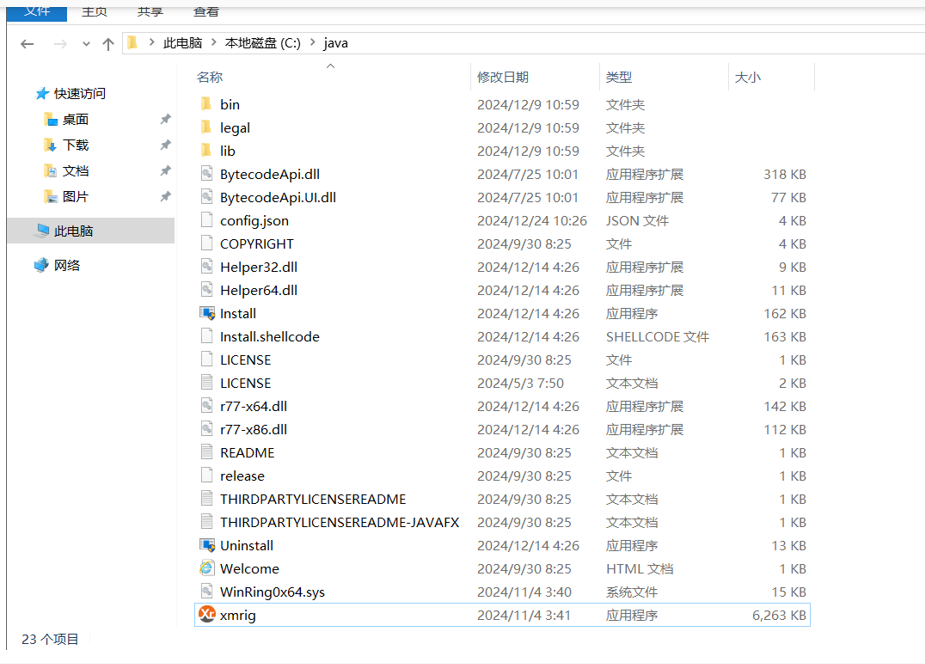

数据库-2

请找到恶意文件的名称

管理员hash,a29f7623fd11550def0192de9246f46b,网上解密,密码Password@123

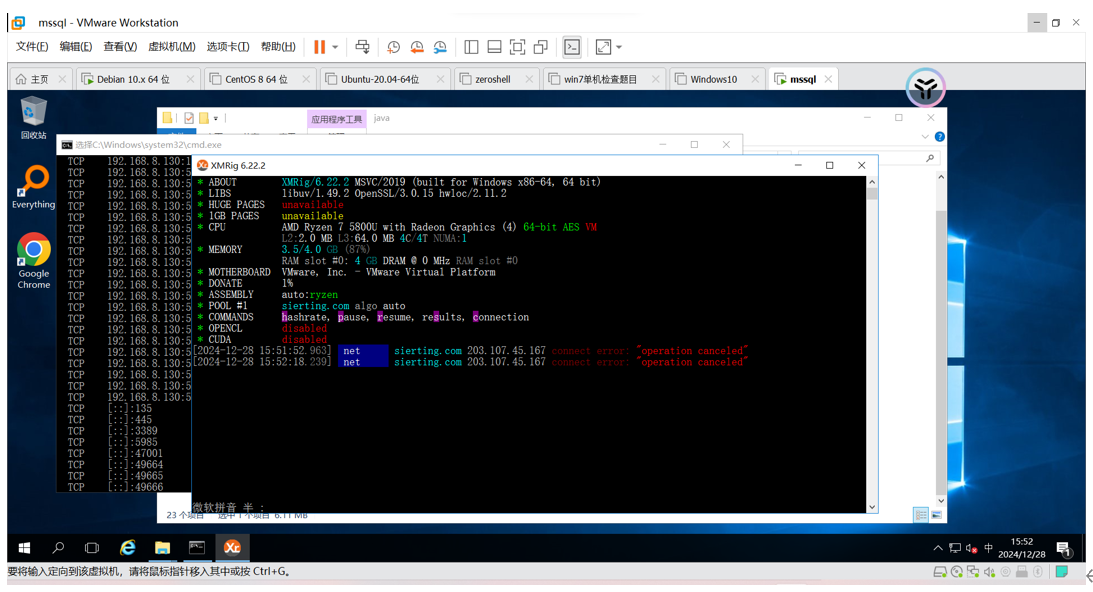

C盘java目录下有xmrig

flag{xmrig.exe}

数据库-3

请找到恶意文件的外联地址

运行

flag{203.107.45.167}

知识竞赛

交完进不去了,题目不知道

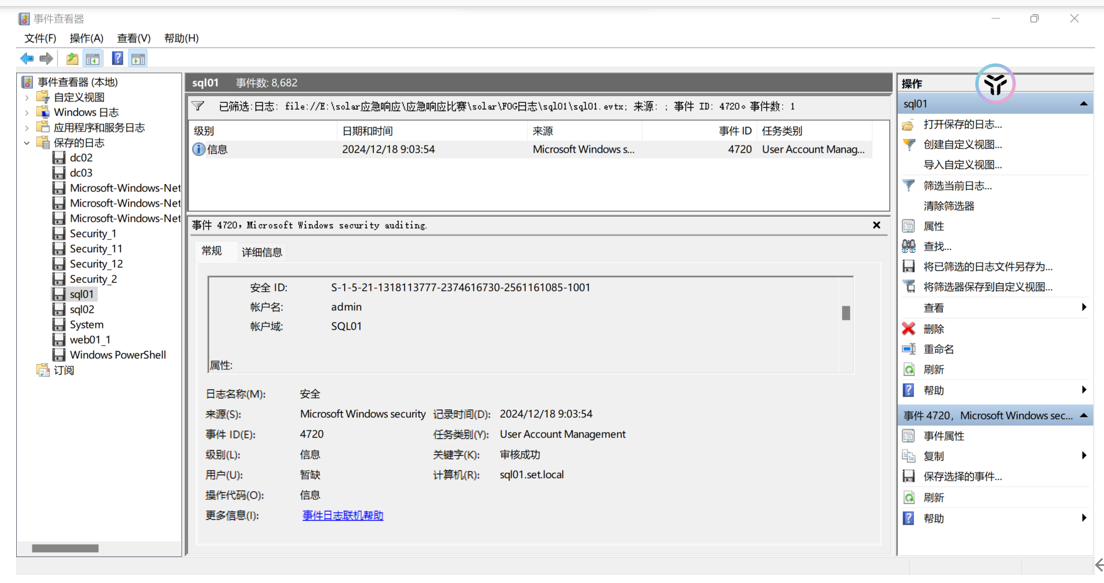

对5个机器security日志,筛选4720号,sql01有题目的新建用户admin,判断第一个沦陷机器sql01,登录第一个机子用户admin

中间大部分蒙的,还有些题目忘了。。。。

三个域名,排除solar

两个机子交互,选了impacket-ntlmrelayx,上网搜发现其他都是提权用的

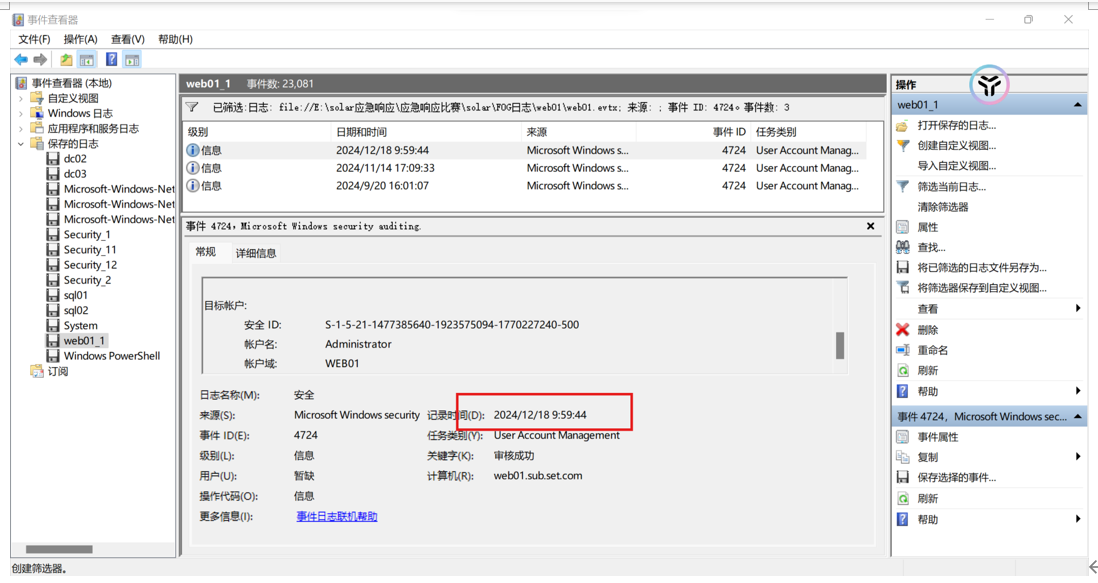

18 、攻击者什么时候修改了web01的管理员账号密码?

Web01筛选4724

24/12/18 9:59:44.000

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· winform 绘制太阳,地球,月球 运作规律

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· AI与.NET技术实操系列(五):向量存储与相似性搜索在 .NET 中的实现

· 超详细:普通电脑也行Windows部署deepseek R1训练数据并当服务器共享给他人

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理