电子取证

电子取证

tool

DiskGenius、FTK、Rstudio,各种都挂一手

文件位置

windows

ntds.dit: C:\Windows\NTDS\NTDS.dit

system: C:\Windows\System32\config\SYSTEM

sam: C:\Windows\System32\config\SAM

powershell命令记录:\AppData\Roaming\Microsoft\Windows\PowerShell\PSReadLine\ConsoleHost_his

tory.txt

主密钥路径:Users\...\AppData\Roaming\Microsoft\Protect

私钥路径:\Users\...\AppData\Roaming\Microsoft\Crypto

linux

账户列表: /etc/passwd

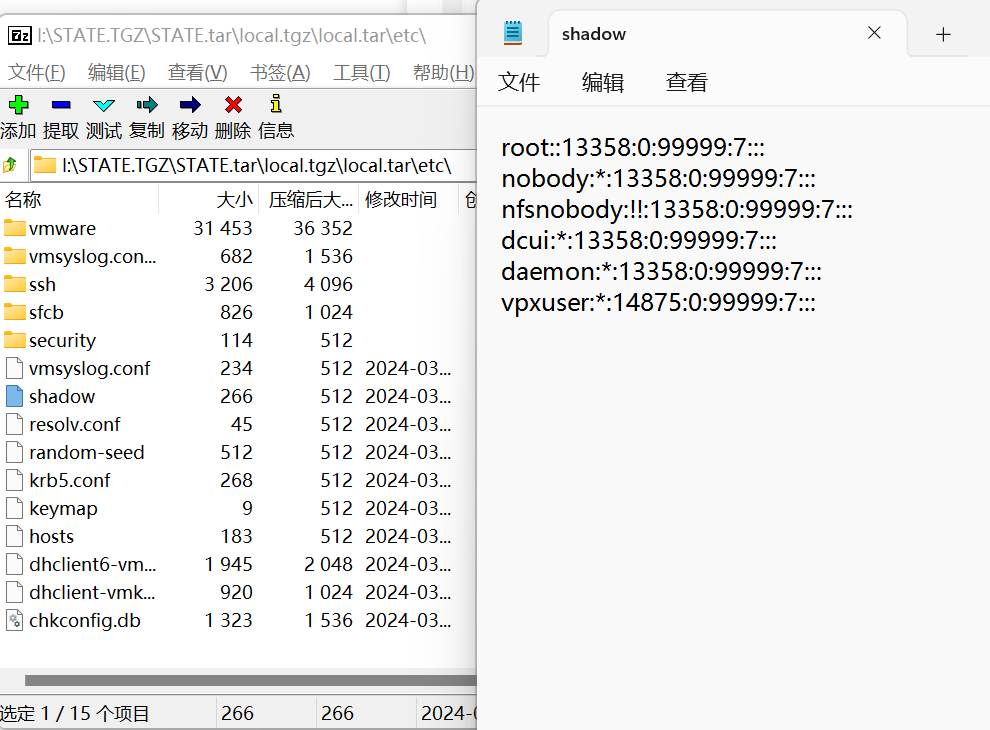

账户和密码: /etc/shadow

服务器日志: /var/log

SAM文件

SAM文件用于存储本地用户账户的安全信息

注册表文件存储于:C:\Windows\System32\config

SAM文件位置:C:\Windows\System32\config\SAM

SYSTEM文件位置:C:\Windows\System32\config\SYSTEM

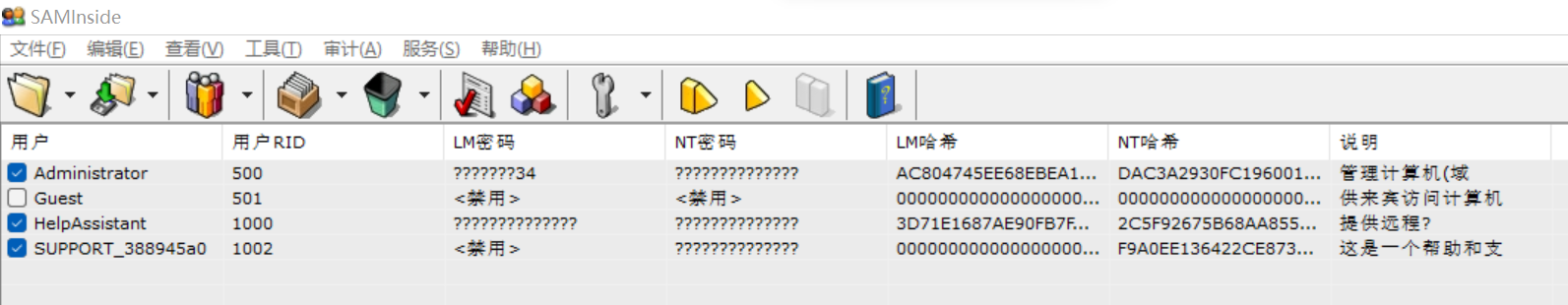

SAMInside

导入SAM文件和SYSTEM文件

得到NT哈希值,在线解密即可

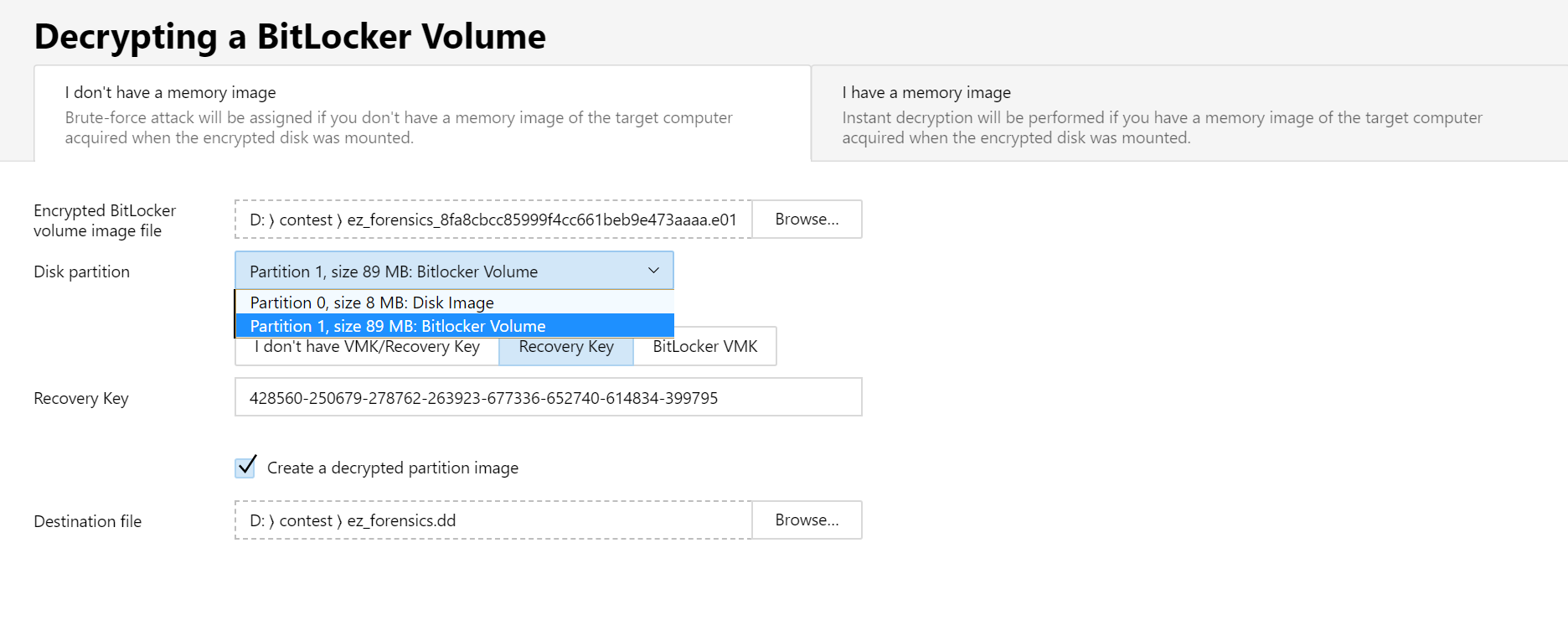

BitLocker

BitLocker是微软Windows自带的用于加密磁盘分卷的技术(AES加密)。

解密需解密秘钥:秘钥文件名一般为:Bit Locker 恢复秘钥 .......

Passware kit

EFS加密

EFS(Encrypting File System)是Windows操作系统提供的一种文件级加密技术,在支持NTFS文件系统的Windows操作系统上才能使用EFS

原理:非对称加密 加密 对称加密的秘钥

加密过程

- 系统生成随机文件加密秘钥FEK(File Encryption Key)(对称加密秘钥),加密文件(夹)

- 系统为用户生成用于加密的公私钥,并用公钥加密FEK

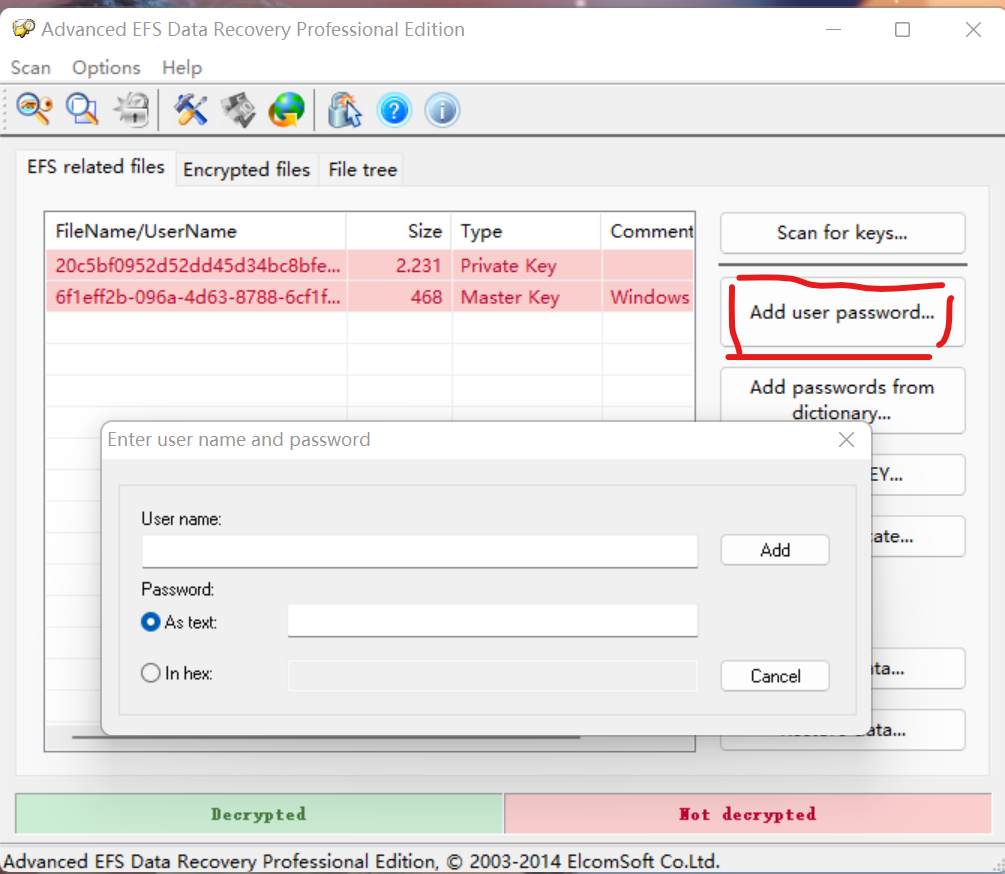

- (Windows系统里的各种私钥,都有相应的主密钥进行加密,主密钥由帐户密码派生而来),主密钥加密私钥

解密过程

- 用户登录密码解密主密钥,得到私钥

- 使用用户的私钥解密公钥,获取FEK

- 用FEK解密加密文件(夹)

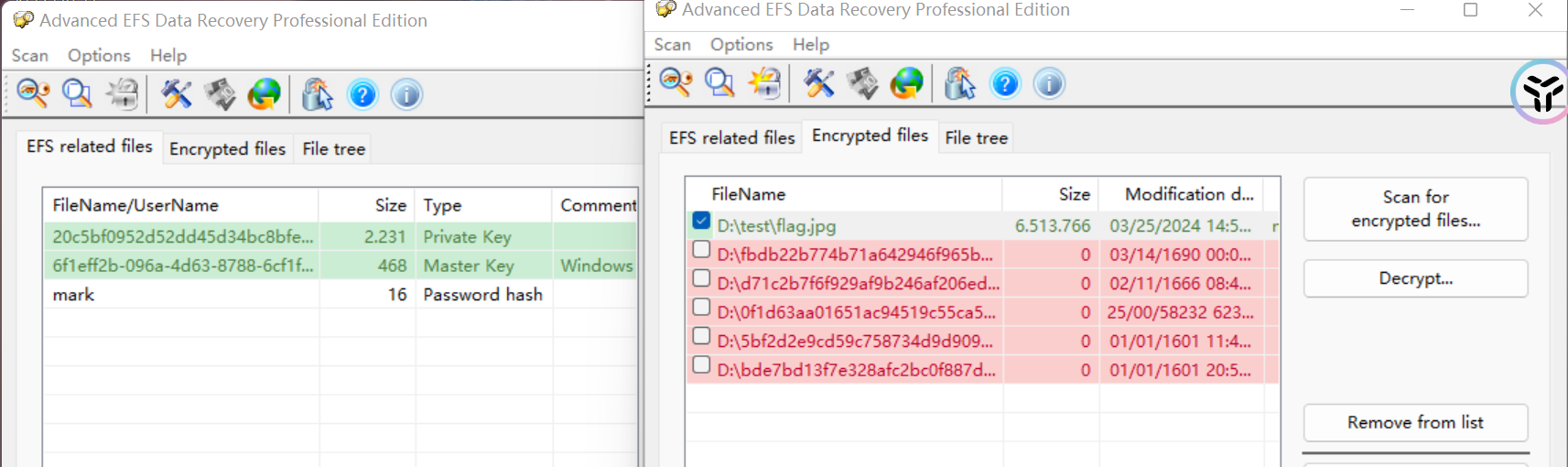

主密钥路径:Users\...\AppData\Roaming\Microsoft\Protect

私钥路径:\Users\...\AppData\Roaming\Microsoft\Crypto

将这两个文件夹保存下来(建议不在c盘)

AEFSDR

Decrypt保存即可

内存取证

- 取证文件后缀 .raw、.vmem、.img、.dmp

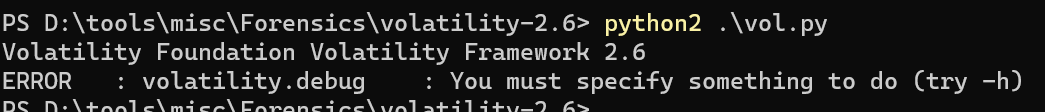

volatility2

内存取证-volatility工具的使用 (史上更全教程,更全命令)-CSDN博客

内存取证工具volatility | W4rsp1t3's blog (gitee.io)

开始

windows

linux

volatility -f 文件 imageinfo #分析操作系统,一般是第一个,报错就换一个

volatility -f 文件 --profile=sys #sys是上一步的操作系统,后面的操作都要带上profile

用户

volatility -f 文件 --profile=sys hashdump #查看用户名和密码(加密)

volatility -f 文件 --profile=sys mimikatz #解密

volatility -f 文件 --profile=sys lsadump #mimikatz解密模块

文件

volatility -f 文件 --profile=sys filescan #文件扫描

volatility -f 文件 --profile=sys filescan -E '\.jpg|\.png|\.jpeg|\.bmp|\.gif|\.txt|\.zip|\.7z|\.rar|\.exe'

volatility -f 文件 --profile=sys filescan -E '\.ini|\.csv|\.xml|\.json|\.yaml|\.toml' #配置文件

volatility -f 文件 --profile=sys dumpfiles -Q 偏移量 -D ./ #保存文件

-Q 指定偏移量(Offset) -D 指定保存路径

volatility -f 文件 --profile=sys mftparser > mftparser.txt #恢复文件

进程

volatility -f 文件 --profile=sys pslist #扫描进程(如果进程结束,会在 Exit显示时间)

volatility -f 文件 --profile=sys psscan #扫描隐藏进程

volatility -f 文件 --profile=sys memdump -p pid --dump-dir=./ #保存进程文件

foremost ?.dmp #搭配进程提取文件

网络

volatility -f 文件 --profile=sys netscan #扫描所有的网络连接

注册表

volatility -f 文件 --profile=sys hivelist #列出注册表项目

volatility -f 文件 --profile=sys -o 虚拟地址 printkey #列出注册表键

volatility -f 文件 --profile=sys -o 虚拟地址 printkey printkey -K '' #继续深入列出注册表键

volatility -f 文件 --profile=sys printkey -K "ControlSet001\Control\ComputerName\ComputerName" #获取主机名

volatility -f 文件 --profile=sys printkey -K "SAM\Domains\Account\Users\Names" #获取用户名

cmd命令

volatility -f 文件 --profile=sys cmdscan #显示进程命令行记录

volatility -f 文件 --profile=sys cmdline #显示执行的命令行历史记录

volatility -f 文件 --profile=sys iehistory #查看浏览器历史记录,获取当前系统浏览器搜索过的关键词

misc

volatility -f 文件 --profile=sys screenshot --dump-dir=./ #获取屏幕截图

volatility -f 文件 --profile=sys notepad #查看当前展示的notepad内容

volatility -f 文件 --profile=sys editbox #曾经编辑过的内容信息

volatility -f 文件 --profile=sys clipboard #获取剪切板内容

volatility -f 文件 --profile=sys clipboard -v #获取剪切板详细内容

磁盘取证

img

尝试DiskGenius、FTK直接挂载,不行就去内存取证

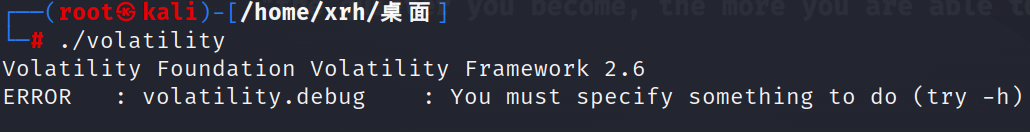

veracrypt挂载

.hc后缀

文件大小为10,20MB可考虑加密磁盘挂载(应该是整数都可考虑)

可用密码,也可用秘钥文件

vmdk

尝试DiskGenius、Rstudio直接挂载,或vm仿真

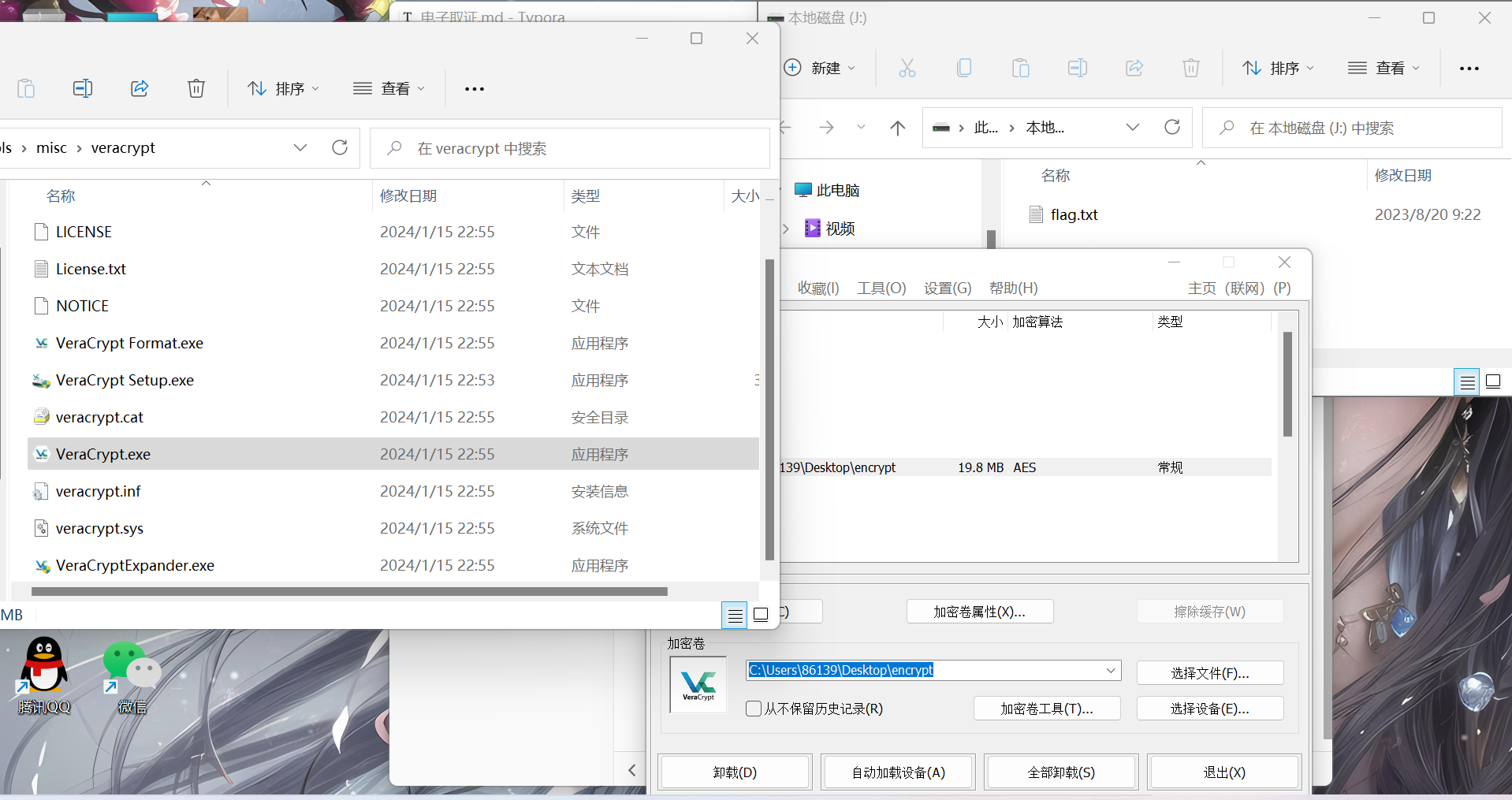

E01、dd、ad1

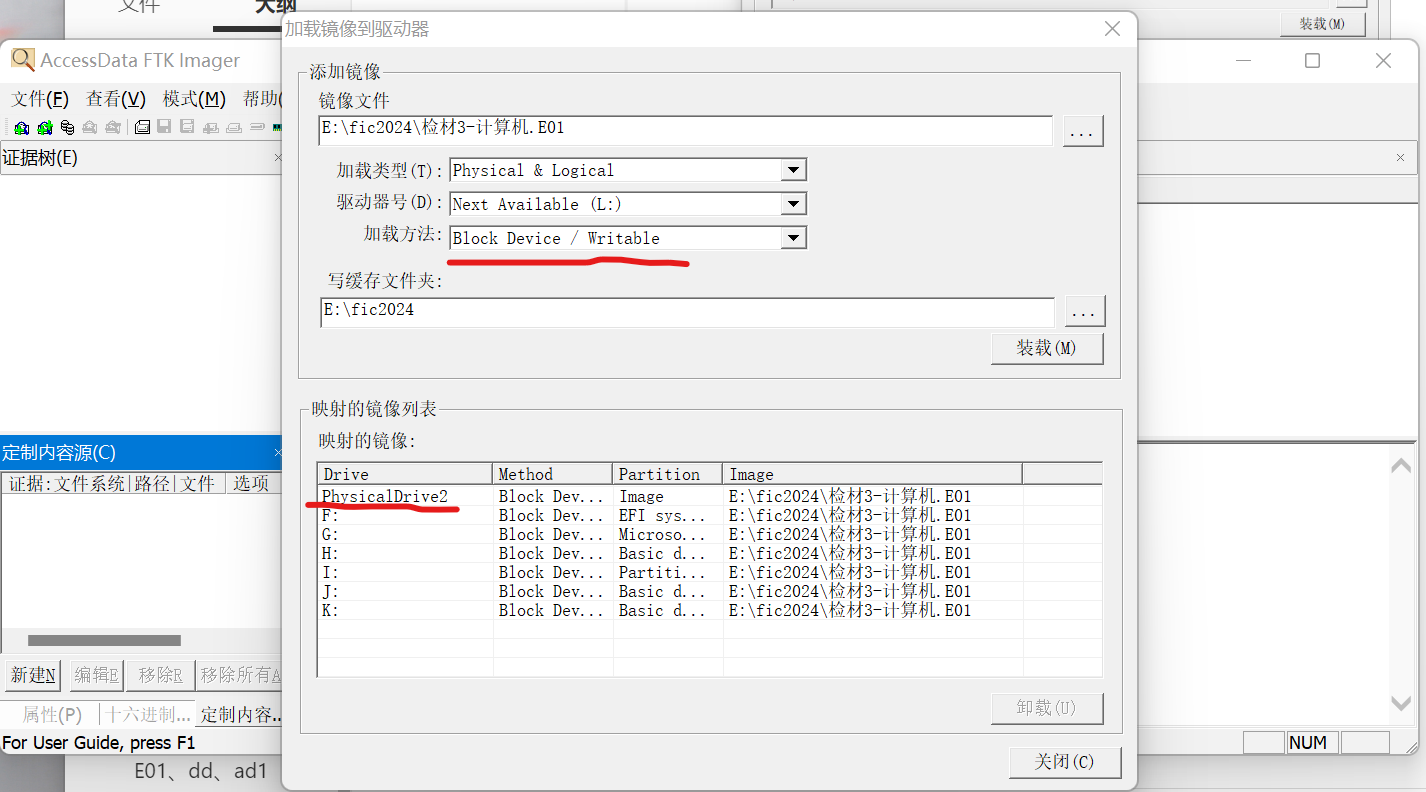

FTK挂载

仿真

windows

ftk挂载

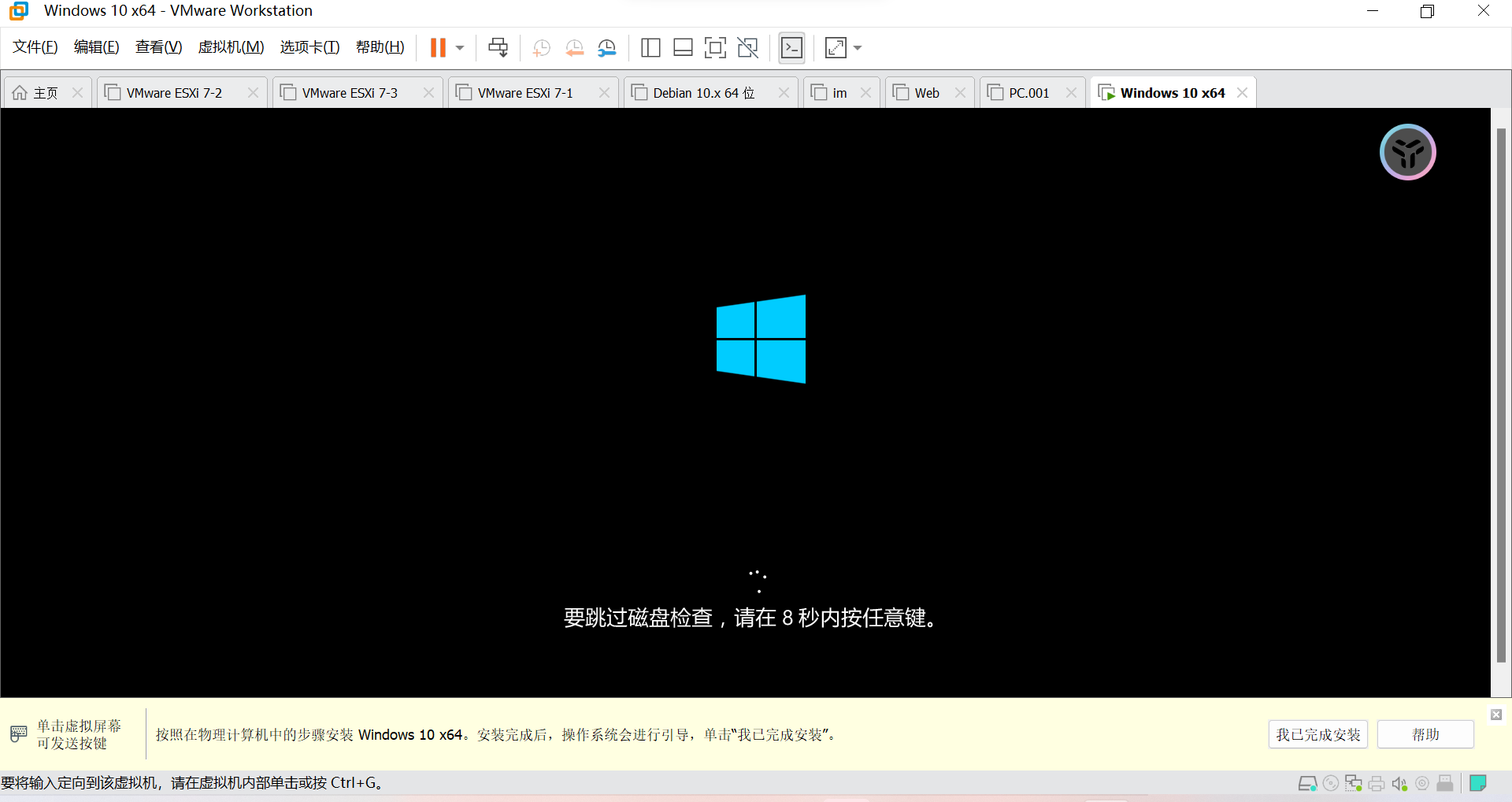

以管理员形式打开vm --》新建虚拟机 --》自定义 --》--》稍后安装 --》win10(或其他) --》选择安装位置 --》UEFI/BIOS(默认就行,出错就换另一个) --》自己分配处理器和内存 --》默认(nat) --》默认(推荐)--》SATA --》使用物理磁盘 --》设备选择刚刚挂载的PhysicalDrive2(最后的数字可能不一样) --》下一步下一步

启动成功,如果有什么报错,关机重新进行全部步骤

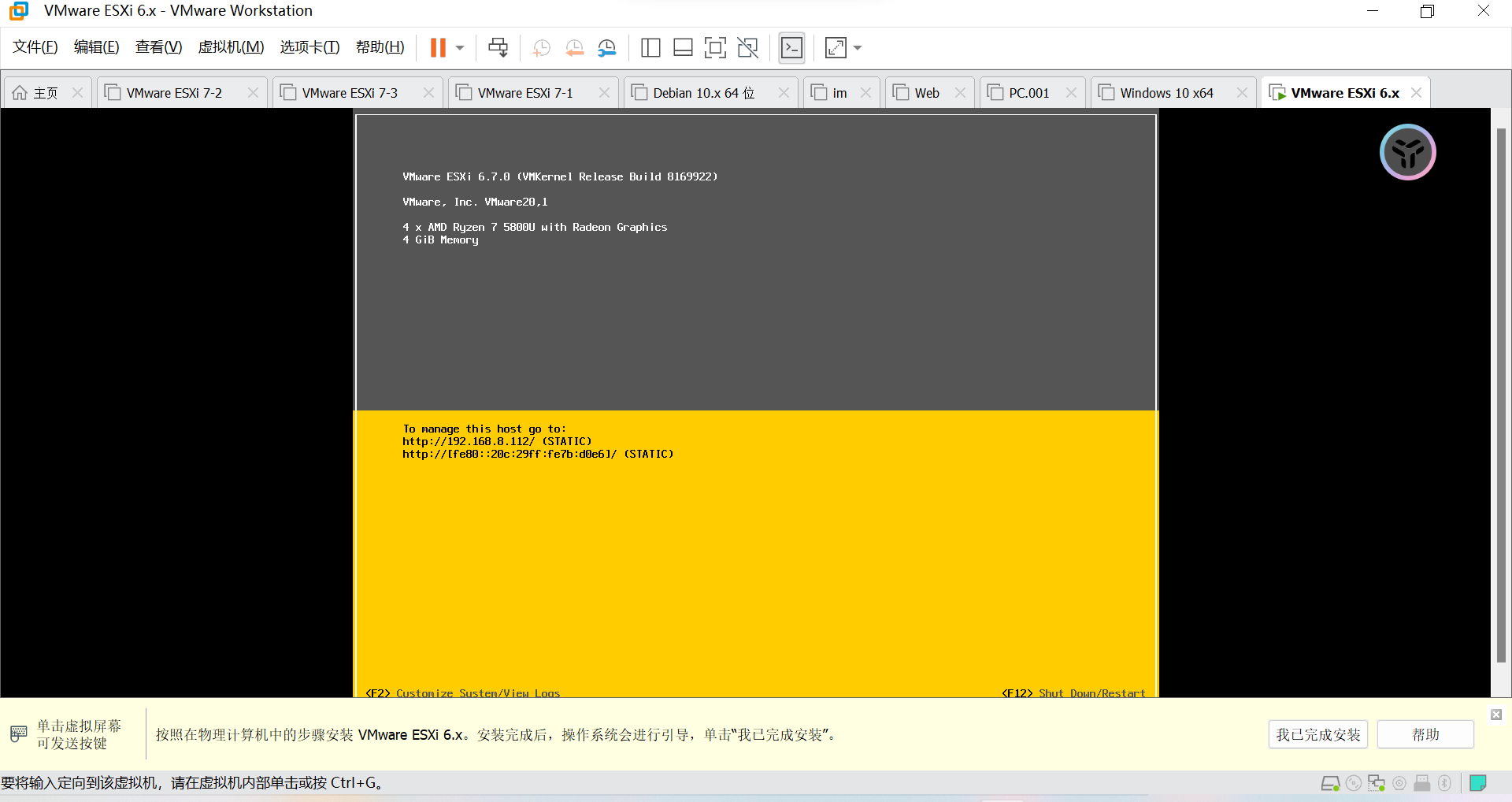

esxi

绕密

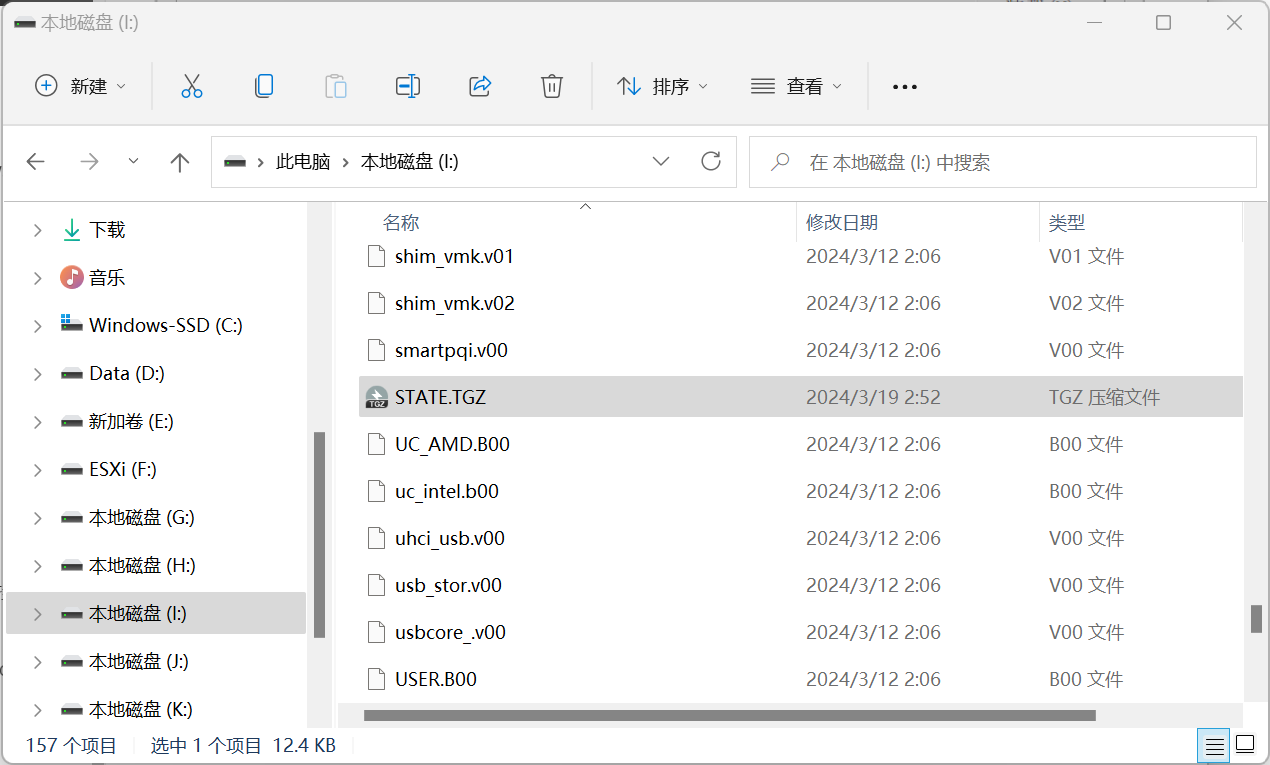

和windows一样,ftk正常挂载

在挂载的其中一个盘找到State.tgz文件

这里推荐用7z打开,State.tgz -> local.tgz -> /etc,编辑里面的shadow文件,修改root的密码为空即可

以管理员形式打开vm --》新建虚拟机 --》自定义 --》--》稍后安装 --》 ESX(ESXi6.x) --》选择安装位置 --》自己分配处理器和内存 --》默认(nat) --》默认(推荐)--》SCSI(or推荐) --》使用物理磁盘 --》设备选择刚刚挂载的PhysicalDrive2(最后的数字可能不一样) --》下一步下一步

启动成功,如果有什么报错,关机重新进行全部步骤

之后配置网络,浏览器访问即可

linux绕密

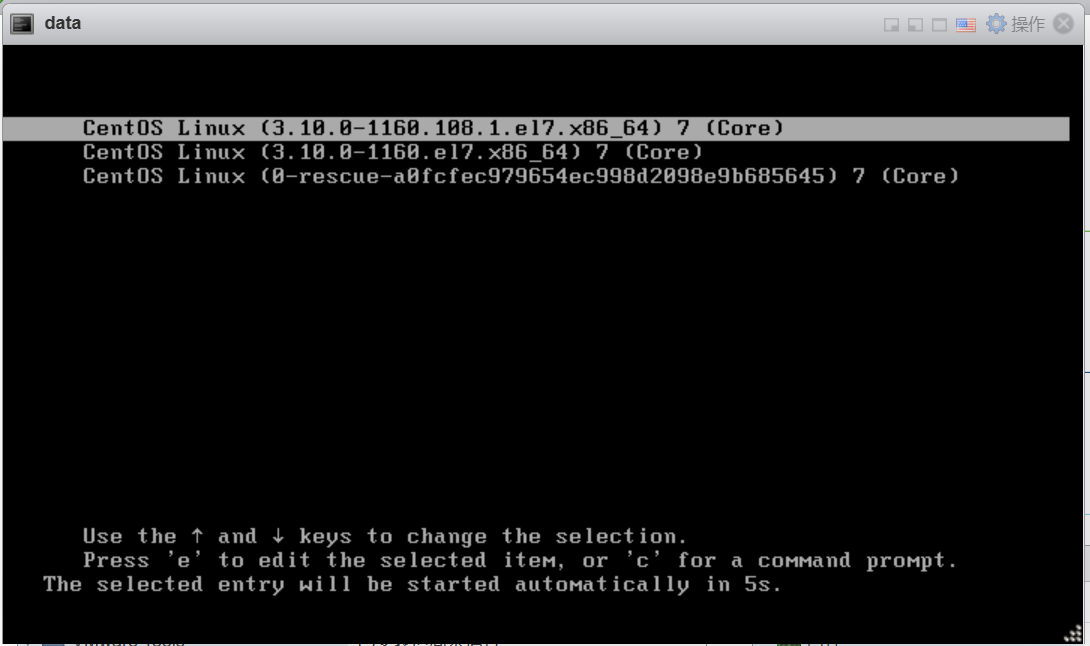

centos7

Linux系统之进入单用户模式的方法及相关作用-CSDN博客

这个界面按e

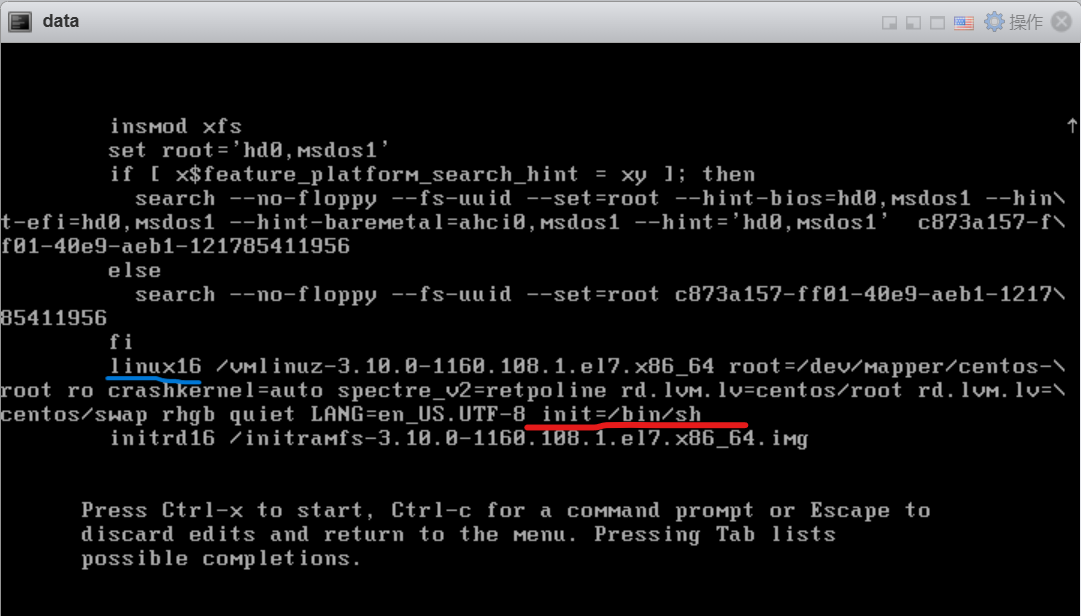

一直向下,加上这句,然后ctrl+x

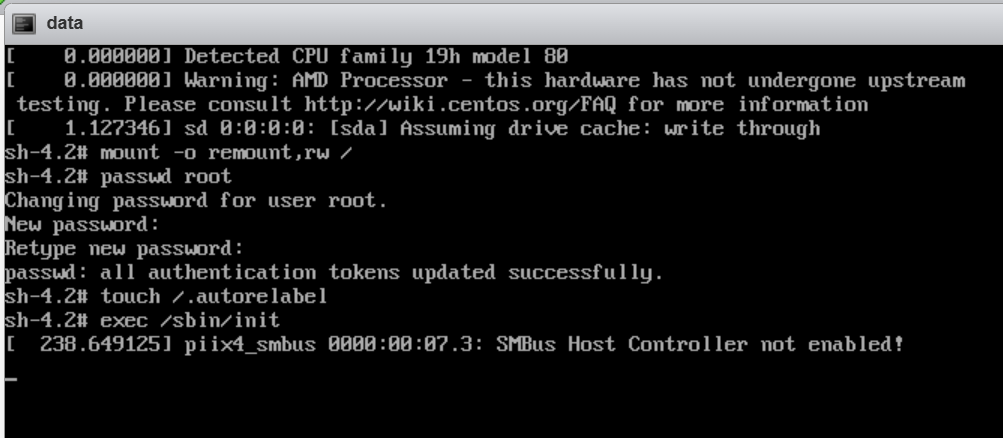

mount -o remount,rw /

passwd root

touch /.autorelabel

exec /sbin/init

ubantu

如何重置或破解Ubuntu 20.04的用户密码_passwd: authentication token manipulation error pa-CSDN博客

debian

和centos7一样