cyi帕鲁杯wp

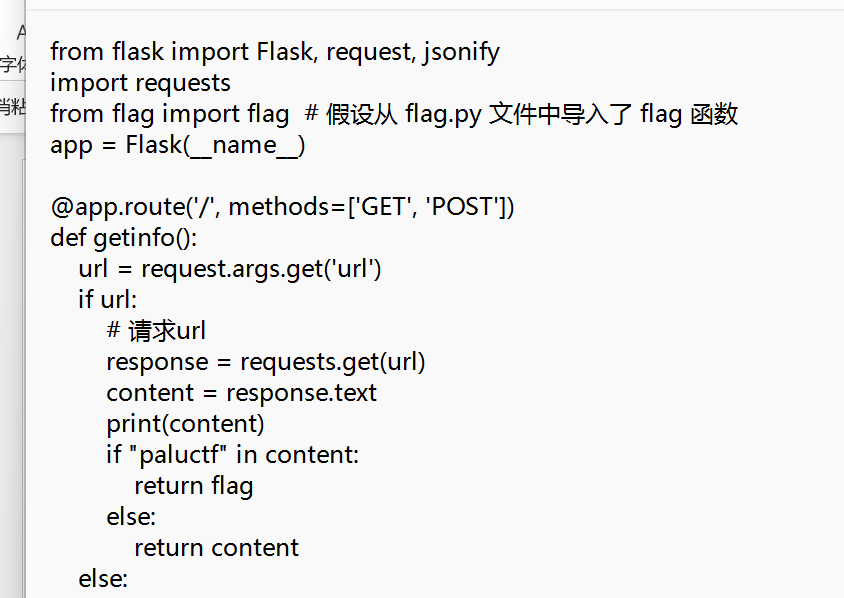

Web-签到

审计源码知帮我们请求url,构造ssrf

flag{7fbfa5a7-114b-430b-a1af-39200b976513}

R23(fail)

奇怪,本地通,上面不通,可能php版本限制了

正则限制了变量引用

Gc垃圾回收,cve-2016-7124都不行,麻了

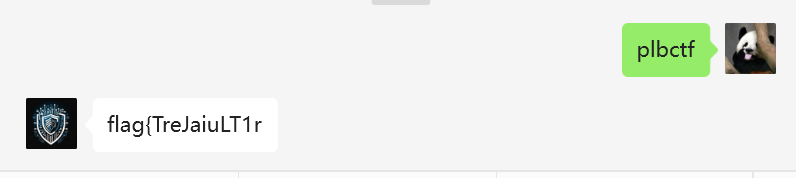

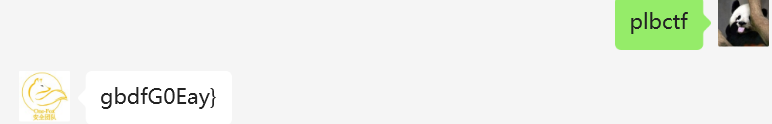

Misc-签到

https://www.chinese-tools.com/tools/converter-unichar.html

注知攻善防实验室发送plbctf获取前段flag关注One-Fox安全团队回复plbctf获取后段flag

flag{TreJaiuLT1rgbdfG0Eay}

FM 145.8

听一手,红明谷(还是其他的,忘了)刚好遇到,sstv,国际空间站的音频

flag{19b4dD77bF3c66f91c23F5A25Bc314CB}

350×350(fail)

Key.jpg翻到最后,有个word(本身保存为zip,看到是word的结构)

Word文档改下字体颜色

猜猜密码.zip:伪加密

提出两个图片

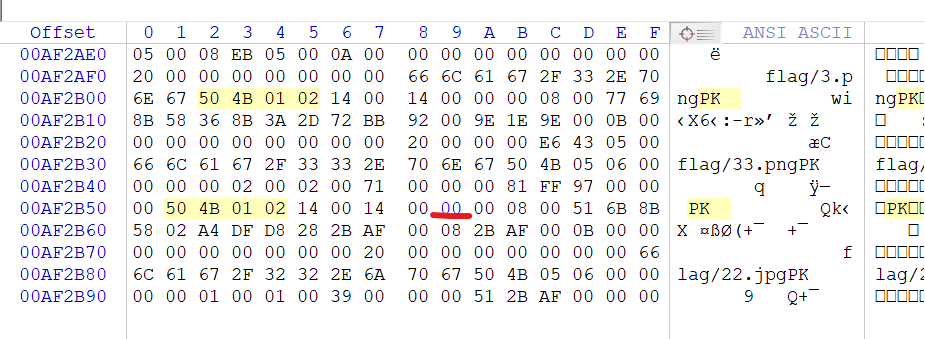

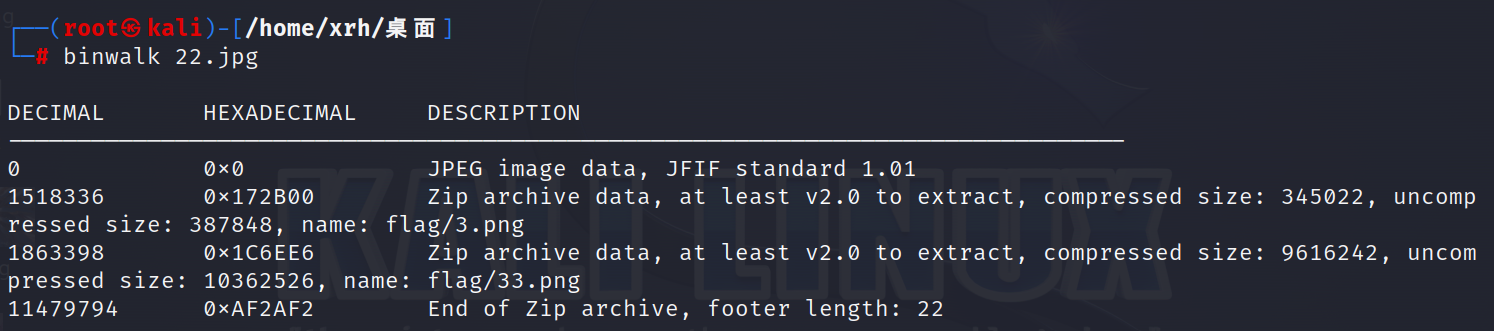

ez_misc

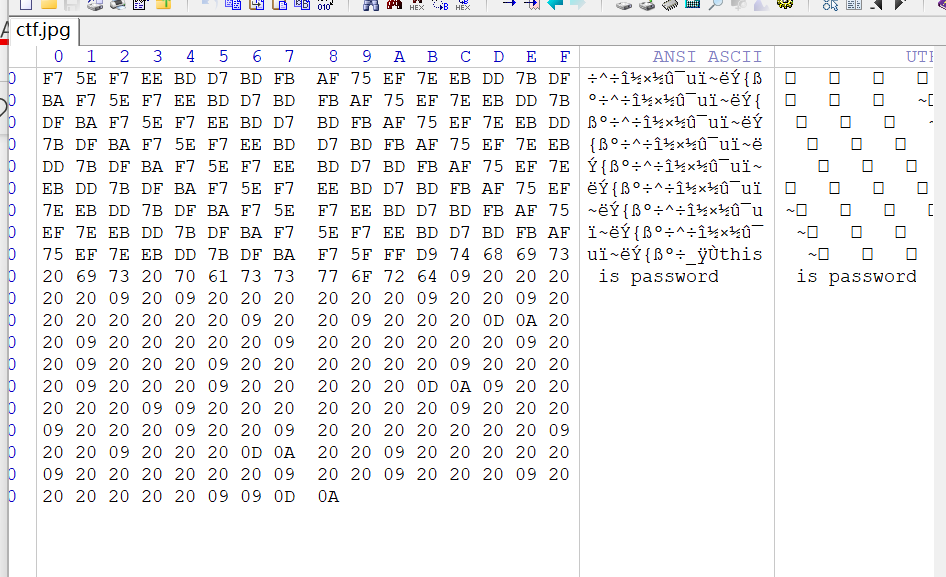

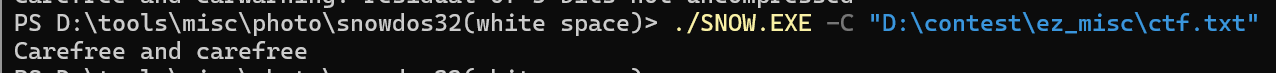

将最后的0920提取,尝试snow隐写,得到密码

这个压缩包是错误的,bandizip修复一下,密码解压。(或者用7zip直接解压都行)

flag{b220116fc6ca827ecf3cb6c6c06dac26}

折磨历程:

前面用上面那个密码一直提取不出来,我还怀疑有什么问题

为什么我的猫猫吃不饱(fail)

给了个gif和png

png java盲水印

Binwalk有段证书,但提取不出来

有几道最后直接开蒙

应急响应-1

找到JumpServer堡垒机中flag标签的值。

[BrYeaVj54009rDIZzu4O]

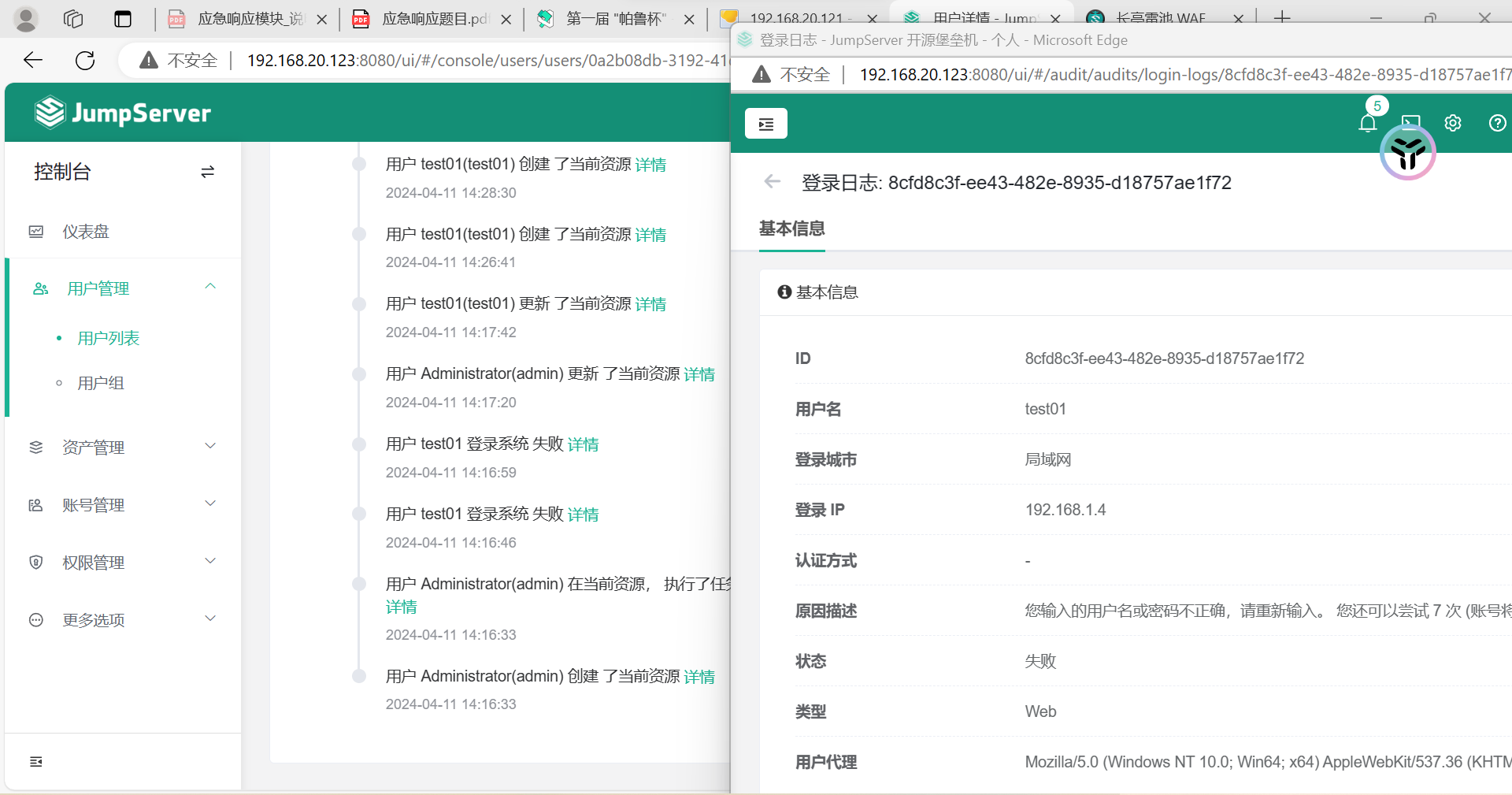

应急响应-3

提交攻击者源IP。

有个test01用户,(刚开始还以为是出题人测试用的)

就几个ip

[192.168.1.4]

应急响应-11

蒙,python

[23eeeb4347bdd26bfc6b7ee9a3b755dd]

应急响应-15

提交测试数据条数。

这题真蒙的,随便猜个5,对了(真没爆破)

应急响应-20

请提交对博客系统的第一次扫描时间。

192.168.20.123 的80端口为博客系统,到waf那筛选一下,因为是扫描,所以我考虑了信息泄露类型,交了最开始的那个2024-04-12 21:38:50,不对,不知道为什么,找到第二次扫描

[2024/04/16/21:03:46]

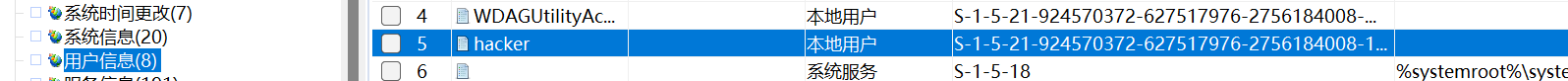

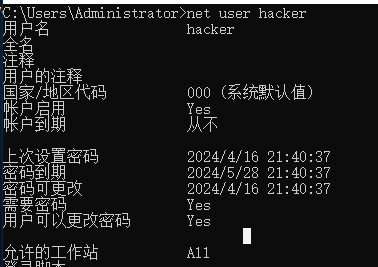

应急响应-25

提交办公区存在的恶意用户名。

[hacker]

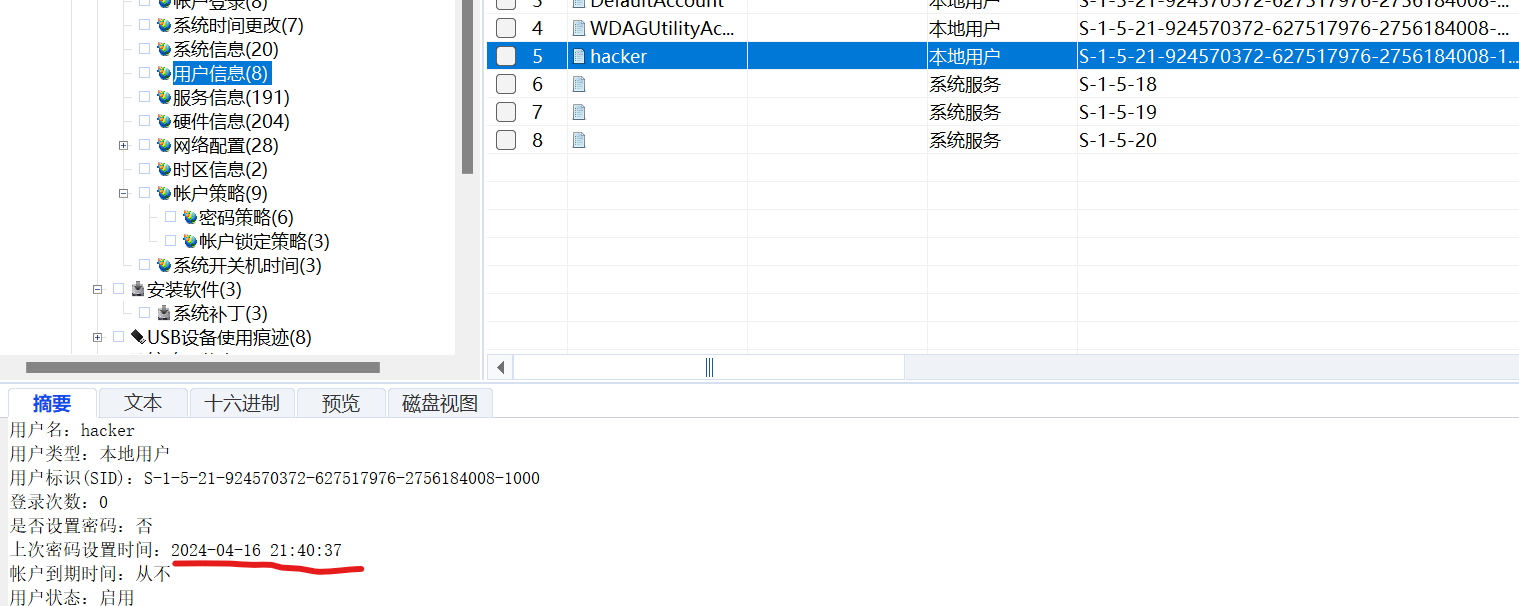

应急响应-26

提交恶意用户密码到期时间。

方法2:

[2024/5/28/21:40:37]

应急响应-27

请对办公区留存的镜像取证并指出内存疑似恶意进程。

Volatility Imageinfo鉴定win7,然后pslist扫描进程即可

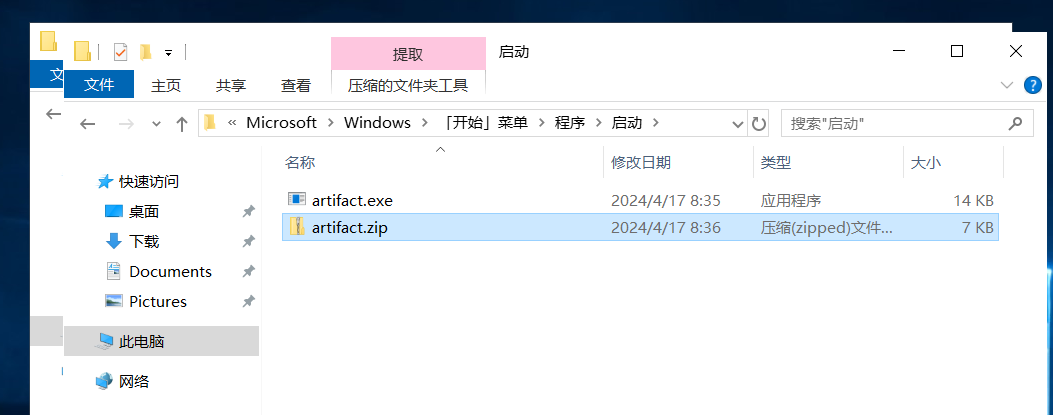

应急响应-31

请提交近源靶机上的恶意文件哈希。

程序自启动

[a7fcd0b15a080167c4c2f05063802a6e]

应急响应-43

这题受下题启发,这些账户密码与员工和admin不一样

一共49个

[f457c545a9ded88f18ecee47145a72c0]

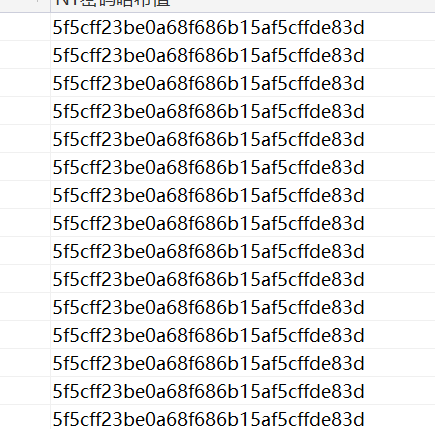

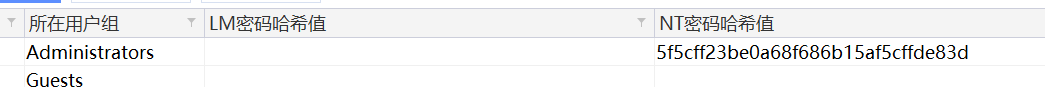

应急响应-44

请提交员工集体使用的密码。

这些是员工的nt哈希,cmd5解密要马内,结果发现administrator的密码哈希和他们一样

[Network@2020]

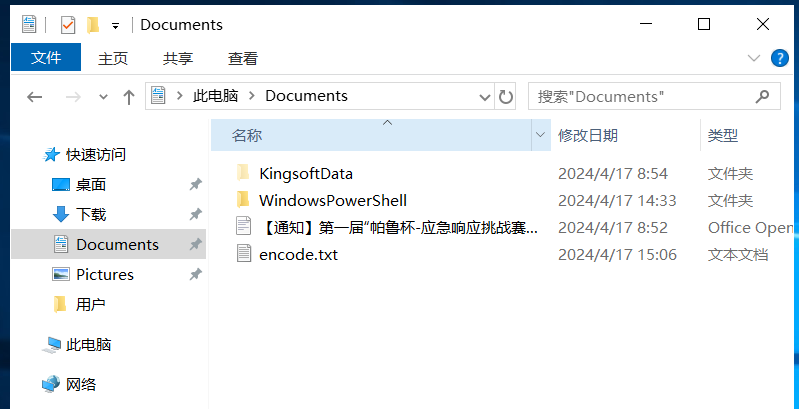

应急响应-45

提交加密文件的哈希。

Encode.txt

[2bf71a0d6d4e70cec7602da2b653e2ab]

应急响应-46

提交被攻击者加密的内容明文。

https://www.ddosi.org/drt-aav/Drt免杀生成器 Drt AAV | Bypass AV | 杀软绕过

里面有玛卡巴卡编码

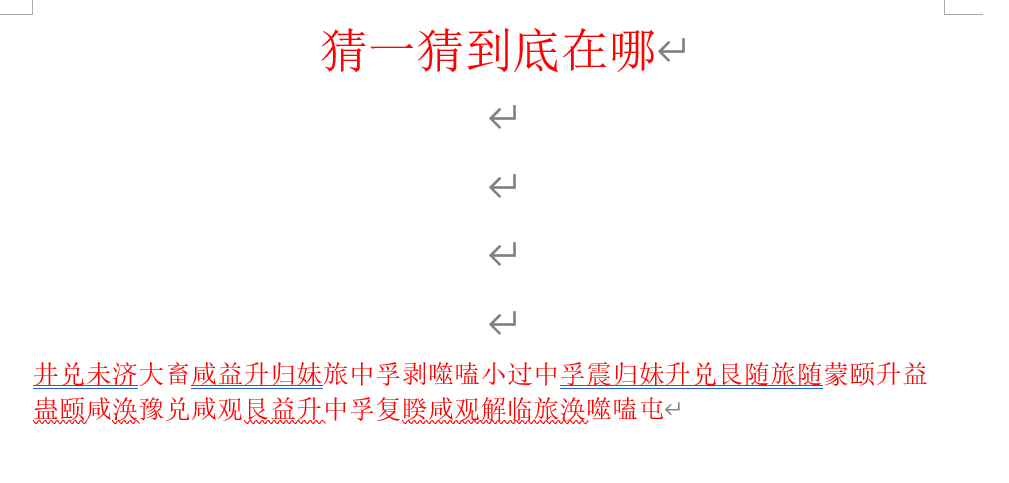

观察发现每个值都是以轰字结尾,word格式化一下,然后可以写代码转,但这么少,直接手搓

[2024ispassword]

应急响应-47

请提交符合基线标准的服务器数量。

猜的,基线标准太多了,想着都应急成这样了,0台

[cfcd208495d565ef66e7dff9f98764da]

应急响应-48

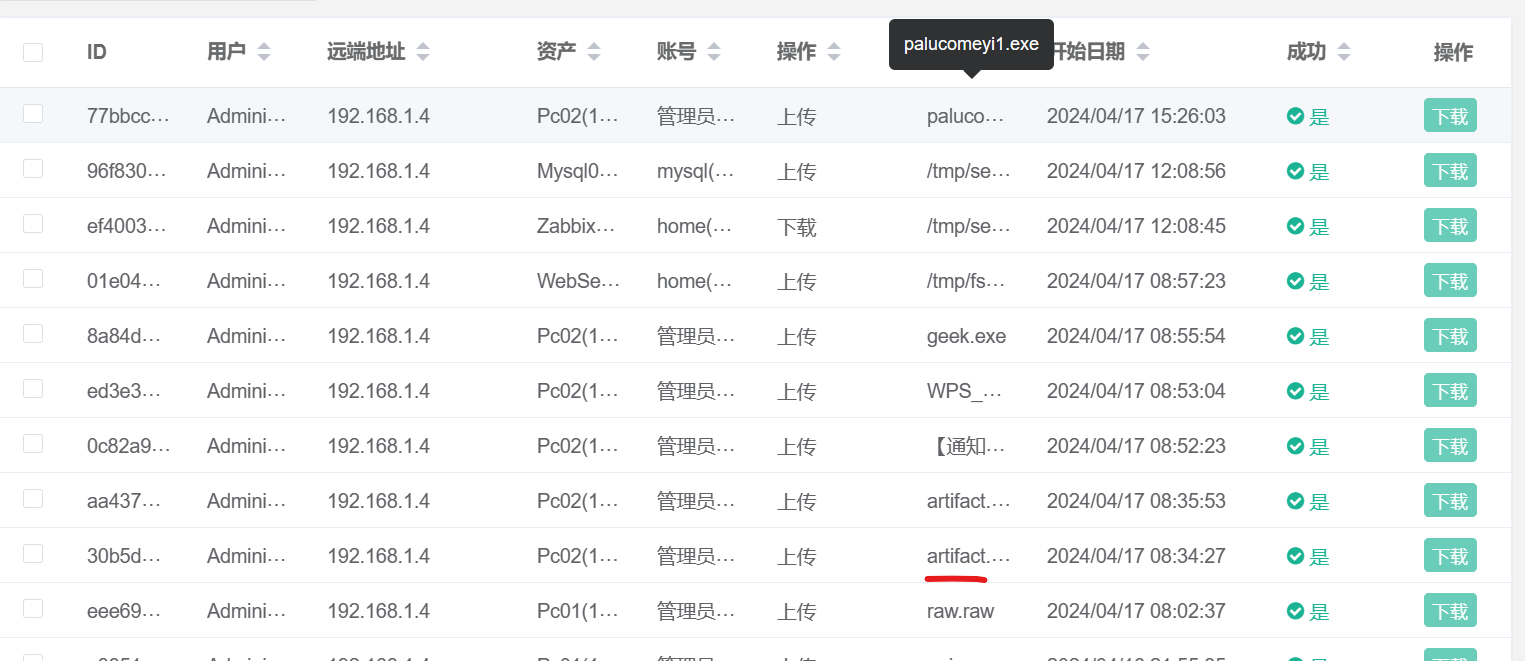

提交办公区的恶意文件哈希。

这里取巧了,前面近源靶机的文件这里有传输记录,然后看看其他传输记录

[5232a191eb2913337e0a93b0a990f2a2]

玛卡巴卡有什么坏心思呢

玛卡巴卡玛卡巴卡轰达姆阿卡嗙轰阿巴雅卡阿巴雅卡阿巴雅卡轰达姆阿卡嗙轰哈姆达姆阿卡嗙哈姆达姆阿卡嗙哈姆达姆阿卡嗙轰玛卡巴卡轰达姆阿卡嗙轰阿巴雅卡阿巴雅卡轰咿呀呦轰达姆阿卡嗙轰

和应急那道加密文件一样的

https://www.ddosi.org/drt-aav/

Drt免杀生成器 Drt AAV | Bypass AV | 杀软绕过 - 🔰雨苁ℒ🔰 (ddosi.org)

后面不敲都知道是jinitaimei

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· winform 绘制太阳,地球,月球 运作规律

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· AI与.NET技术实操系列(五):向量存储与相似性搜索在 .NET 中的实现

· 超详细:普通电脑也行Windows部署deepseek R1训练数据并当服务器共享给他人

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理