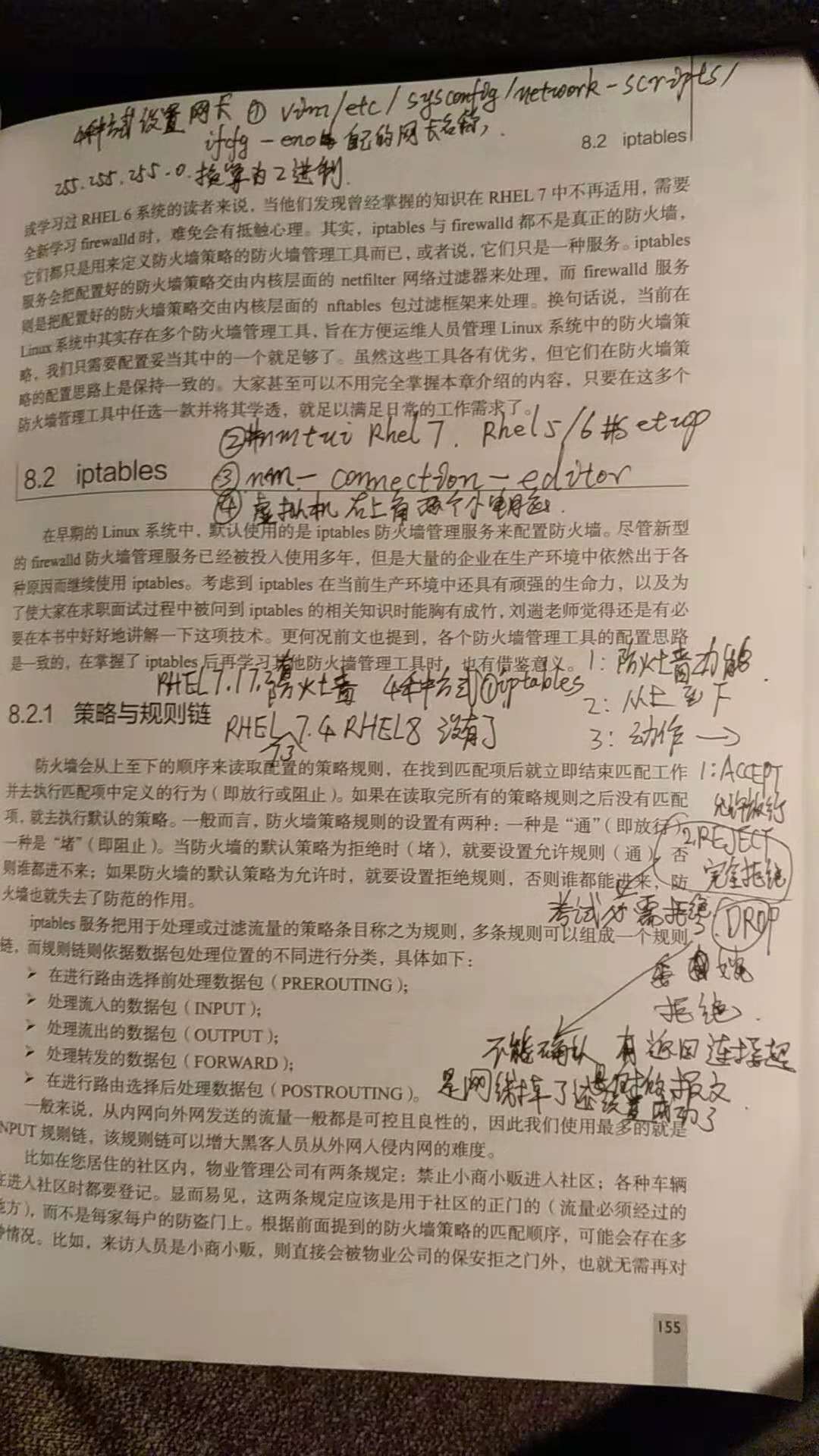

11月30日 四种网卡配置,三种防火墙配置

- 四种方式配置网卡

1.1 [root@localhost ~]# vim /etc/sysconfig/network-scripts/ifcfg-eno16777736 查找网卡配置文件

HWADDR=00:0C:29:44:05:A7 网卡物理地址(mac地址)

TYPE=Ethernet 网卡类型:以太网

BOOTPROTO=dhcp 网卡地址获取方式三种:静态,动态,默认。现在是动态获取,改为none。

DEFROUTE=yes

PEERDNS=yes

PEERROUTES=yes

IPV4_FAILURE_FATAL=no

IPV6INIT=yes

IPV6_AUTOCONF=yes

IPV6_DEFROUTE=yes

IPV6_PEERDNS=yes

IPV6_PEERROUTES=yes

IPV6_FAILURE_FATAL=no

NAME=eno16777736 网卡名称

UUID=a0978876-86fb-4c8e-be6b-4b74bb2d10b7 网卡唯一标识符

ONBOOT=no 网卡开机时是否启用,目前是关闭,打开为yes

IPADDR0=192.168.10.10 IP地址设为192.168.10.10

PREFIX0=24 子网掩码:24或写成NETMASK=255.255.255.0

[root@localhost ~]# systemctl restart network 重启网卡服务

来自 192.168.10.10 的回复: 字节=32 时间<1ms TTL=64

来自 192.168.10.10 的回复: 字节=32 时间=1ms TTL=64

来自 192.168.10.10 的回复: 字节=32 时间<1ms TTL=64

来自 192.168.10.10 的回复: 字节=32 时间=1ms TTL=64

来自 192.168.10.10 的回复: 字节=32 时间<1ms TTL=64

来自 192.168.10.10 的回复: 字节=32 时间<1ms TTL=64

1.2 Nmtui

[root@localhost ~]# nmtui

[root@localhost ~]# systemctl restart network

C:\Users\xcj84>ping 192.168.10.10 -t

正在 Ping 192.168.10.10 具有 32 字节的数据:

请求超时。

请求超时。

1.3 nm-connection-editor

[root@localhost ~]# nm-connection-editor

[root@localhost ~]# systemctl restart network

来自 192.168.10.20 的回复: 字节=32 时间<1ms TTL=64

来自 192.168.10.20 的回复: 字节=32 时间=1ms TTL=64

请求超时。

请求超时。

请求超时。

请求超时。

请求超时。

来自 192.168.10.1 的回复: 无法访问目标主机。

请求超时。

正在 Ping 192.168.10.30 具有 32 字节的数据:

来自 192.168.10.30 的回复: 字节=32 时间<1ms TTL=64

来自 192.168.10.30 的回复: 字节=32 时间<1ms TTL=64

来自 192.168.10.30 的回复: 字节=32 时间<1ms TTL=64

来自 192.168.10.30 的回复: 字节=32 时间<1ms TTL=64

- 四种防火墙设置(iptables,firewalld-cmd,firewalled-config)

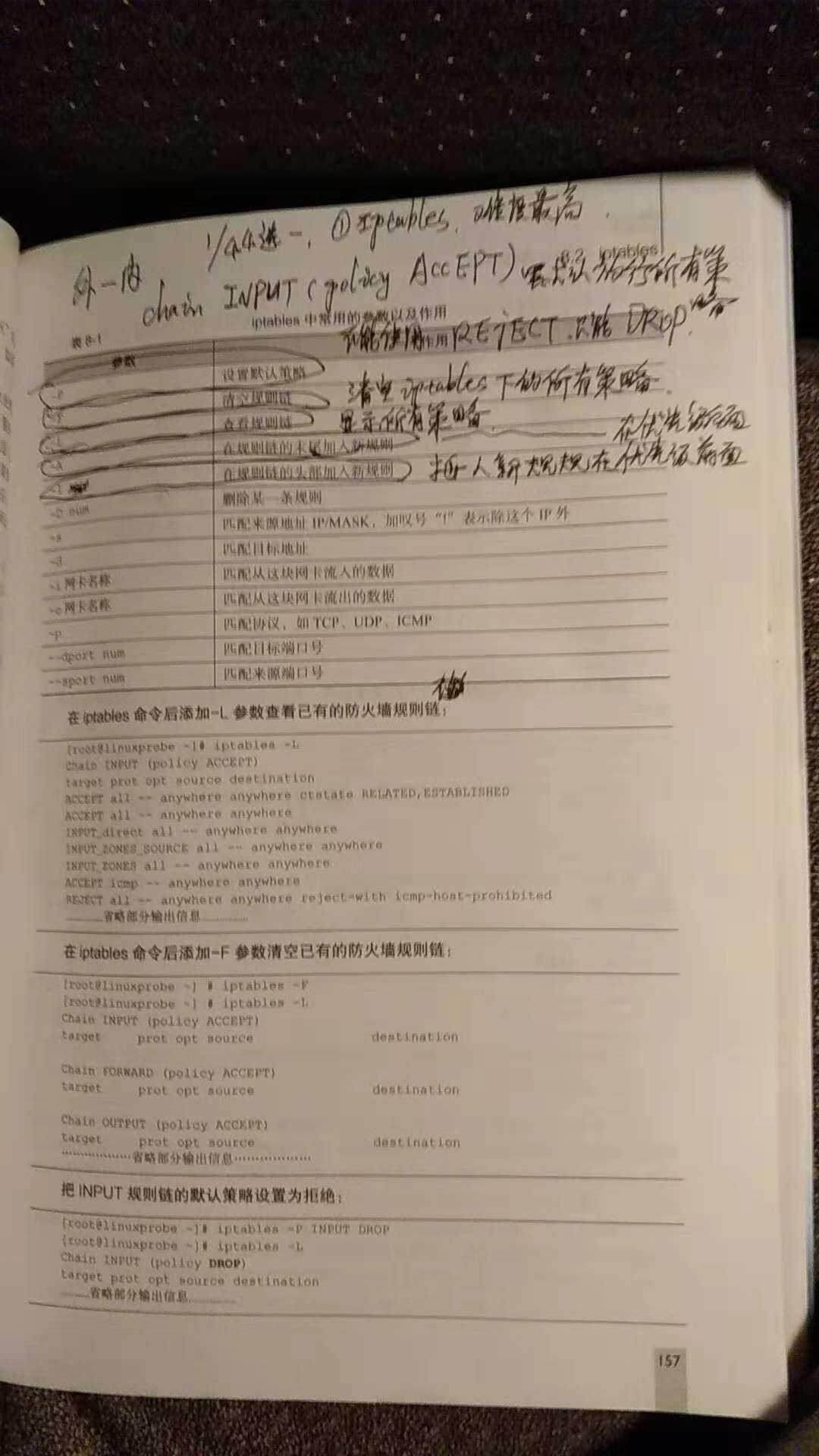

2.1 iptables

[root@localhost ~]# iptables –L iptables 查看防火墙下面的所有服务

Chain OUTPUT (policy ACCEPT)

target prot opt source destination

OUTPUT_direct all -- anywhere anywhere

Chain FORWARD_IN_ZONES (1 references)

target prot opt source destination

FWDI_public all -- anywhere anywhere [goto]

FWDI_public all -- anywhere anywhere [goto]

hain FORWARD_IN_ZONES_SOURCE (1 references)

target prot opt source destination

Chain FORWARD_OUT_ZONES (1 references)

target prot opt source destination

FWDO_public all -- anywhere anywhere [goto]

FWDO_public all -- anywhere anywhere [goto]

Chain FORWARD_OUT_ZONES_SOURCE (1 references)

target prot opt source destination

Chain FORWARD_direct (1 references)

target prot opt source destination

Chain FWDI_public (2 references)

target prot opt source destination

FWDI_public_log all -- anywhere anywhere

FWDI_public_deny all -- anywhere anywhere

FWDI_public_allow all -- anywhere anywhere

Chain FWDI_public_allow (1 references)

target prot opt source destination

Chain FWDI_public_deny (1 references)

target prot opt source destination

Chain FWDI_public_log (1 references)

target prot opt source destination

Chain FWDO_public (2 references)

target prot opt source destination

FWDO_public_log all -- anywhere anywhere

FWDO_public_deny all -- anywhere anywhere

FWDO_public_allow all -- anywhere anywhere

Chain FWDO_public_allow (1 references)

target prot opt source destination

Chain FWDO_public_deny (1 references)

target prot opt source destination

Chain FWDO_public_log (1 references)

target prot opt source destination

Chain INPUT_ZONES (1 references)

target prot opt source destination

IN_public all -- anywhere anywhere [goto]

IN_public all -- anywhere anywhere [goto]

[root@localhost ~]# iptables –F 清空所有iptables防火墙下的策略

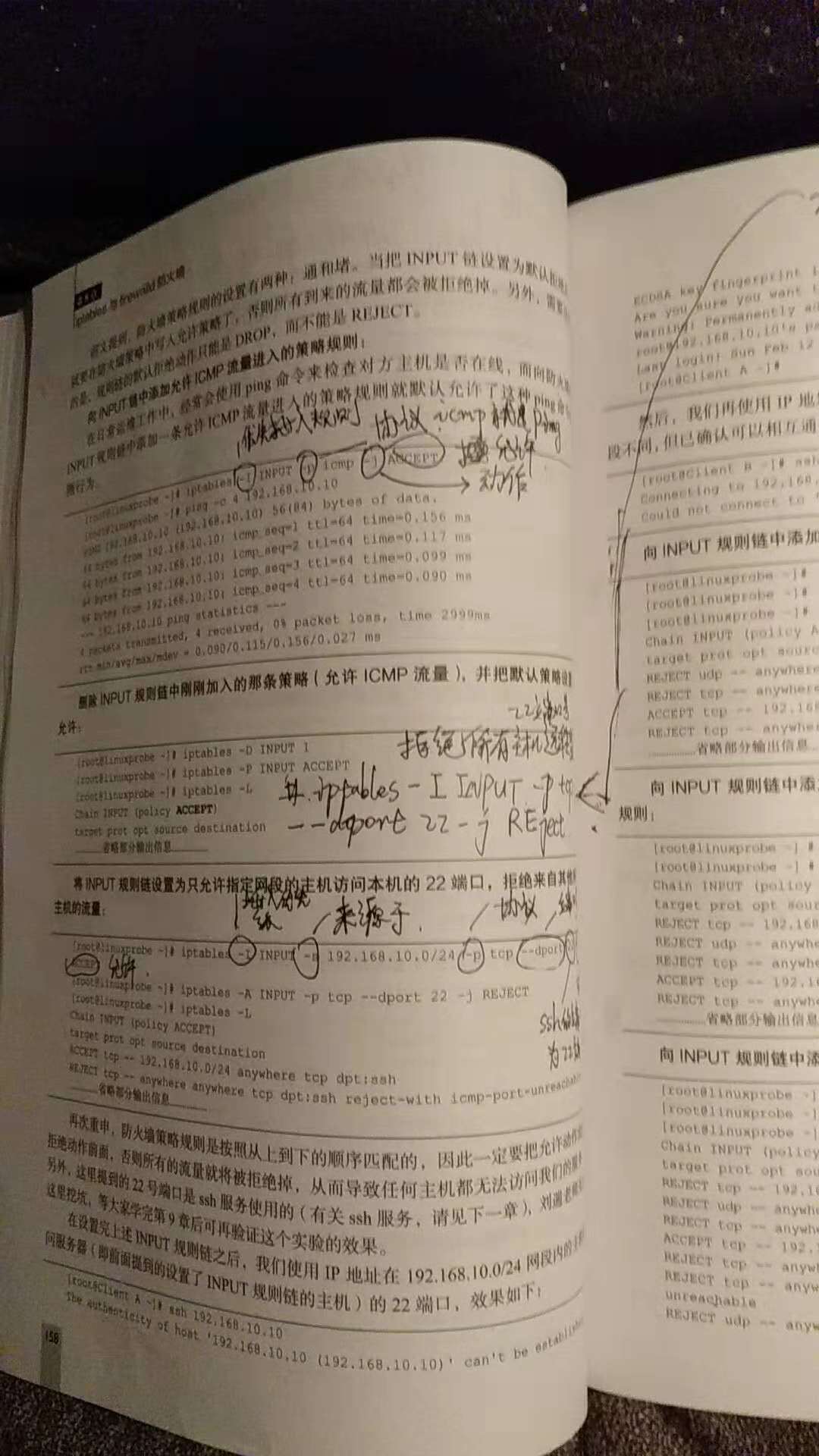

[root@localhost ~]# iptables -P INPUT DROP 设置默认策略 设置只能在后面跟DROP

[root@localhost ~]# iptables –I (插入防火墙规则链最前端,优先级) INPUT(外网到内网的流量) –p(协议)icmp (对应ping命令协议 )-j (动作)ACCEPT允许

[root@localhost ~]# iptables -I (插入防火墙规则优先级)INPUT(外网向内网的流量) -s(来源于) 192.168.10.0/24 –p(协议) tcp –dport(来源端口) 22(ssh远程访问服务端口号) -j(动作) ACCEPT(允许)

[root@localhost ~]# iptables -I INPUT -s 192.168.10.0/24 -p udp --dport 22 -j ACCEPT tcp通过了,udp也设置通过 。

[root@localhost ~]# iptables -I INPUT -s 192.168.10.0/24 -p udp --dport 22 -j ACCEPT

[root@localhost ~]# iptables -I INPUT -s 192.168.10.0/24 -p udp --dport 22 -j ACCEPT

重复的敲了三条策略在iptables里就会有三条重复的策略

[root@localhost ~]# iptables –L

Chain INPUT (policy DROP)

target prot opt source destination

ACCEPT udp -- 192.168.10.0/24 anywhere udp dpt:ssh

ACCEPT udp -- 192.168.10.0/24 anywhere udp dpt:ssh

ACCEPT udp -- 192.168.10.0/24 anywhere udp dpt:ssh

ACCEPT tcp -- 192.168.10.0/24 anywhere tcp dpt:ssh

ACCEPT icmp -- anywhere anywhere

[root@localhost ~]# iptables -D INPUT 1删除第一条重复的策略

[root@localhost ~]# iptables -D INPUT 1删除第一条重复的策略

[root@localhost ~]# iptables -L

Chain INPUT (policy DROP)

target prot opt source destination

ACCEPT udp -- 192.168.10.0/24 anywhere udp dpt:ssh 现在只有一条命令了

ACCEPT tcp -- 192.168.10.0/24 anywhere tcp dpt:ssh

ACCEPT icmp -- anywhere anywhere

[root@localhost ~]# service iptables save 保存现有防火墙配置

2.2 firewalld-cmd

zone限制区域 public work

[root@localhost ~]# firewall-cmd --get-default-zone 查看策略组所在区域

Public 在公共区域

[root@localhost ~]# firewall-cmd --panic-on 切断所有网络连接相当于紧急模式

[root@localhost ~]# firewall-cmd --panic-off 紧急模式关闭

Success

[root@localhost ~]# firewall-cmd --zone=public –query(查询)-service=http

No 防火墙公共策略组是否允许网站服务 不允许

[root@localhost ~]# firewall-cmd --zone=public –query(查询)-service=ssh

Yes 防火墙公共策略组是否允许ssh远程链接服务 允许

[root@localhost ~]# firewall-cmd --zone=public –add(添加)-service=http

Success 当前生效,重启就不生效了。

[root@localhost ~]# firewall-cmd --permanent --zone=public --add-service=http 当前不生效,打完firewall-cmd –reload,重启服务后就会生效。

success

[root@localhost ~]# firewall-cmd –reload 重启防火墙服务

[root@localhost ~]# firewall-cmd --permanent --zone=public --query-service=http

Yes 当前也生效,重启后依然生效。

[root@localhost ~]# firewall-cmd --permanent --zone=public –remove(删除)-service=http 删除http网站服务策略

Success 成功删除

[root@localhost ~]# firewall-cmd --permanent --zone=public --query-service=http

No 重启后才会生效

[root@localhost ~]# firewall-cmd --zone=public --query-service=http

Yes 当前已生效

[root@localhost ~]# firewall-cmd --permanent --zone=public --add-port=8080/tcp 添加8080端口号

success

[root@localhost ~]# firewall-cmd --permanent --zone=public --list-port

查看端口号列表

8080/tcp

[root@localhost ~]# firewall-cmd --permanent --zone=public --add-port=8080-9000/tcp 添加8000-9000的端口号

success

[root@localhost ~]# firewall-cmd --permanent --zone=public --list-port

查看端口号列表

8080/tcp 8080-9000/tcp

[root@localhost ~]# firewall-cmd --reload 重启服务,以便永久生效

success