安全漏洞处理

一、远程SMB服务器上不需要签名

解决:

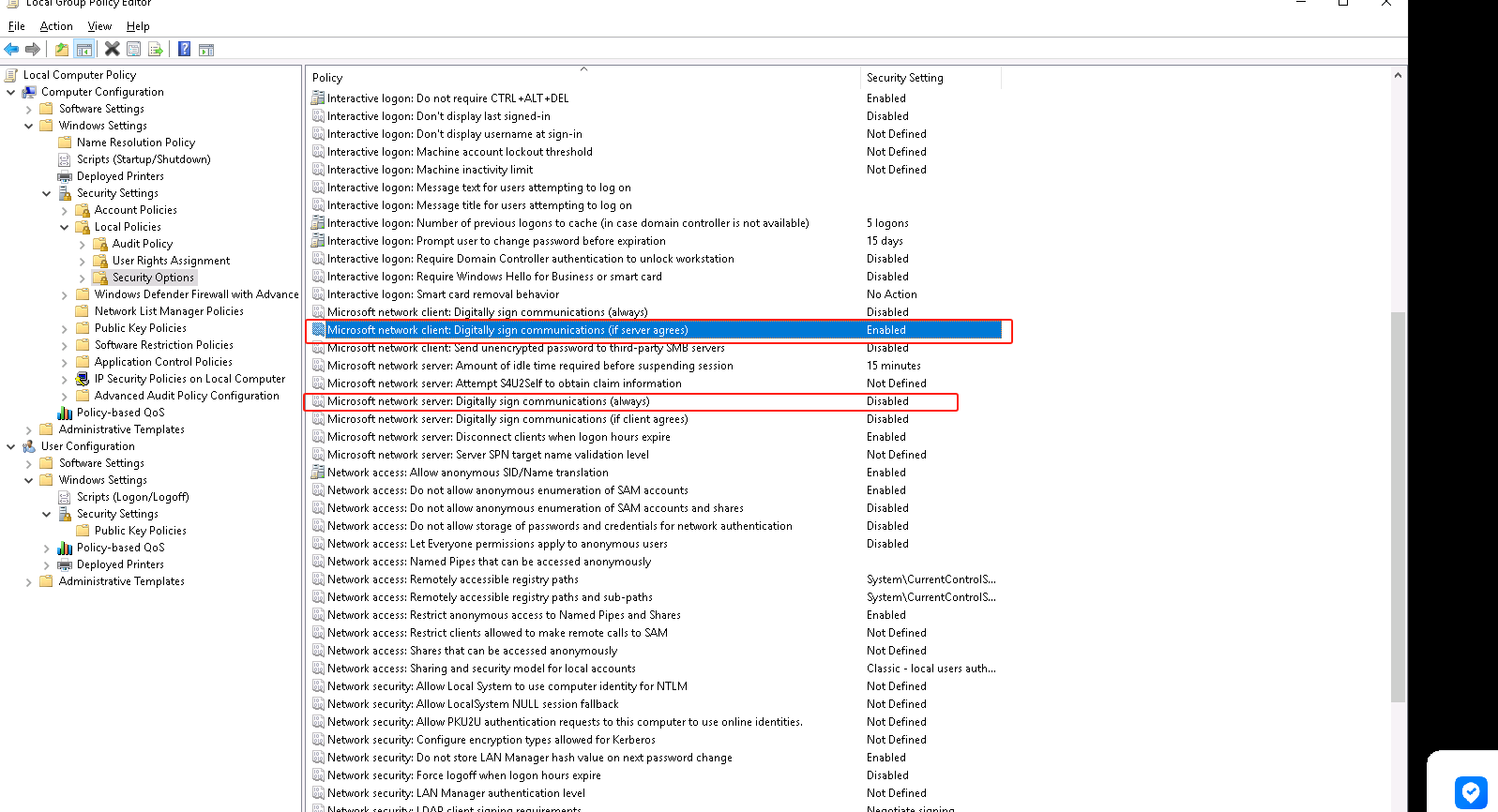

命令行输入:gpedit.msc 进入策略管理:

对如下两个 双击选择启用

参照:https://www.cnblogs.com/cpy-648412294/p/16043648.html

二、Microsoft 消息队列 RCE cve-2023-21554

注意 如出现: The update is not applicable to your computer

是因为还要安装基础包。

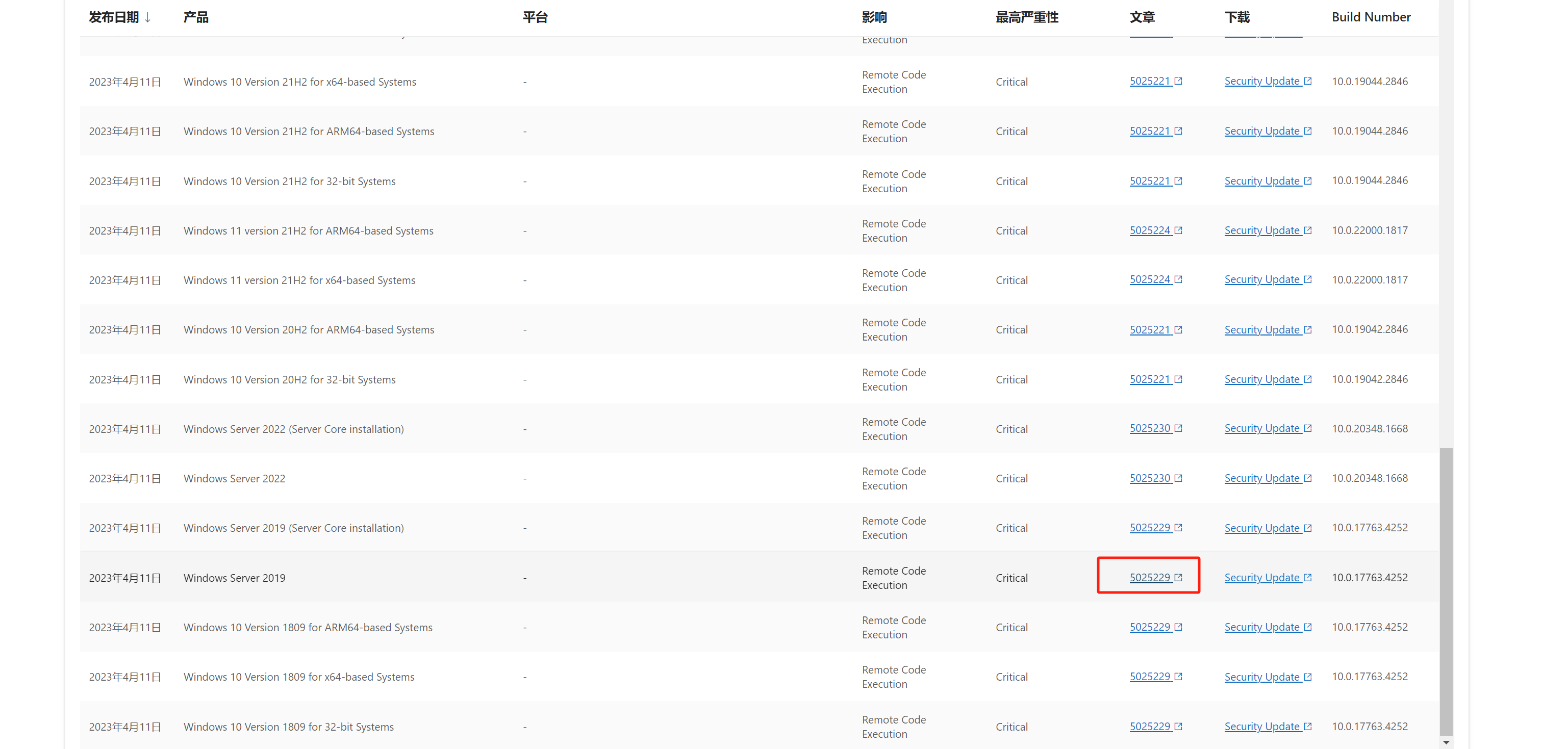

1.点击对应服务器版本“文章”,如2019点红框

2.点进去发现必须要安装基础包。

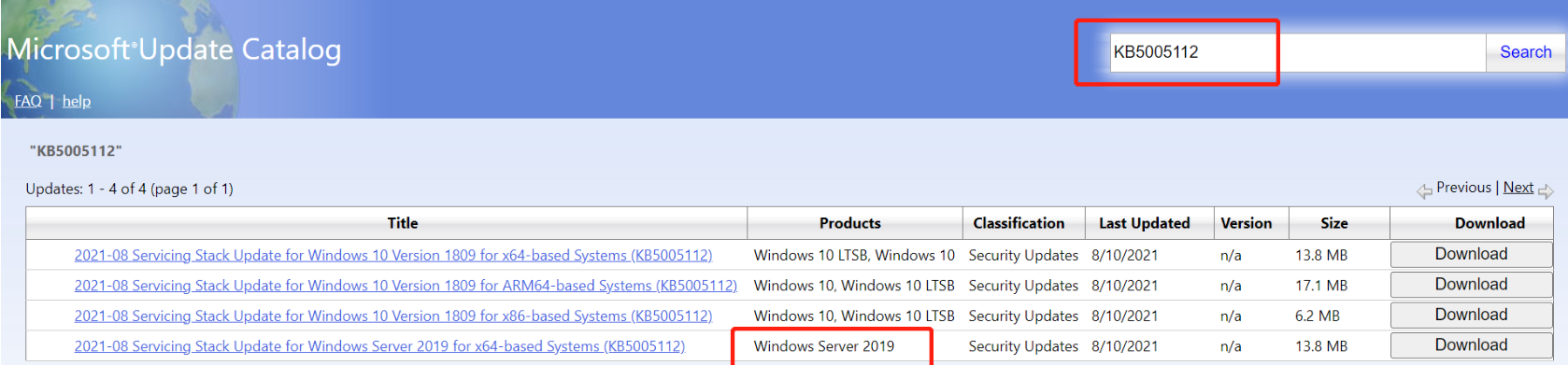

3.下载SSU

Microsoft Update Catalog![]() https://www.catalog.update.microsoft.com/Home.aspx打开Catalog网站,搜索KB5005112 , 这个包不大14M左右

https://www.catalog.update.microsoft.com/Home.aspx打开Catalog网站,搜索KB5005112 , 这个包不大14M左右

参照:https://blog.csdn.net/forestqq/article/details/131982766

三、IIS短文件名泄露漏洞

| 解决办法 |

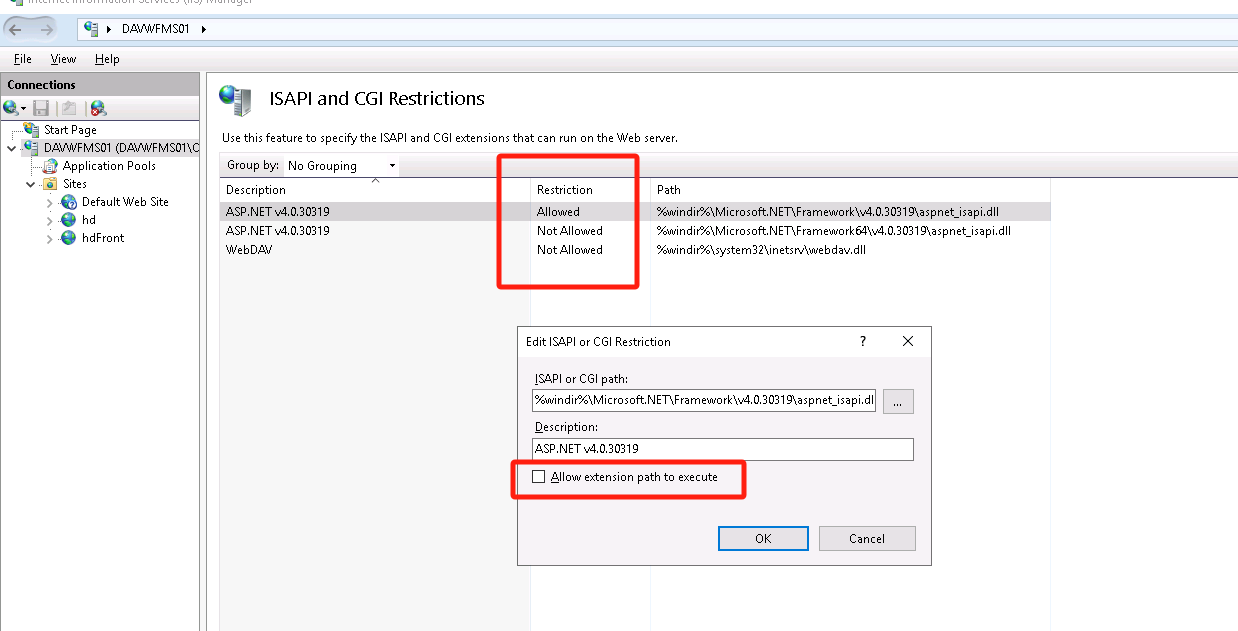

1.关闭NTFS 8.3文件格式的支持。该功能默认是开启的,对于大多数用户来说无需开启。 2.如果是虚拟主机空间用户,可采用以下修复方案: 1)修改注册列表HKLM\SYSTEM\CurrentControlSet\Control\FileSystem\NtfsDisable8dot3NameCreation的值为1(此修改只能禁止NTFS8.3格式文件名创建,已经存在的文件的短文件名无法移除)。 2)如果你的web环境不需要asp.net的支持你可以进入Internet 信息服务(IIS)管理器 --- Web 服务扩展 - ASP.NET 选择禁止此功能。 3)升级net framework 至4.0以上版本。 3.将web文件夹的内容拷贝到另一个位置,比如D:\www到D:\www.back,然后删除原文件夹D:\www,再重命名D:\www.back到D:\www。如果不重新复制,已经存在的短文件名则是不会消失的。 对于虚拟主机空间用户,如果还不能彻底修复该问题,可以联系空间提供商协助修改。 |

|---|

Web 服务扩展 - ASP.NET 选择禁止此功能。

四、检测到目标URL存在http host头攻击漏洞 IIS整改

1. 微软推出了一款URL 重写模块工具,可对请求URL进行过滤处理,此工具需要自行安装,下面提供工具下载地址:

先 下载

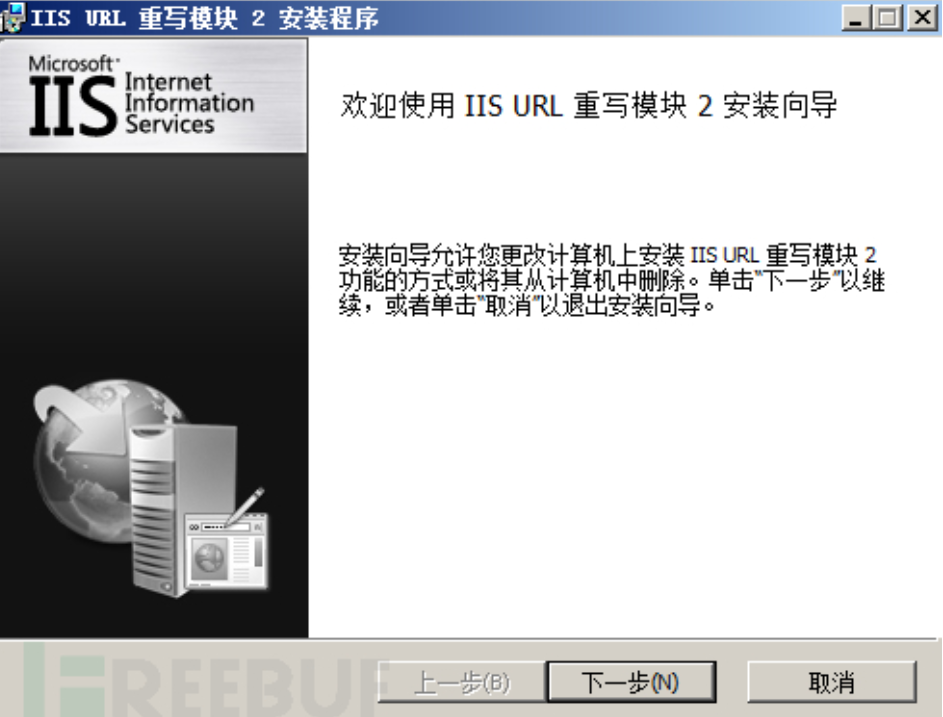

2.安装

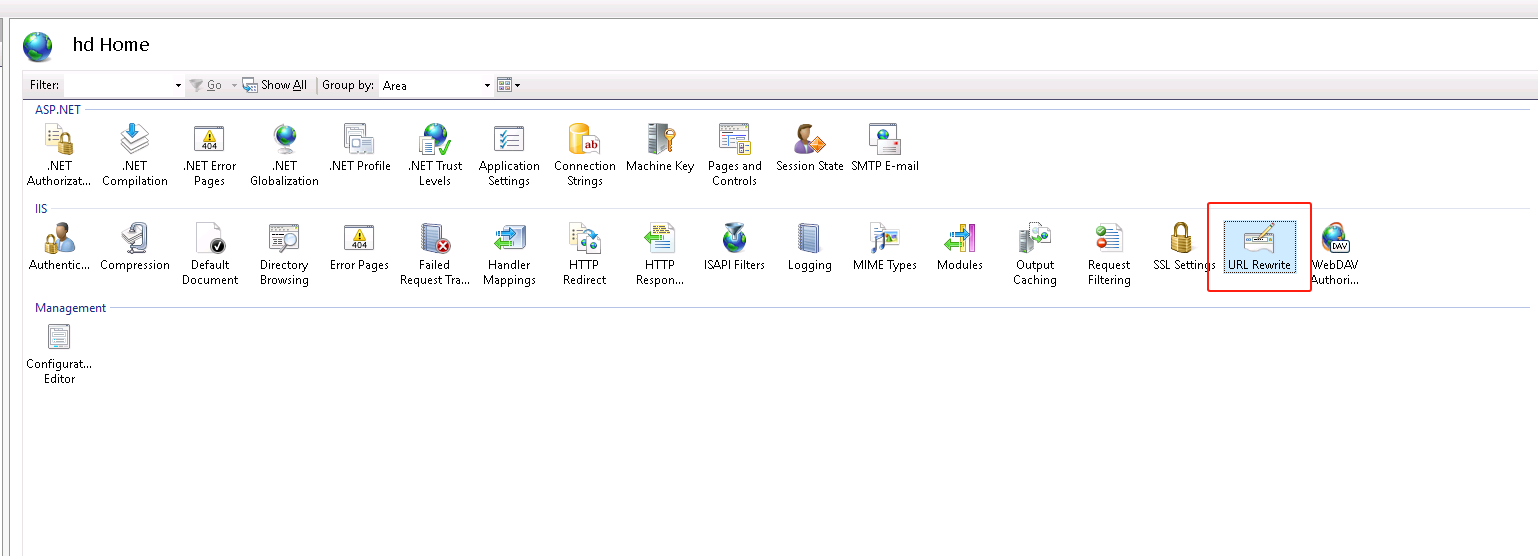

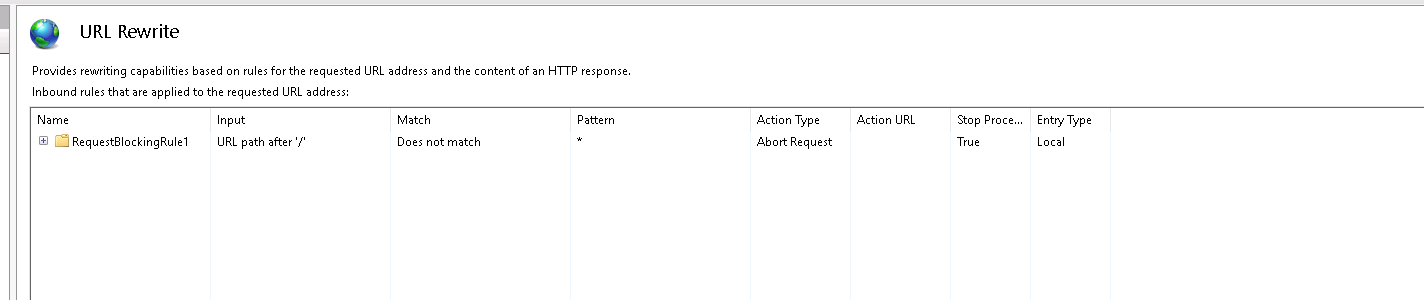

3.然后重新启动iis 管理工具,此时可以看到IIS栏下有一个URL重写工具。 找到 URL重写

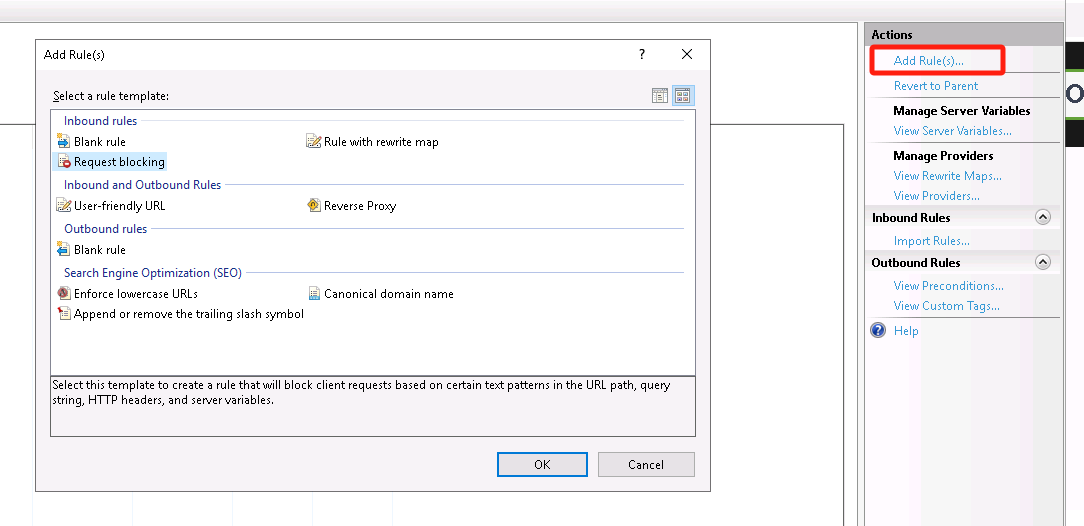

双击URL重写功能,然后在URL地址入站规则栏上添加规则。 选择请求阻止。

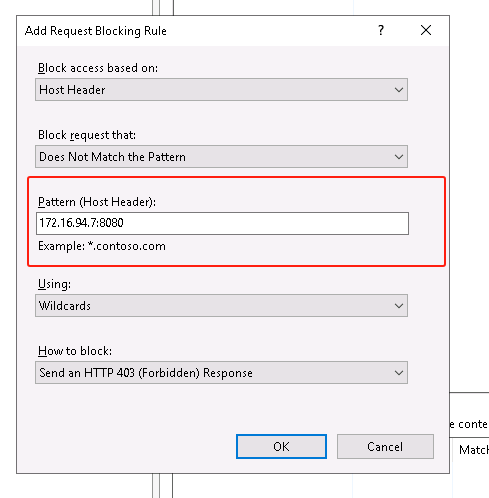

参照下图进行配置规则,主机头那填写好网站域名或ip即可,然后点击确定。

有端口号一定要加上

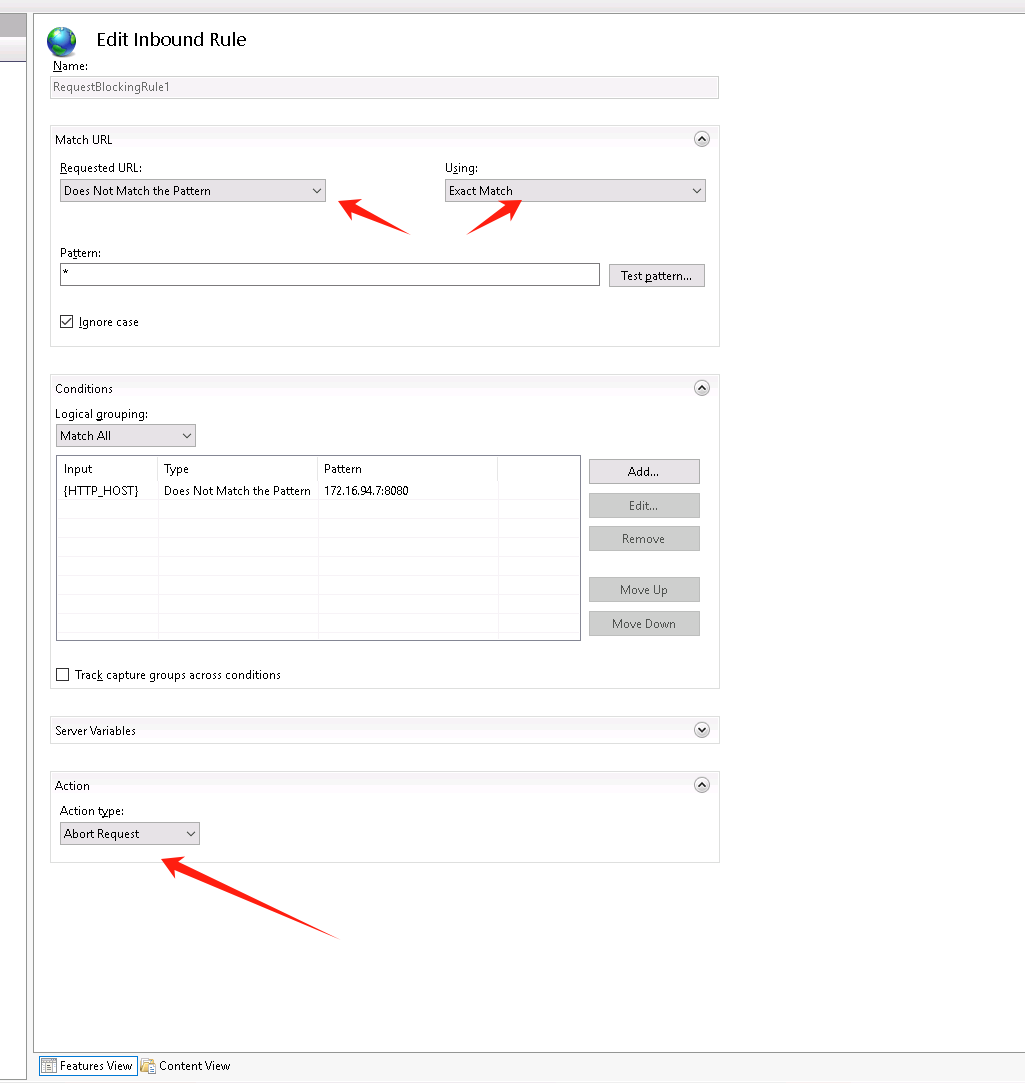

此时双击刚创建的规则。

在请求的URL选择项选择“与模式不匹配”,在使用项那选择“完成匹配”,在操作类型那选择“中止请求”,然后点击右上角的应用按钮。

然后重新启动网站,iisreset,此时重新测试就会发现当host不是 配置的ip 时,服务器会中止请求,从而起到防范host头部的作用。

可参照:https://blog.51cto.com/u_15061941/4842245 https://blog.51cto.com/u_15061941/4842245

浙公网安备 33010602011771号

浙公网安备 33010602011771号