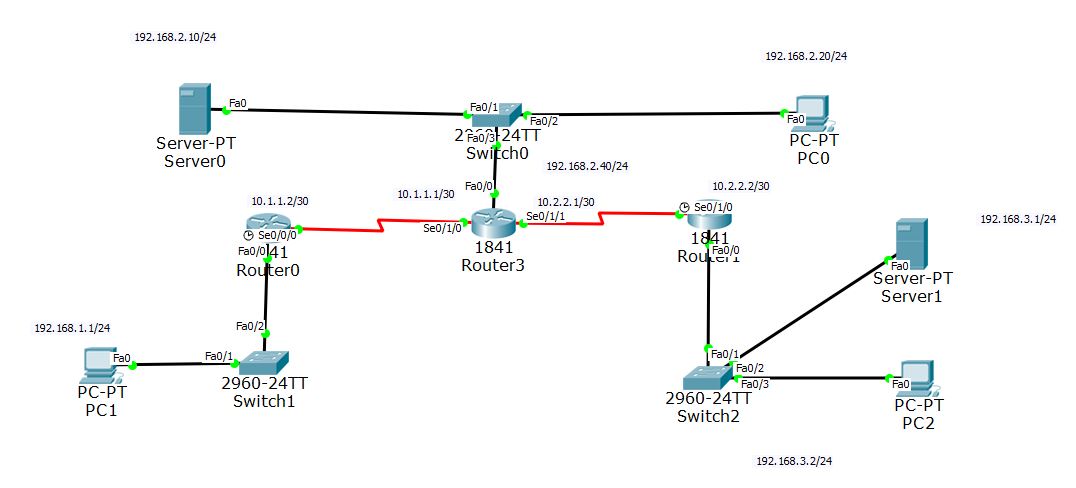

1.实验拓扑

2.地址分配

|

Device |

Interface |

IP Address |

Subnet Mask |

|

R0 |

Fa0/0 |

192.168.1.2 |

255.255.255.0 |

|

S0/0/0 |

10.1.1.2 |

255.255.255.252 |

|

|

R3 |

S0/1/0 |

10.1.1.1 |

255.255.255.252 |

|

Fa0/0 |

192.168.2.40 |

255.255.255.0 |

|

|

S0/1/1 |

10.2.2.1 |

255.255.255.252 |

|

|

R1 |

S0/0/1 |

10.2.2.2 |

255.255.255.252 |

|

Fa0/0 |

192.168.3.3 |

255.255.255.0 |

|

|

TACACS+ Server |

NIC |

192.168.2.10 |

255.255.255.0 |

|

RADIUS Server |

NIC |

192.168.3.1 |

255.255.255.0 |

|

PC-0 |

NIC |

192.168.2.20 |

255.255.255.0 |

|

PC-1 |

NIC |

192.168.1.1 |

255.255.255.0 |

|

PC-2 |

NIC |

192.168.3.2 |

255.255.255.0 |

3、配置过程

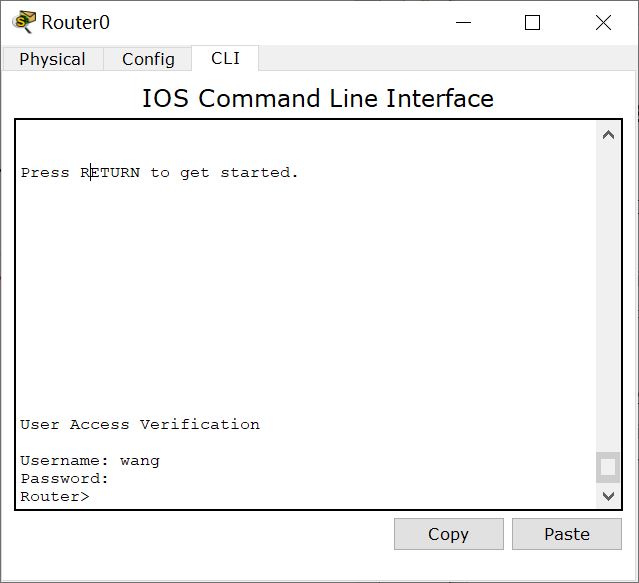

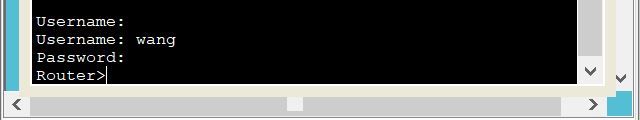

3.1 在路由器R0上配置一个本地用户账号并且利用本地AAA通过console线和VTY连接认证

R0(config)#username wang password 666

R0(config)# aaa new-model

R0(config)#aaa authentication login default local

R0(config)#line console 0

R0(config-line)#login authentication default

R0(config)# aaa authentication login telnet-login local

R0(config)# line vty 0 4

R0(config-line)# login authentication telnet-login

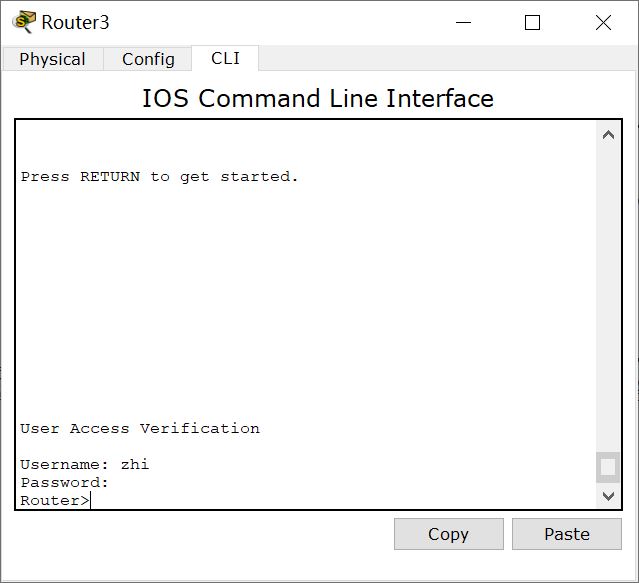

3.2 用TACACS+完成服务器上的AAA认证配置

R3(config)#username zhi password 123

R3(config)#tacacs-server host 192.168.2.10

R3(config)#tacacs-server key 123

R3(config)#aaa new-model

R3(config)#aaa authentication login default group tacacs+ local

R3(config)#line console 0

R3(config-line)#login authentication default

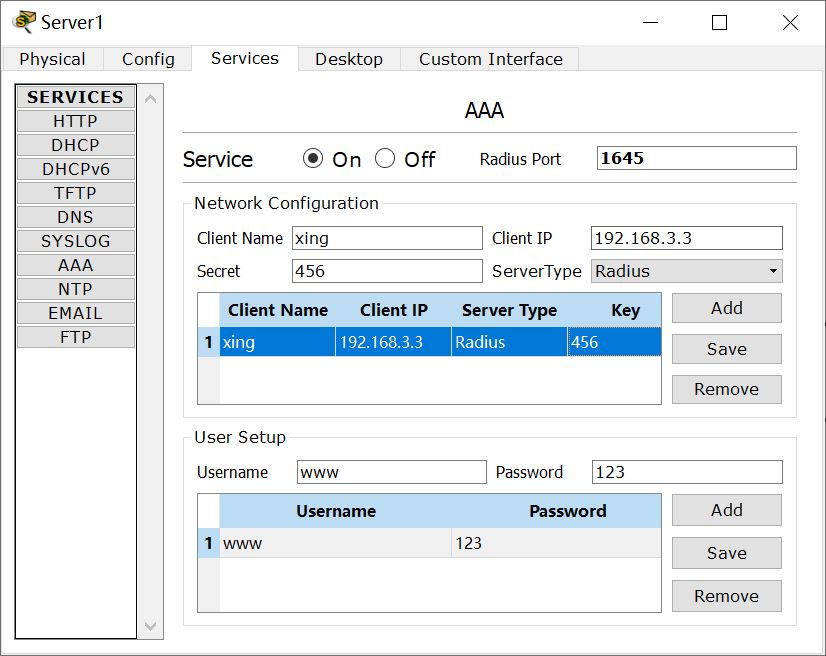

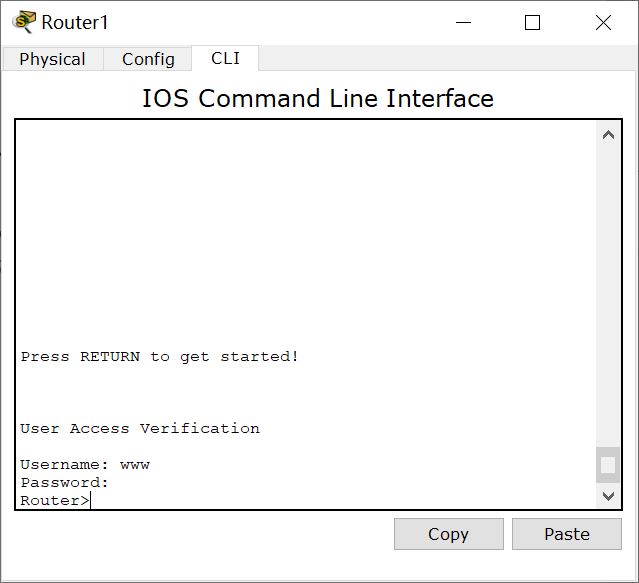

3.3 用RADIUS完成基于服务器的AAA验证的配置

R1(config)#username xing password 456

R1(config)#tacacs-server host 192.168.3.1

R1(config)#tacacs-server key 456

R1(config)#aaa new-model

R1(config)#aaa authentication login default group radius local

R1(config)#line console 0

R1(config-line)#login authentication default

4.实验验证

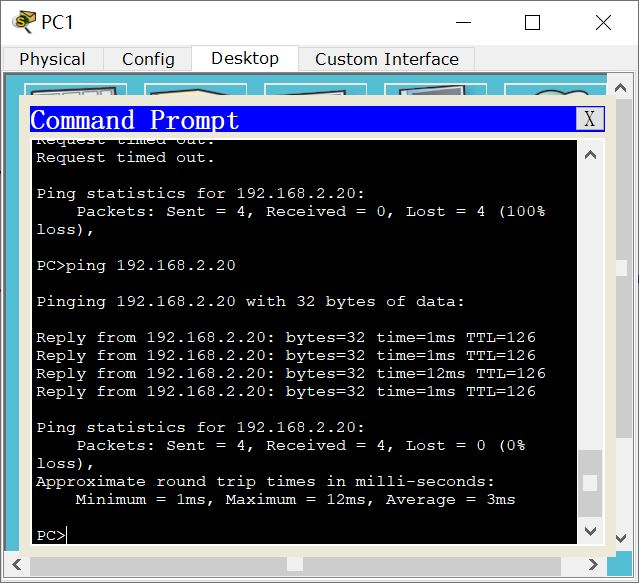

4.1 PING 通测试 PC1 to PC0

4.2 验证用户EXEC登入使用本地数据库

4.2.1 PC0通过Telnet配置测试

4.3 用AAA TACACS+服务器验证用户EXEC登入

4.4 用AAA RADIUS服务器验证用户EXEC登入测试

posted on

posted on