kali下安装docker

前期准备

物理机:win10

虚拟机:kali 2021

网络连接方式:桥接

一、简介

Vulhub: 是一个面向大众的开源漏洞靶场,无需docker知识,简单执行两条命令即可编译、运行一个完整的漏洞靶场镜像。让漏洞复现变得更加简单,让对安全感兴趣的人员更加专注于漏洞原理本身。

Docker: 是一个开源的应用容器引擎,让开发者可以打包他们的应用以及依赖包到一个可移植的容器中,然后发布到任何流行的Linux机器上,也可以实现虚拟化,容器是完全使用沙箱机制,相互之间不会有任何接口。通过对应用组件的封装、分发、部署、运行等生命周期的管理,达到应用组件级别的“一次封装,到处运行”。这里应用组件,即可以是Web应用,也可以是一套数据库服务,甚至是一个操作系统或编译器。

Docker三大核心: 由镜像(Image)、容器(Container)、仓库(Repository)

安装过程

1. 环境安装

(1)先更新源

apt-get update

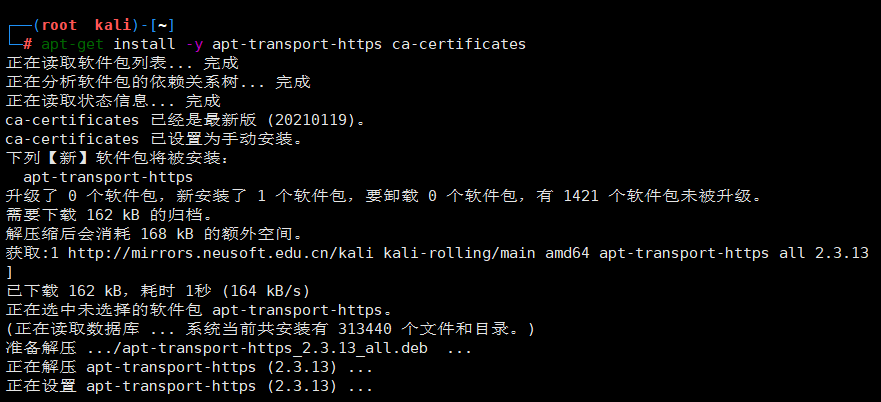

(2)安装https协议,证书

apt-get install -y apt-transport-https ca-certificates

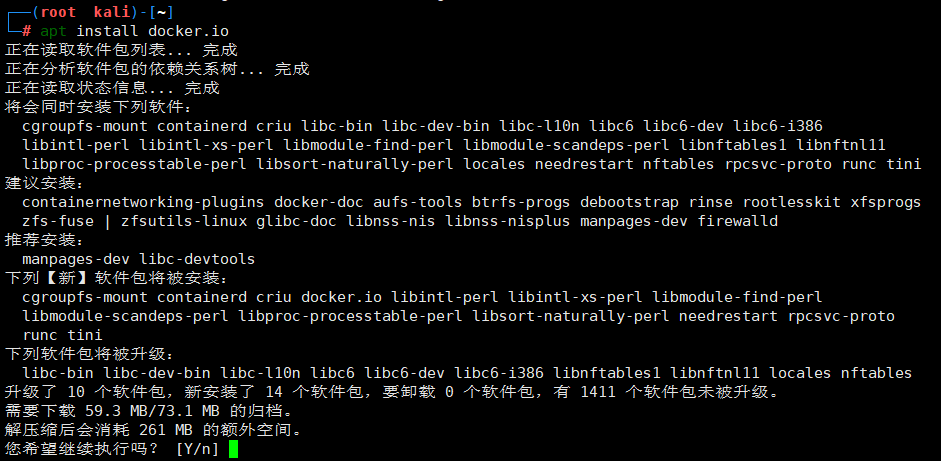

(3)安装docker

apt-get install docker.io

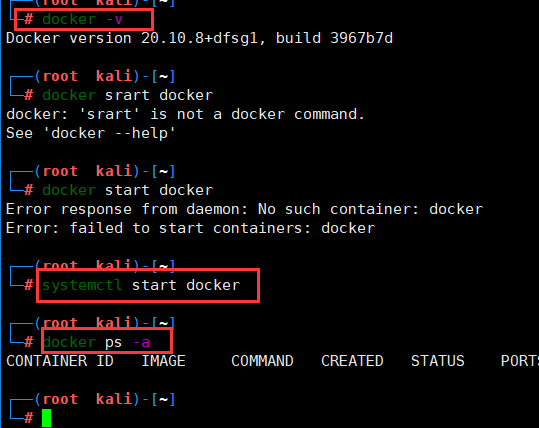

(4)验证docker

稍事等待,查看版docker本,是否安装成功;

启动docker信息;

查看开启的环境;

docker -v systemctl start docker docker ps -a

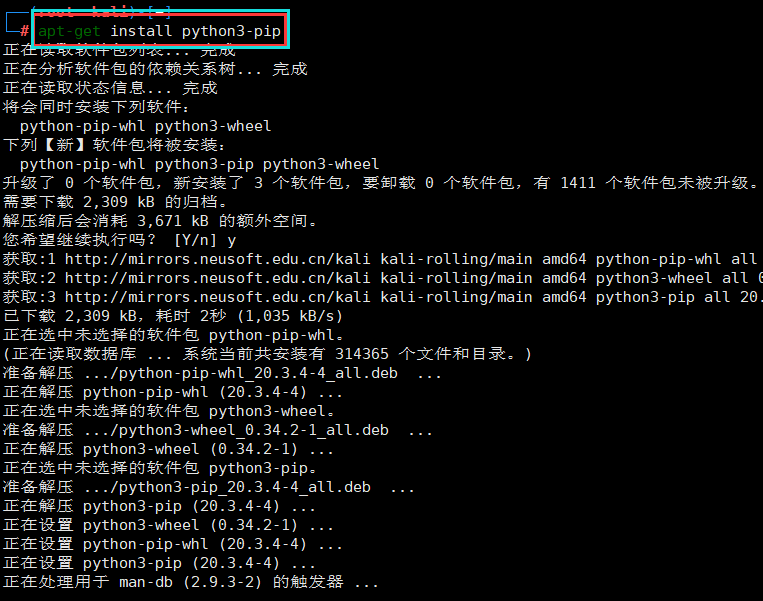

(5)安装pip3

apt-get install python3-pip

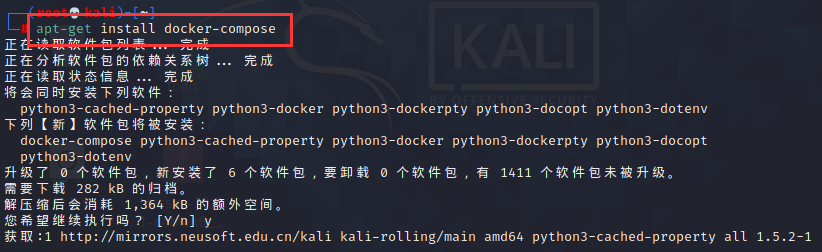

(6)pip安装docker-compose

apt-get install docker-compose

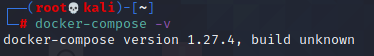

(6)查看docker-compose版本

docker-compose -v

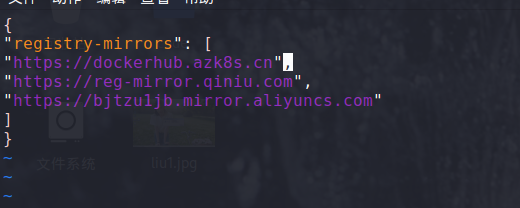

(7)配置docker加速器

vim /etc/docker/daemon.json

- 重新加载daemon.json配置

systemctl daemon-reload

- 重启docker服务

systemctl restart docker

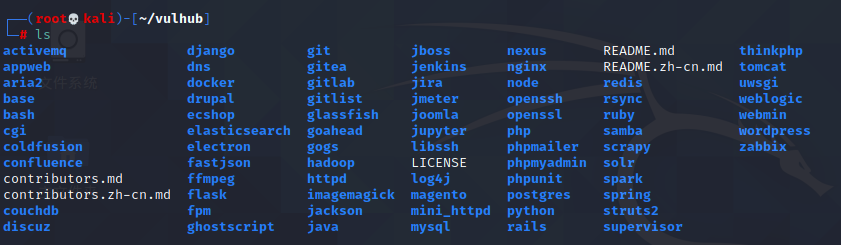

2. 下载vulhub

git下载vulhub

git clone https://gitee.com/puier/vulhub.git

查看docker目录

3. 漏洞环境部署

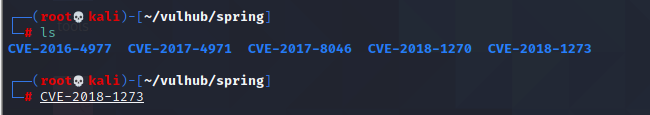

随机进入一个目录,演示如何使用靶场

cd spring/CVE-2018-1273

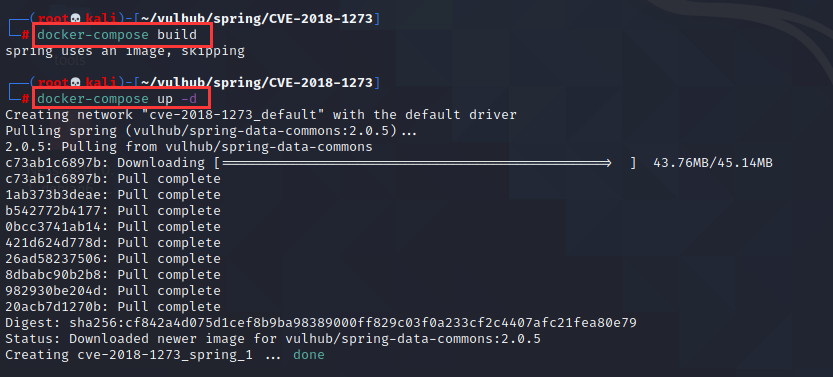

编译运行靶场

docker-compose build docker-compose up -d

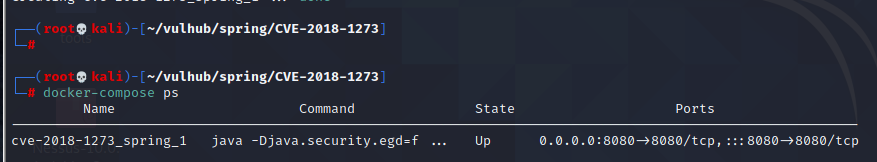

查看启动环境,发现端口是8080

docker-compose ps

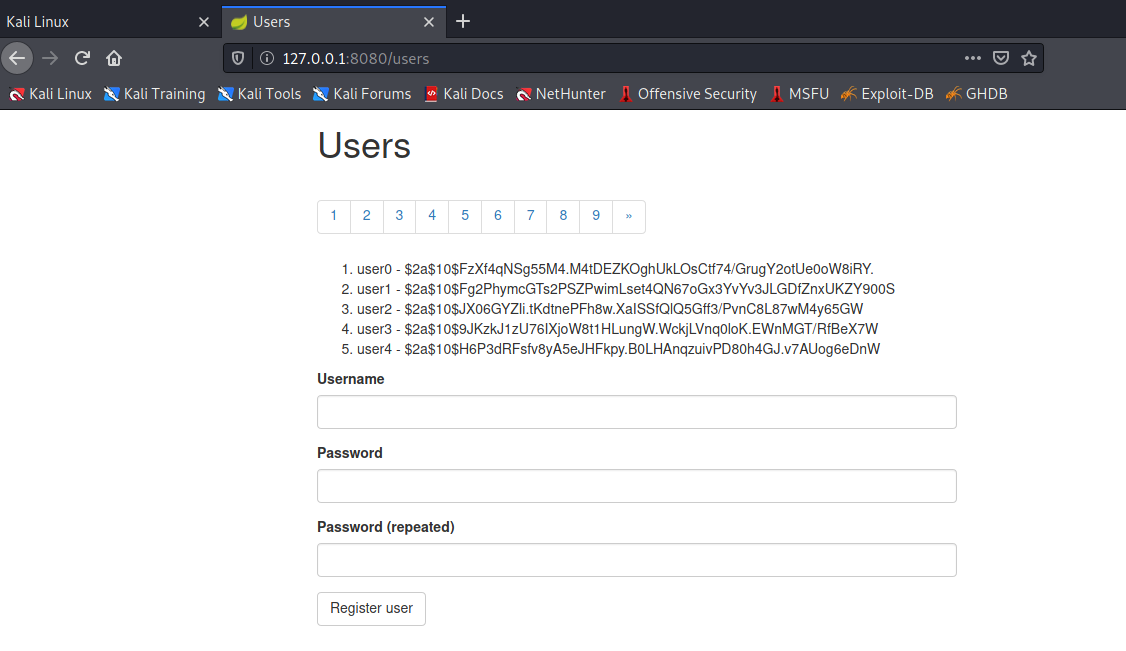

浏览器访问,http://localhost:8080/users 即可进入漏洞页面,环境部署成功,到这就证明靶场安装好了;

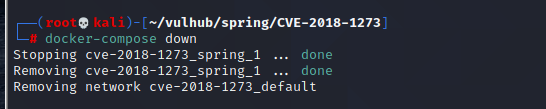

移除环境

docker-compose down

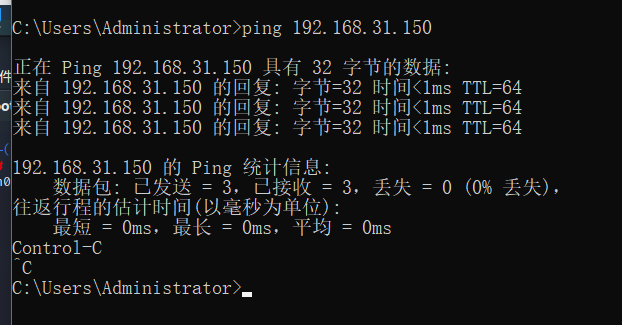

4. 在主机上访问靶场

因为我虚拟机使用的是桥接模式,所以很轻松就能ping通

因为我主机防火墙没有关,所以虚拟机ping主机是ping不通的。。。

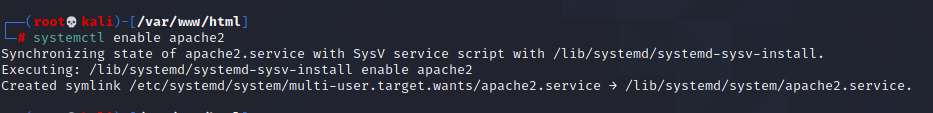

kali2021自带apache2服务,所以直接在虚拟机上开启apache2服务

systemctl restart apache2

apache服务开机自启动

systemctl enable apache2

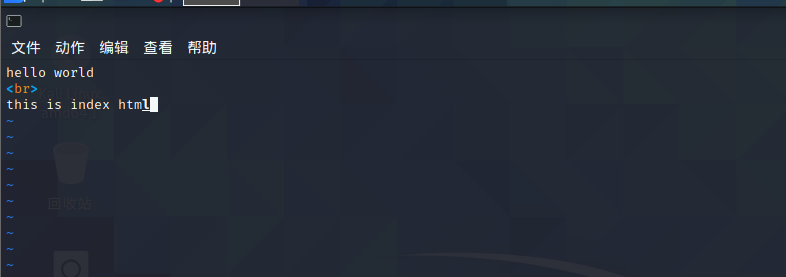

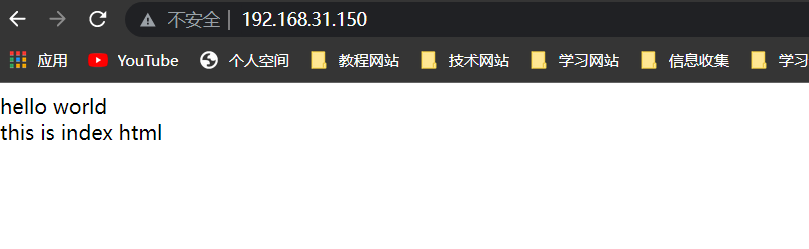

进入网站主目录,修改默认网页

vim /var/www/html/index.html

在物理机Chrome浏览器中输入虚拟机IP地址,查看效果。

后面的步骤就很简单了,大家快去试试吧。

为了能到远方,脚下的每一步都不能少!

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· 没有Manus邀请码?试试免邀请码的MGX或者开源的OpenManus吧

· 园子的第一款AI主题卫衣上架——"HELLO! HOW CAN I ASSIST YOU TODAY

· 【自荐】一款简洁、开源的在线白板工具 Drawnix