2018-2019-1 20165219《信息安全系统设计基础》实验五

2018-2019-1 20165219《信息安全系统设计基础》实验五

背景技术

SSL是Secure Sockets Layer(安全套接层协议)的缩写,可以在Internet上提供秘密性传输。其目标是保证两个应用间通信的保密性和可靠性,可在服务器端和用户端同时实现支持。已经成为Internet上保密通讯的工业标准。

SSL能使用户/服务器应用之间的通信不被攻击者窃听,并且始终对服务器进行认证,还可选择对用户进行认证。SSL协议要求建立在可靠的传输层协议(TCP)之上。SSL协议的优势在于它是与应用层协议独立无关的,高层的应用层协议(例如:HTTP,FTP,TELNET等)能透明地建立于SSL协议之上。SSL协议在应用层协议通信之前就已经完成加密算法、通信密钥的协商及服务器认证工作。在此之后应用层协议所传送的数据都会被加密,从而保证通信的私密性。

工作流程

服务器认证阶段:

客户端向服务器发送一个开始信息“Hello”以便开始一个新的会话连接;

服务器根据客户的信息确定是否需要生成新的主密钥,如需要则服务器在响应客户的“Hello”信息时将包含生成主密钥所需的信息;

客户根据收到的服务器响应信息,产生一个主密钥,并用服务器的公开密钥加密后传给服务器;

服务器回复该主密钥,并返回给客户一个用主密钥认证的信息,以此让客户认证服务器。

用户认证阶段:

在此之前,服务器已经通过了客户认证,这一阶段主要完成对客户的认证。经认证的服务器发送一个提问给客户,客户则返回(数字)签名后的提问和其公开密钥,从而向服务器提供认证。

Linux下OpenSSL的安装与测试

在Linux下使用unzip openssl-master.zip命令解压

进入源代码目录cd openssl-1.1.0-pre1

使用如下命令进行安装:

$ ./config

$ make

$ make test

$ make install

编写一个测试代码test_openssl.c:

#include <stdio.h>

#include <openssl/evp.h>

int main(){

OpenSSL_add_all_algorithms();

return 0;

}

使用gcc -o test_openssl test_openssl.c -L/usr/local/ssl/lib -lcrypto -ldl -lpthread命令编译,生成test_openssl可执行文件,运行程序,并执行echo $?,结果打印0,测试结果表明安装成功。

在Ubuntu中实现对实验二中的“wc服务器”通过混合密码系统进行防护

编译方式

gcc -o server server.c -I /usr/local/ssl/include -L/usr/local/ssl/lib -lssl -lcrypto -ldl -lpthread

gcc -o telent telent.c -I /usr/local/ssl/include -L/usr/local/ssl/lib -lssl -lcrypto -ldl -lpthread

生产私钥和证书

openssl genrsa -out privkey.pem 1024

openssl req -new -x509 -key privkey.pem -out CAcert.pem -days 1095

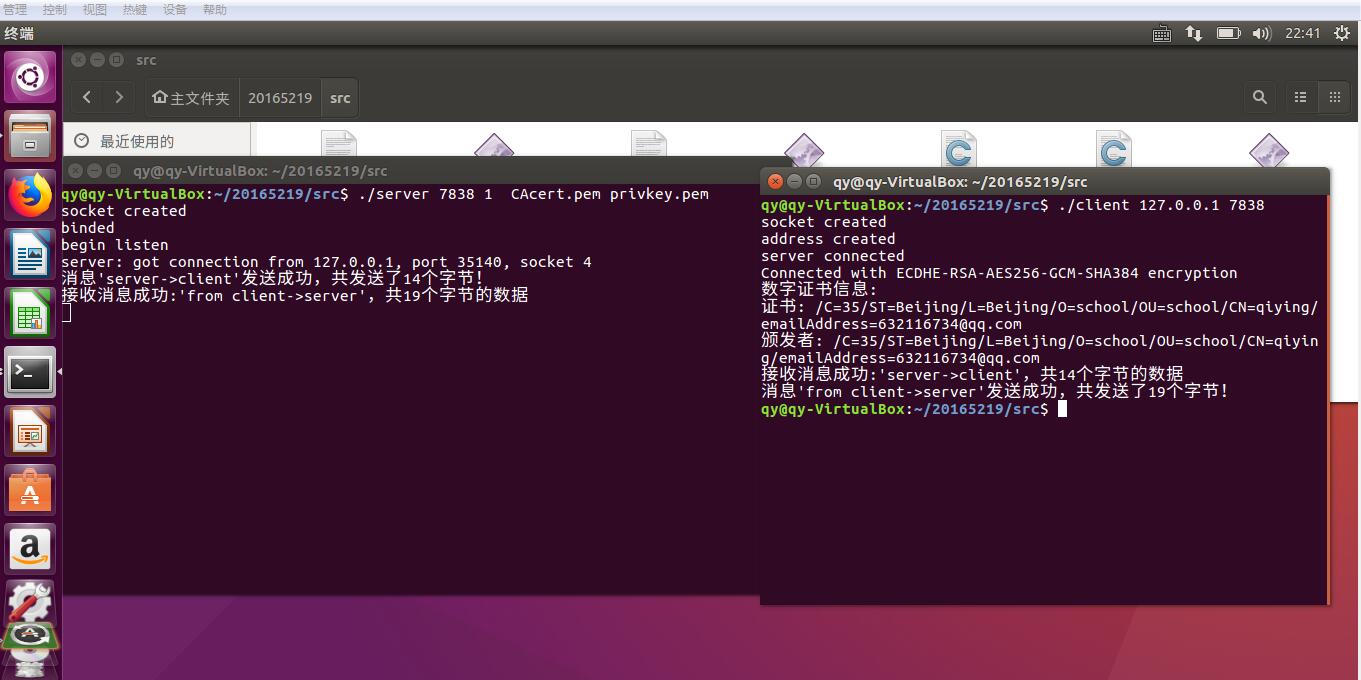

运行方式

./server 7838 1 CAcert.pem privkey.pem

./telent 127.0.0.1 7838

代码

客户端:

#include <stdio.h>

#include <stdlib.h>

#include <errno.h>

#include <string.h>

#include <sys/types.h>

#include <netinet/in.h>

#include <sys/socket.h>

#include <sys/wait.h>

#include <unistd.h>

#include <arpa/inet.h>

#include <openssl/ssl.h>

#include <openssl/err.h>

int main(int argc, char **argv)

{

int sockfd, new_fd;

socklen_t len;

struct sockaddr_in my_addr, their_addr;

char buffer[BUFSIZ];

SSL_CTX *ctx;

SSL_library_init();

OpenSSL_add_all_algorithms();

SSL_load_error_strings();

ctx = SSL_CTX_new(SSLv23_server_method());

if (ctx == NULL)

{

ERR_print_errors_fp(stdout);

exit(1);

}

if (SSL_CTX_use_certificate_file(ctx, "cacert.pem", SSL_FILETYPE_PEM) <= 0)

{

ERR_print_errors_fp(stdout);

exit(1);

}

if (SSL_CTX_use_PrivateKey_file(ctx, "privkey.pem", SSL_FILETYPE_PEM) <= 0)

{

ERR_print_errors_fp(stdout);

exit(1);

}

if (!SSL_CTX_check_private_key(ctx))

{

ERR_print_errors_fp(stdout);

exit(1);

}

if ((sockfd = socket(PF_INET, SOCK_STREAM, 0)) == -1)

{

perror("socket");

exit(1);

}

else

printf("socket created\n");

bzero(&my_addr, sizeof(my_addr));

my_addr.sin_family = PF_INET;

my_addr.sin_port = htons(MYPORT);

my_addr.sin_addr.s_addr = INADDR_ANY;

if (bind(sockfd, (struct sockaddr *) &my_addr, sizeof(struct sockaddr))== -1)

{

perror("bind");

exit(1);

}

else

printf("binded\n");

if (listen(sockfd, 5) == -1)

{

perror("listen");

exit(1);

}

while (1)

{

SSL *ssl;

len = sizeof(struct sockaddr);

if ((new_fd = accept(sockfd, (struct sockaddr *) &their_addr, &len)) == -1)

{

perror("accept");

exit(errno);

}

else

printf("accept client %s\n", inet_ntoa(their_addr.sin_addr));

ssl = SSL_new(ctx);

SSL_set_fd(ssl, new_fd);

if (SSL_accept(ssl) == -1)

{

perror("accept");

close(new_fd);

break;

}

int length, i;

long wordscount=0;

int flag=1;

while(1){

bzero(buffer, BUFSIZ);

if((length=SSL_read(ssl, buffer, BUFSIZ))>0){

for(i=0; i<len; i++){

if(flag==0){

switch(buffer[i]){

case ' ':

wordscount++;

break;

case '\n':

wordscount++;

break;

case '\r':

wordscount++;

break;

default:

break;

}

}

if(buffer[i]== ' ' || buffer[i]=='\n' || buffer[i]=='\r') flag=1;

else flag=0;

}

}

if(length<1024) break;

}

len = SSL_write(ssl, &wordscount, sizeof(long));

SSL_shutdown(ssl);

SSL_free(ssl);

close(new_fd);

}

close(sockfd);

SSL_CTX_free(ctx);

return 0;

}

服务器:

#include <stdio.h>

#include <stdlib.h>

#include <errno.h>

#include <string.h>

#include <sys/types.h>

#include <netinet/in.h>

#include <sys/socket.h>

#include <sys/wait.h>

#include <unistd.h>

#include <arpa/inet.h>

#include <openssl/ssl.h>

#include <openssl/err.h>

int main(int argc, char **argv)

{

int sockfd, new_fd;

socklen_t len;

struct sockaddr_in my_addr, their_addr;

char buffer[BUFSIZ];

SSL_CTX *ctx;

SSL_library_init();

OpenSSL_add_all_algorithms();

SSL_load_error_strings();

ctx = SSL_CTX_new(SSLv23_server_method());

if (ctx == NULL)

{

ERR_print_errors_fp(stdout);

exit(1);

}

if (SSL_CTX_use_certificate_file(ctx, "cacert.pem", SSL_FILETYPE_PEM) <= 0)

{

ERR_print_errors_fp(stdout);

exit(1);

}

if (SSL_CTX_use_PrivateKey_file(ctx, "privkey.pem", SSL_FILETYPE_PEM) <= 0)

{

ERR_print_errors_fp(stdout);

exit(1);

}

if (!SSL_CTX_check_private_key(ctx))

{

ERR_print_errors_fp(stdout);

exit(1);

}

if ((sockfd = socket(PF_INET, SOCK_STREAM, 0)) == -1)

{

perror("socket");

exit(1);

}

else

printf("socket created\n");

bzero(&my_addr, sizeof(my_addr));

my_addr.sin_family = PF_INET;

my_addr.sin_port = htons(MYPORT);

my_addr.sin_addr.s_addr = INADDR_ANY;

if (bind(sockfd, (struct sockaddr *) &my_addr, sizeof(struct sockaddr))== -1)

{

perror("bind");

exit(1);

}

else

printf("binded\n");

if (listen(sockfd, 5) == -1)

{

perror("listen");

exit(1);

}

while (1)

{

SSL *ssl;

len = sizeof(struct sockaddr);

if ((new_fd = accept(sockfd, (struct sockaddr *) &their_addr, &len)) == -1)

{

perror("accept");

exit(errno);

}

else

printf("accept client %s\n", inet_ntoa(their_addr.sin_addr));

ssl = SSL_new(ctx);

SSL_set_fd(ssl, new_fd);

if (SSL_accept(ssl) == -1)

{

perror("accept");

close(new_fd);

break;

}

int length, i;

long wordscount=0;

int flag=1;

while(1){

bzero(buffer, BUFSIZ);

if((length=SSL_read(ssl, buffer, BUFSIZ))>0){

for(i=0; i<len; i++){

if(flag==0){

switch(buffer[i]){

case ' ':

wordscount++;

break;

case '\n':

wordscount++;

break;

case '\r':

wordscount++;

break;

default:

break;

}

}

if(buffer[i]== ' ' || buffer[i]=='\n' || buffer[i]=='\r') flag=1;

else flag=0;

}

}

if(length<1024) break;

}

len = SSL_write(ssl, &wordscount, sizeof(long));

SSL_shutdown(ssl);

SSL_free(ssl);

close(new_fd);

}

close(sockfd);

SSL_CTX_free(ctx);

return 0;

}