Bugku杂项(一)

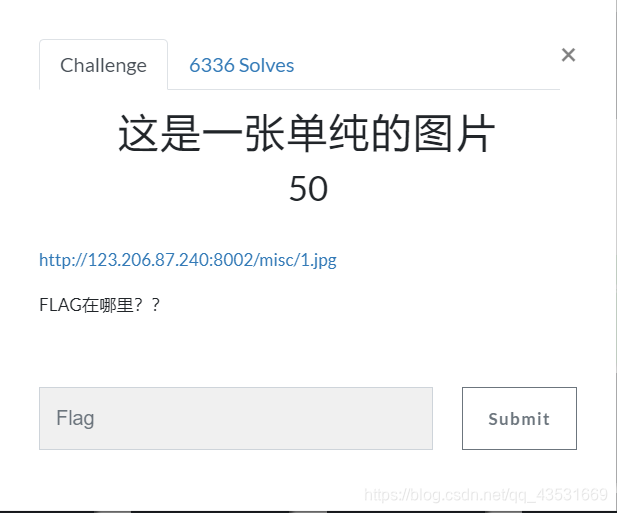

1、这是一张单纯的图片

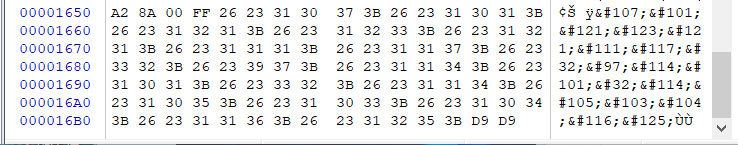

将图片保存到本地,使用winhex打开图片,在末尾发现了一组数据信息

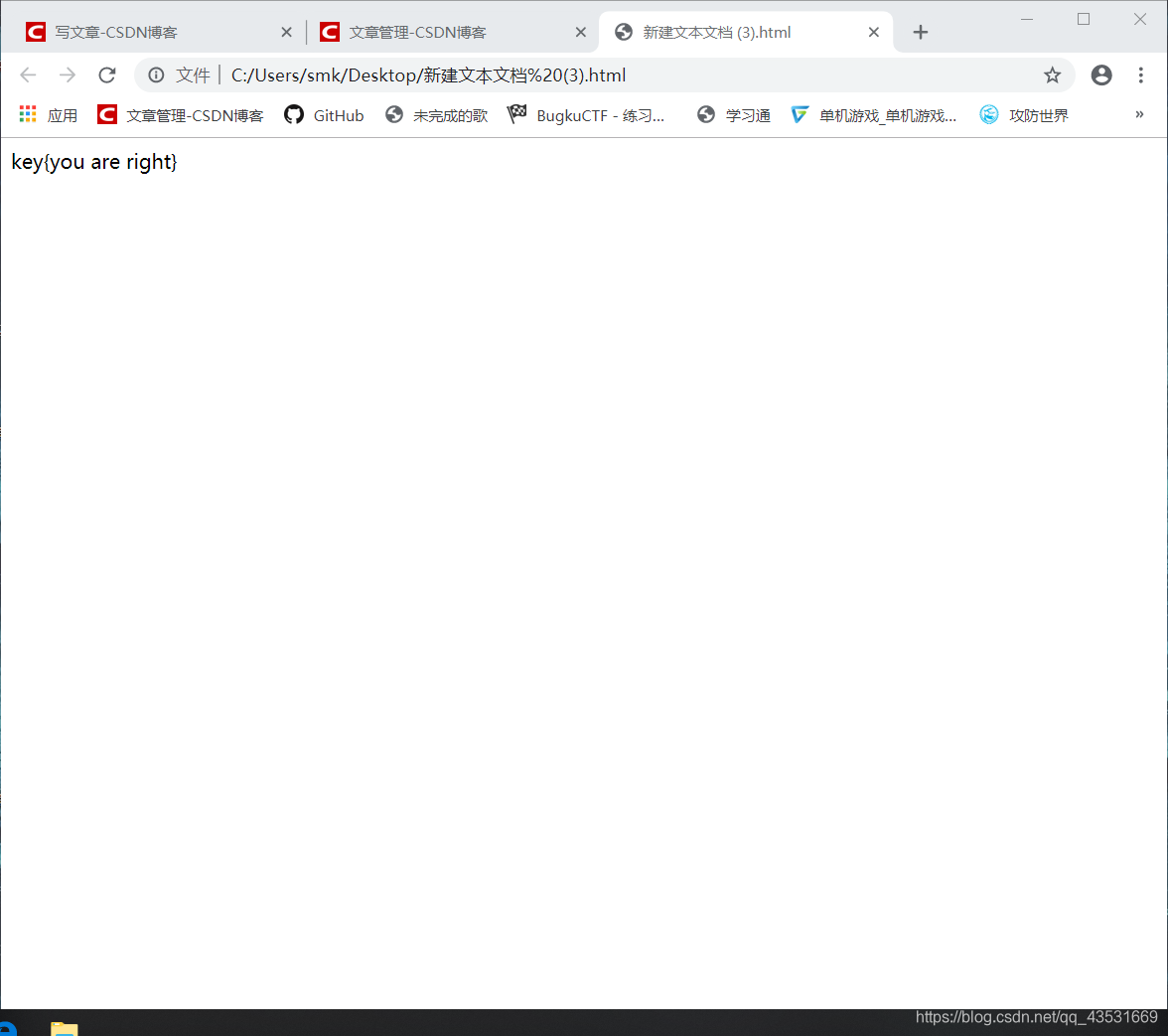

key{you are right}

这是HTML的编码,可以通过游览器解析拿到flag;

步骤:新建文本文档,把上面的编码放进去,更改后缀名为html,双击打开即可

2、隐写

下载压缩包 打开,一张图片:

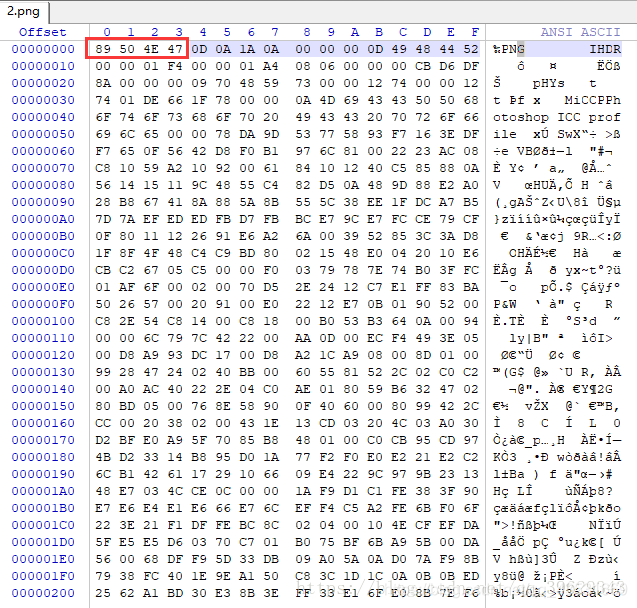

既然题目提示为隐写,那就直接用winhex打开吧

89504e47 是png图片的没有问题,因为是隐写题 所以图片的宽高应该被改了;查看PNG文件格式,IHDR后面的八个字节就是宽高的值  即

即

宽:000001F4 高:000001A4

将图片的高改成和宽一样,即将A4改成F4,然后另存为,打开刚存的图片就可以得到flag了

3、啊哒

下载文件打开,也是一张图片

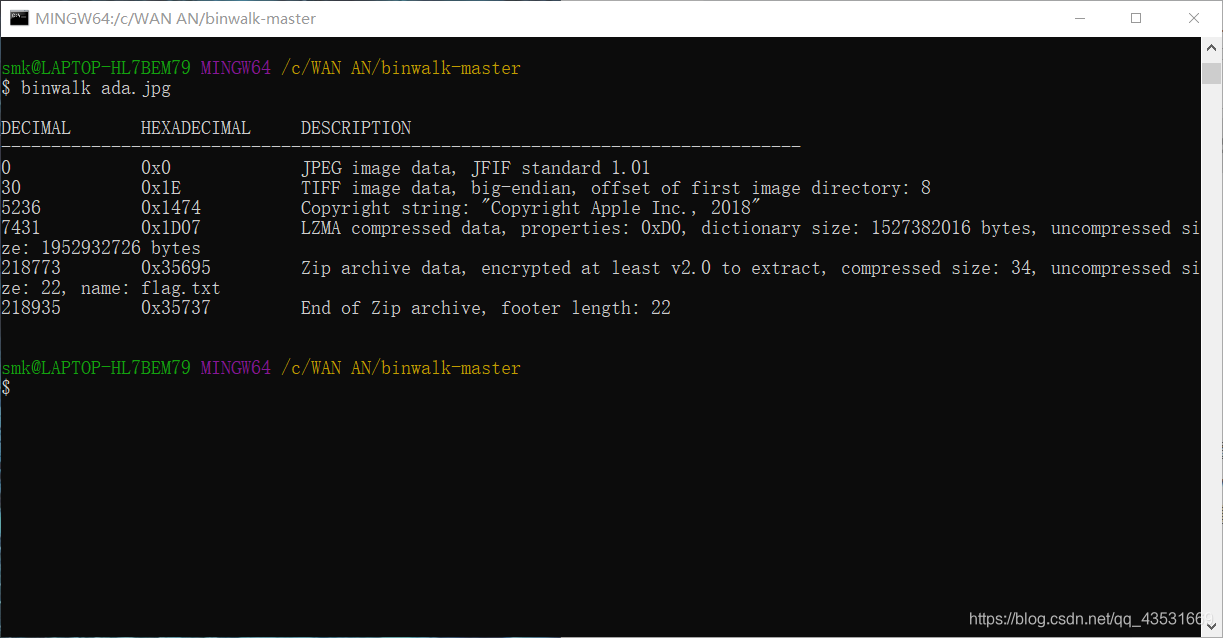

将图片放进winhex、notepad++打开都没发现什么,用binwalk分析下

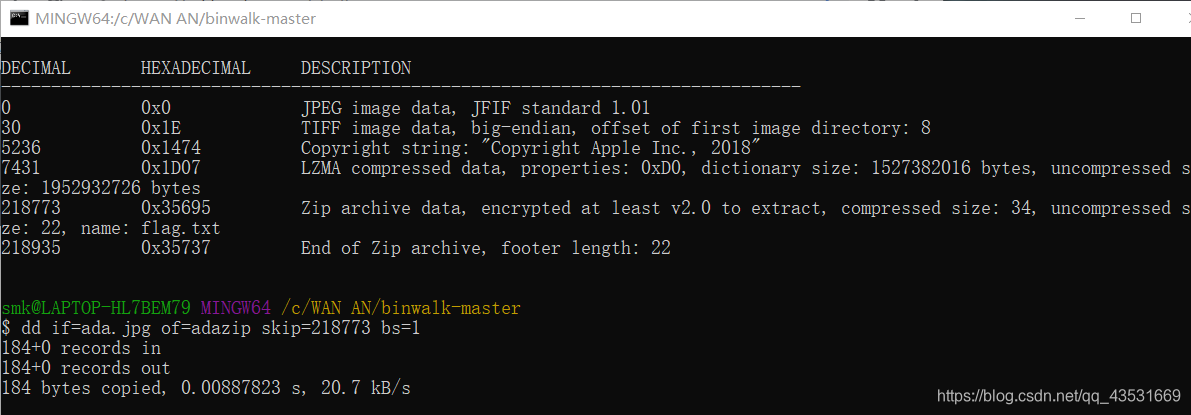

发现包含有压缩包,使用dd命令分离文件

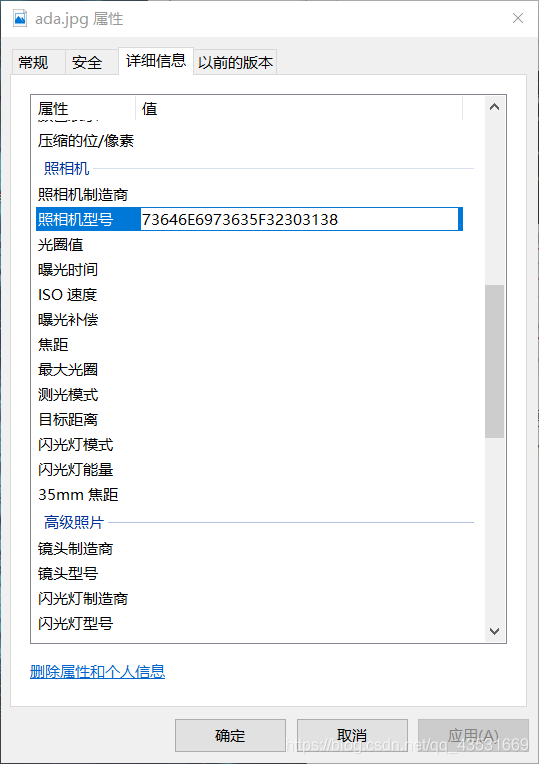

得到压缩包,打开发现需要密码  ̄へ ̄ ,无奈,只能从图片上找问题,属性→详细信息,发现一串16进制数

这应该就是密码(‾◡◝)尝试16进制转字符串(密码一般都是字符串)

输入解出的字符串,OK 成功得到flagヾ(≧▽≦*)o

好暂时先写这么多,日后慢补。

浙公网安备 33010602011771号

浙公网安备 33010602011771号